Gina Sanders - stock.adobe.com

So unterscheiden sich Pentests und Schwachstellenscans

Sowohl Pentests wie auch Schwachstellenscans spielen in der IT-Sicherheit eine wichtige Rolle. Wo liegen die Unterschiede der beiden Verfahren und wann werden sie wie eingesetzt?

In der IT-Sicherheit werden zahlreiche Fachbegriffe und Akronyme verwendet. So viele, dass verschiedene Begriffe im Verlauf eines typischen Gesprächs über Cybersicherheit am Ende inhaltlich ziemlich ähnlich beschrieben werden. So ist die Verwendung der Begriffe Penetrationstests und Schwachstellenscans für viele verwirrend, vor allem wenn es um ihre Hauptunterschiede und ihren allgemeinen Zweck geht.

Grund genug einen Blick auf Penetrationstests und Schwachstellenscans zu werfen - wie sie sich unterscheiden, wie sie zusammenhängen und warum sie beide wichtige Bestandteile der IT-Sicherheitsstrategie eines Unternehmens sind.

Was ist ein Pentest?

Ein Penetrationstest ist eine Reihe von Hacker-Methoden, die IT-Sicherheitsexperten dabei helfen sollen, Schwachstellen zu identifizieren, um sie zu beheben und ihre Beseitigung zu überprüfen. Pentests sind eine Form des ethischen Hackings, da sie oft die Verwendung unethischer Hacking-Tools in einer vollständig autorisierten Weise beinhalten.

Sicherheitsexperten erhalten vom Unternehmen die Erlaubnis, diese Art von Tests durchzuführen. Die Absicht ist nicht, Daten zu stehlen oder Vermögenswerte zu beschädigen. Vielmehr sollen Taktiken und Tools nachgeahmt werden, die von böswilligen Akteuren eingesetzt werden könnten, um Schwachstellen in der IT-Sicherheitsstruktur eines Unternehmens zu ermitteln. Sobald diese Schwachstellen identifiziert sind, können sie behoben werden, bevor es zu einem echten Angriff kommt.

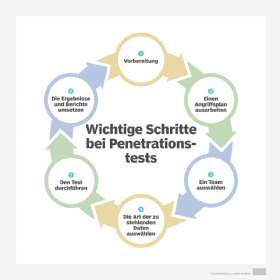

Ein Pentest ist ein relativ umfassender Oberbegriff für die folgenden sechs grundlegenden Testschritte:

- Vorbereitung und Durchführung von Aufklärungsmaßnahmen;

- Ausarbeitung eines Angriffsplans;

- Auswahl eines Teams oder eines automatisierten Dienstes zur Durchführung der Tests;

- Auswahl der Zieldatentypen;

- die Durchführung des Tests; und

- Überprüfung der Ergebnisse und Analyse der Erkenntnisse.

Penetrationstests sollten in regelmäßigen Abständen durchgeführt werden. In den meisten Unternehmen werden die Tests alle sechs bis 12 Monate durchgeführt.

Was ist ein Schwachstellenscan?

Das Scannen auf Schwachstellen wird als Teil eines Pentests durchgeführt. Wie bereits erwähnt, beinhaltet Schritt zwei des Pentestlebenszyklus die Erstellung eines Angriffsplans. Je nach Art des Ziels und je nachdem, ob die Angriffsmethoden interne, externe oder Blind-/Doppelblindtests umfassen, kann dies den Einsatz eines oder mehrerer Pentest-Tools erfordern. Diese Tools können sich auf Aufgaben wie die folgenden konzentrieren:

- Informationen sammeln;

- Zugang zu Anwendungen oder Systemen erlangen;

- Rechte und Privilegien ausweiten; und

- Nutzdaten überprüfen/analysieren.

Für das erste Ziel - die Informationsbeschaffung - werden verschiedene Scan-Tools eingesetzt, um ein Netzwerk zu identifizieren und abzubilden und festzustellen, ob ein horizontaler oder vertikaler Zugriff möglich ist. Ein spezielles Tool, das in diesem Schritt eingesetzt wird, ist ein Schwachstellenscanner. Ein Schwachstellenscanner durchforstet ein Netzwerk, um verschiedene Unternehmenssysteme und Anwendungen zu identifizieren, zu untersuchen und zu prüfen, ob sie für bekannte Schwachstellen anfällig sind. Im Falle eines Penetrationstests wird ein Schwachstellenscan manuell durchgeführt und zielt auf bestimmte digitale Ressourcen ab, die für den jeweiligen Pentest in Frage kommen.

Schwachstellenscans werden jedoch nicht nur im Rahmen eines Pentests durchgeführt. Automatisierte Schwachstellenscans werden in der Regel in regelmäßigen Abständen für das gesamte Unternehmensnetzwerk durchgeführt. Diese automatischen Scans sollen aktuelle Berichte über potenziell anfällige Systeme und Software liefern, damit Sicherheitsadministratoren Prioritäten setzen und Patch-Maßnahmen planen können. Die beiden Verwendungszwecke eines Schwachstellenscans sind also ähnlich, aber doch sehr unterschiedlich.

Automatisierte Penetrationstests

Die Abgrenzung zwischen Pentests und Schwachstellenscans wird durch die Entwicklung hin zur Durchführung automatisierter Pentests noch verwirrender. Jahrelang wurden Pentests manuell durchgeführt und vollständig von einem oder mehreren Sicherheitsadministratoren verwaltet. Eine Methode, die während der Ausführungsphase angewandt wurde, war die Durchführung automatischer Schwachstellenscans gegen die Zielsysteme des Pentests.

Das Problem ist, dass manuelle Pentests bekanntermaßen zeitaufwendig und kostspielig sind. Außerdem reicht es angesichts der wachsenden Bedrohungslandschaft nicht mehr aus, Schwachstellen ein- oder zweimal pro Jahr gezielt zu testen. Dennoch sind Pentests nach wie vor ein notwendiger Bestandteil der gesamten Cybersicherheitsstrategie eines Unternehmens.

Um den hohen Kosten, die bei manuellen Pentests anfallen, entgegenzuwirken, wird jetzt KI in Pentestplattformen integriert, um die meisten Schritte des Testlebenszyklus im Sinne des Administrators zu automatisieren. Sowohl Pentests als auch Schwachstellenscans können nun weitgehend automatisiert werden.