DNS-Angriff

Was ist ein DNS-Angriff?

Ein DNS-Angriff ist ein Exploit, bei dem ein Angreifer Schwachstellen im Domänennamensystem (DNS, Domain Name System) ausnutzt. Wenn sie erfolgreich sind, können sie die Funktionalität von DNS-Servern behindern, Benutzer ohne ihr Wissen auf bösartige Websites umleiten oder sich unbefugten Zugang zu den Ressourcen eines Unternehmens verschaffen, beispielsweise zu sensiblen oder vertraulichen Daten.

Was ist das DNS und wie funktioniert es?

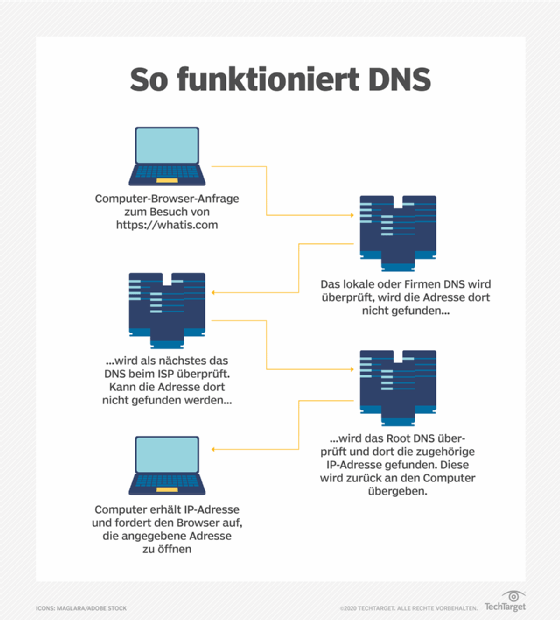

Um zu verstehen, wie DNS-Angriffe funktionieren, muss man zunächst wissen, wie das Domain Name System funktioniert. Wenn ein Anwender eine Domain-Adresse wie ComputerWeekly.de in seinen Browser eintippt, sucht ein Programm in seinem Betriebssystem automatisch die zugehörige IP-Adresse heraus. Man nennt dieses Programm einen DNS-Resolver. Zunächst überprüft der DNS-Resolver in seinem lokalen Cache, ob er über die IP-Adresse für ComputerWeekly.de bereits verfügt. Wenn dies nicht der Fall ist, fragt das Programm bei einem DNS-Server an, ob er die korrekte IP-Adresse für die gewünschte Domain kennt. DNS-Server sind rekursiv, das heißt, sie können sich gegenseitig abfragen, um entweder einen anderen DNS-Server zu finden, der die richtige IP-Adresse kennt, oder um den autoritativen DNS-Server zu finden, der die kanonische Zuordnung des Domänennamens ComputerWeekly.de zu seiner IP-Adresse speichert. Sobald der Resolver die IP-Adresse gefunden hat, sendet er die Adresse an das anfragende Programm zurück und speichert die Adresse für die zukünftige Verwendung.

Am oberen Ende des DNS-Systems stehen so genannte autorative Server. Das CNAME-System (Canonical Mapping) sorgt außerdem dafür, dass einer IP-Adresse mehrere Domain-Namen zugeordnet werden können.

Der Nutzer muss nicht die IP-Adresse jeder Website eingeben oder sich diese merken. Er muss lediglich die URL in die Browserleiste oder in eine Suchmaschine wie Google eingeben. Das DNS und der DNS-Resolver des Systems arbeiten im Hintergrund, um die entsprechenden Ergebnisse zu präsentieren.

Wie funktionieren DNS-Angriffe?

Obwohl das DNS-System relativ robust ist, wurde es doch vor allem für einen stabilen Betrieb und Benutzerfreundlichkeit ausgelegt und nicht für maximale Sicherheit. Um einen Angriff durchzuführen, nutzen Angreifer in der Regel zwei Tatsachen aus. Erstens sind Unternehmen in der Regel nicht in der Lage, den Datenverkehr zwischen entfernten Clients und DNS-Servern zu überwachen, und zweitens erfolgt die Kommunikation zwischen Clients und den drei Arten von DNS-Servern im Klartext. Diese Art der unverschlüsselten Kommunikation schafft eine Schwachstelle, die Angreifer ausnutzen können.

Obwohl sich die spezifischen Mechanismen von einem Angriffstyp zum anderen unterscheiden, beinhalten die meisten DNS-Angriffe eine Art von Manipulation oder Ausnutzung des DNS zum Vorteil des Angreifers. In der Regel führen Bedrohungsakteure solche Angriffe aus, indem sie die vom Client-Browser an den DNS-Resolver gesendete DNS-Anfrage abfangen. Außerdem senden sie eine gefälschte Antwort an den Browser, bevor die legitime Antwort vom DNS-Resolver und autoritativen DNS-Server - einem der drei DNS-Server - eintrifft. Eine weitere beliebte Angriffsstrategie besteht darin, sich mit gestohlenen Anmeldedaten auf der Website eines DNS-Anbieters anzumelden und DNS-Einträge umzuleiten.

Arten von DNS-Angriffen

Es gibt viele verschiedene Arten von DNS-Angriffen, die Bedrohungsakteure ausführen können:

Zero-Day-Angriff

Hier nutzen die Angreifer bislang unbekannte Schwachstellen im DNS-Protokoll oder in der eingesetzten DNS-Software. Da das Opfer nicht weiß, dass die Schwachstelle existiert, hat es nichts unternommen, um sie zu beheben, was eine Sicherheitslücke schafft, die Angreifer dann ausnutzen können.

Cache Poisoning

Ein Angreifer, der den Cache vergiftet, manipuliert oder verfälscht einen DNS-Server, indem er eine legitime IP-Adresse im Cache des Servers durch die einer betrügerischen Adresse ersetzt. Auf diese Weise können sie den Datenverkehr auf eine bösartige Website umleiten, die die ursprüngliche Website widerspiegelt, und sensible oder vertrauliche Informationen wie Kreditkartennummern oder Kennwörter sammeln.

Da der DNS-Resolver die Details der gefälschten Website speichert, leitet er die Benutzer weiterhin auf diese Website um und verschlimmert so die Auswirkungen des Angriffs. Cache-Poisoning-Angriffe sind auch als DNS-Poisoning oder DNS-Spoofing bekannt. Einige Angreifer nutzen Cache-Poisoning-Angriffe, um andere Angriffe zu initiieren.

Denial of Service (DoS)

Bei einem DoS-Angriff sendet ein bösartiger Bot mehr Datenverkehr an eine Ziel-IP-Adresse, als die Website verarbeiten kann. Dieser Verkehrsanstieg hindert das Ziel daran, legitime Anfragen zu bearbeiten, und legitime Benutzer werden am Zugriff auf die Website gehindert.

Distributed Denial of Service (DDoS)

Ein DDoS-Angriff ist wie ein DoS-Angriff auf Steroiden. Bei einem DDoS-Angriff verwendet der Angreifer ein Botnet, das heißt ein großes Netzwerk bösartiger Computer, um massive Mengen von Auflösungsanfragen an eine bestimmte IP-Adresse zu senden. Wie bei einem DoS-Angriff wird das Ziel mit gefälschtem Datenverkehr überflutet, so dass es für legitime Nutzer nicht mehr erreichbar ist.

Der Angreifer kann den Angriff auch verstärken, indem er das DNS-Protokoll ausnutzt, um DNS-Anfragen - unter Verwendung vieler gefälschter IP-Adressen - an viele Server mit offenen DNS-Resolvern zu senden. Je mehr gefälschte Adressen und offene Resolver er verwendet, desto mehr kann er den Zielserver mit Datenverkehr überlasten und die Verfügbarkeit für echte Benutzer einschränken.

DNS Amplification

Ein DNS-Amplifikationsangriff ist eine Art von DDoS-Angriff. Dabei nutzt der Angreifer einen DNS-Server aus, der rekursive Suchvorgänge zulässt, und breitet den Angriff durch Rekursion auf andere DNS-Server aus.

Fast-Flux DNS

Bei einem Fast-Flux-Angriff tauscht der Angreifer DNS-Datensätze in einer sehr hohen Frequenz aus und ein, um DNS-Anfragen umzuleiten und eine Entdeckung zu vermeiden. Infolgedessen hat das Opfer Mühe, die bösartige(n) Domäne(n) zu ermitteln und zu blockieren.

DNS-Tunneling

Ein Angreifer sendet als DNS-Anfragen getarnte Datenpakete an einen entfernten Server, der dann DNS-Antworten an den Angreifer zurücksendet. Auf diese Weise entsteht ein Tunnel, der es ihnen ermöglicht, Firewalls zu umgehen und Daten aus dem Netzwerk zu exfiltrieren.

Die Auswirkungen von DNS-Angriffen

DNS-Angriffe sind heutzutage sehr verbreitet. Die meisten von ihnen nutzen die Kommunikation zwischen Clients und Servern aus. Ein einziger Angriff kann verheerende Folgen für die betroffene Organisation und ihre Nutzer haben.

So könnte beispielsweise die Website des Unternehmens für die Nutzer nicht mehr verfügbar sein, was die Geschäftsergebnisse beeinträchtigen würde. Ein DDoS-Angriff auf eine E-Commerce-Website kann Nutzer daran hindern, Einkäufe zu tätigen, was sich auf den Umsatz und die Einnahmen des Unternehmens auswirkt.

Ein DNS-Angriff, insbesondere einer, der dazu führt, dass Nutzer auf eine bösartige Website umgeleitet werden, kann den Ruf des Unternehmens schädigen. Außerdem kann er zu schwerwiegenden Datenschutzverletzungen führen, die den Verlust des Kundenvertrauens, rechtliche Schritte und behördliche Strafen nach sich ziehen können.

Angreifer führen auch DNS-Angriffe aus, um Malware auf Unternehmenssystemen zu installieren. Die Malware kann die Leistung eines Systems und der Mitarbeiter, die dieses System für ihre Arbeit nutzen, beeinträchtigen. Sie kann auch dazu führen, dass einige Geräte unbrauchbar werden, was zu Ausfallzeiten im Unternehmen führt. Viele Arten von Malware ermöglichen es Angreifern, Daten zu kompromittieren oder zu stehlen, was zu Datenschutzverletzungen führt.

Wie man DNS-Angriffe verhindert

Um sich gegen DNS-Angriffe zu schützen, empfehlen Experten, bei Änderungen an der DNS-Infrastruktur des Unternehmens eine mehrstufige Authentifizierung durchzuführen. Das IT-Team sollte auch alle Änderungen überwachen, die öffentlich mit ihren DNS-Einträgen oder digitalen Zertifikaten verbunden sind, die mit ihrer Organisation in Verbindung stehen. Eine weitere Strategie ist der Einsatz von DNS Security Extensions, die die Authentifizierung im DNS durch die Verwendung digitaler Signaturen auf der Grundlage der Public-Key-Kryptografie verstärken.

Um die Gefahr eines DNS-Angriffs zu verringern, sollten Serveradministratoren außerdem folgende Maßnahmen ergreifen:

- Die neueste Version der DNS-Software verwenden.

- Eine DNS-Firewall einsetzen.

- Den Datenverkehr und alle vom DNS-Resolver generierten Protokolle ständig überwachen.

- Server so konfigurieren, dass die verschiedenen DNS-Funktionen dupliziert, getrennt und isoliert werden.

- Regelmäßige Überprüfung von DNS-Zonen und Einschränkung der Übertragung von DNS-Zonen.

- Rekursive DNS-Server sollten mit robusten Zugriffskontrollen geschützt werden.

- Netzwerksegmentierung implementieren.

- Regelmäßige Patches und Updates - oder Upgrades - für alle Systeme.