Getty Images/iStockphoto

¿Grupo turco o actores locales detrás del ataque a la Fiscalía de Guanajuato?

El reciente ataque informático contra la Fiscalía General de Guanajuato presenta todas las características de una operación de "falsa bandera". Aunque los atacantes afirman ser una APT extranjera, las pruebas técnicas y lingüísticas apuntan hacia una operación local, ejecutada por actores mexicanos con acceso interno, SILIKN.

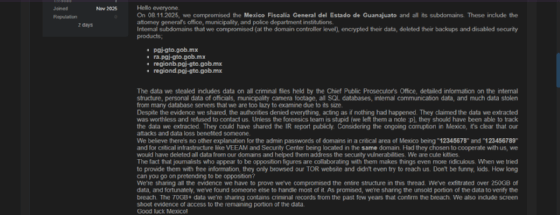

Una supuesta célula cibercriminal turca, autodenominada Tekir (Tekir APT) –palabra que en turco significa “atigrado”– aseguró hace unos días haber vulnerado infraestructura crítica del gobierno mexicano, específicamente de la Fiscalía General del Estado de Guanajuato (FGE Guanajuato), exfiltrando más de 250 GB de datos que incluirían expedientes judiciales, bases de datos SQL, credenciales administrativas, comunicaciones internas y grabaciones municipales.

El grupo sostuvo que la intrusión fue realizada por una amenaza persistente avanzada (APT) extranjera, y enfatizó repetidamente que “no son insiders”, negando cualquier vínculo directo con el personal de la institución afectada. Sin embargo, aunque la filtración parece real desde el punto de vista técnico, el análisis operativo y lingüístico apunta hacia una conclusión distinta: el ataque habría sido ejecutado por actores mexicanos con acceso interno a los sistemas, no por un grupo turco.

La evidencia técnica compartida por Tekir APT incluye capturas de pantalla de paneles internos de la FGE Guanajuato, vistas directas de bases de datos judiciales, fragmentos de registros institucionales y otras imágenes de acceso a infraestructura crítica. El volumen exfiltrado –más de 250 GB– sugiere un acceso sostenido y profundo a los sistemas, difícil de replicar de manera superficial. No obstante, el sitio en la red Tor que los atacantes afirmaron utilizar para publicar la información nunca ha funcionado, carece de espejos y no ha mostrado estabilidad, lo que contrasta con el comportamiento de grupos consolidados de ransomware o filtración de datos.

A diferencia de actores conocidos como Guacamaya, LockBit, Lapsus$ o colectivos turcos como Turkish Hack Team, Tekir no aparece en plataformas OSINT de amenazas, no tiene historial en foros clandestinos, no posee repositorios previos ni identidades persistentes, y no figura en bases de análisis de ransomware o APT. Esta ausencia sistemática es típica de grupos ad hoc o actores locales recién formados, no de una célula internacional sofisticada.

El análisis lingüístico aporta evidencia adicional sobre el origen mexicano de los atacantes. Aunque el comunicado está redactado en inglés, presenta marcadores claros de traducción directa desde el español mexicano: errores verbales no comunes en hablantes turcos (we stealed), estructuras literales típicas de calcos del español (there’s no other explanation), sarcasmo directo (Don’t be funny, kids) y humor autodepreciativo (We are cute kitties). Estos patrones coinciden con hablantes nativos de español con dominio intermedio del inglés, y no con errores típicos de turcos.

Una reconstrucción probable del texto original en español sugiere un mensaje como el siguiente: “Los datos que robamos incluyen todos los expedientes penales de la Fiscalía, datos personales de funcionarios, grabaciones municipales, todas las bases SQL y más información que ni siquiera revisamos por su tamaño. A pesar de las pruebas, las autoridades negaron todo. No hay de otra: esto beneficia a alguien dentro del gobierno. No hay explicación para que contraseñas críticas sean ‘12345678’ y ‘123456789’, ni que infraestructura como VEEAM y Security Center estén en el mismo dominio. Si hubieran cooperado, habríamos borrado todo y corregido vulnerabilidades. Somos gatitos lindos”. Este tono coincide con el estilo de colectivos mexicanos que se autodescriben como justicieros anticorrupción, combinando crítica institucional y humor irónico.

Al comparar el caso con grupos conocidos, se observa que la similitud con Guacamaya es parcial, con Lapsus$ (rama mexicana) es alta, y con actores internos del gobierno mexicano es muy alta. En cambio, no hay coincidencias con cibergrupos turcos, cuya agenda suele ser nacionalista y geopolítica. No se encuentra iconografía ni narrativa turca en los mensajes; el discurso es completamente local.

En conclusión, la evidencia disponible indica que el ataque contra la FGE Guanajuato es real, pero la autoría corresponde casi con certeza a actores mexicanos internos, posiblemente insiders con acceso privilegiado, que utilizaron la fachada de un grupo extranjero para encubrir la filtración.

La insistencia de Tekir en que “no son insiders” refuerza la hipótesis contraria. El caso revela una operación de filtración interna con motivaciones políticas o institucionales, y no una acción de una APT internacional.

Víctor Ruiz es fundador de SILIKN y es instructor certificado en Ciberseguridad (CSCT). Además, cuenta con las siguientes credenciales y certificados: (ISC)² Certified in Cybersecurity (CC), EC-Council Ethical Hacking Essentials (EHE) Certified, EC-Council Certified Cybersecurity Technician (CCT), Ethical Hacking Certified Associate (EHCA), Cisco Ethical Hacker y Cisco Cybersecurity Analyst. Es líder del Capítulo Querétaro de la Fundación OWASP.

Investigue más sobre Prevención de amenazas

-

![]()

Registro obligatorio de celulares en México reabre debate sobre datos personales

-

![]()

Fiscalía del Estado de Guanajuato sufre presunto ataque de ransomware

-

![]()

Dependencias del gobierno mexicano en riesgo por vulnerabilidad en Oracle

-

![]()

Ley de Ciberseguridad en Puebla: La amenaza de una ley apresurada y deficiente