alswart - stock.adobe.com

Seis formas de prevenir amenazas internas que todo CISO debe conocer

Con demasiada frecuencia, las organizaciones se centran exclusivamente en los riesgos externos para la seguridad. El experto en ciberseguridad Nabil Hannan explica qué pueden hacer los CISO para evaluar y prevenir eficazmente las amenazas internas.

Los directores de seguridad de la información, o CISO, de todo el mundo han aprendido con el ataque a la cadena de suministro manual de SolarWinds que las amenazas internas son un problema real, al que hay que dar prioridad en 2021. La brecha también saca a la luz un desafío de seguridad de aplicaciones poco discutido: los desarrolladores que escriben código malicioso que luego puede ser explotado.

La frecuencia y el impacto financiero de las amenazas internas han crecido de forma espectacular en los últimos dos años. En un informe reciente del Instituto Ponemon, el coste medio global de las amenazas internas por incidente aumentó un 31 %, pasando de 8,76 millones de dólares en 2018 a 11,45 millones en 2020. Además, el número de incidentes ha aumentado un asombroso 47 % en solo dos años, pasando de 3.200 en 2018 a 4.716 en 2020.

Basándose en las lecciones aprendidas de la brecha de SolarWinds, aquí hay seis pasos que los CISO pueden tomar para prevenir las amenazas internas.

1. Cambie su mentalidad en torno a su panorama de amenazas

La mayoría de las empresas se centran exclusivamente en las amenazas externas y consideran que su propio personal es digno de confianza. Como resultado, las amenazas internas son a menudo amenazas de ciberseguridad subatendidas dentro de las organizaciones. Ahora, en gran parte gracias a SolarWinds, es evidente que las organizaciones tienen que cambiar esta mentalidad. Los CISO deben asumir el liderazgo dentro de sus empresas para prevenir las amenazas de ciberseguridad tanto externas como internas.

2. Emplee el modelado de amenazas

Adopte el modelado de amenazas a mayor escala para determinar el panorama de amenazas de su organización. Es esencial identificar quién querría atacar sus sistemas y dónde están los activos para comprender los posibles vectores de ataque y habilitar los controles de seguridad adecuados. El modelado de amenazas debe estudiar las amenazas potenciales tanto de las vulnerabilidades como de los códigos maliciosos, ya que el daño de cualquiera de ellos podría costar millones a una organización. Llevar a cabo un tipo de modelado de amenazas sin el otro puede hacer que su organización tenga una falsa sensación de seguridad.

3. Trace un mapa de la posible exposición a las amenazas internas

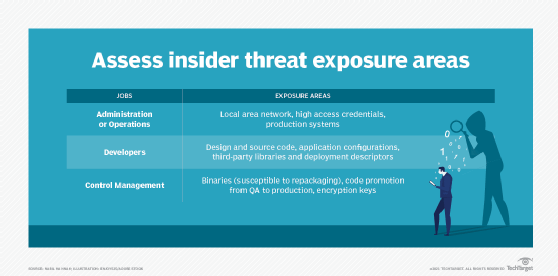

La detección de una amenaza como el ataque a la cadena de suministro de SolarWinds es muy diferente de las pruebas de penetración tradicionales, la revisión del código u otras técnicas de detección de vulnerabilidades. Para identificar problemas potenciales similares, se requiere que los CISO observen el software de una manera diferente. Los CISO también deben realizar un análisis del equipo interno de su organización y mapear la exposición de cada individuo a las áreas que podrían sucumbir a la actividad de código malicioso. Tratar un problema de amenaza interna identificado no es tan sencillo como volver a los desarrolladores y pedirles una solución, porque esos mismos empleados o proveedores podrían ser el adversario.

4. Ponga en marcha un programa de gobierno proactivo y continuo de detección de amenazas internas

Para poner en marcha un programa de gobernanza de detección de amenazas proactivo y continuo, primero tendrá que conseguir la participación de su equipo de liderazgo. Asegúrese de informar sistemáticamente a los ejecutivos sobre el alcance de sus compromisos de revisión de código malicioso. Después de todo, la revisión de código malicioso dicta que usted teóricamente ve a aquellos dentro de sus operaciones –que tienen acceso privilegiado– como amenazas. Aunque encontrar un código malicioso es difícil y la probabilidad es pequeña, el riesgo de amenazas internas va en aumento. De hecho, Forrester Research predijo que el 33 % de las violaciones de datos serán causadas por incidentes internos en 2021.

Es importante que todos los esfuerzos de revisión de código malicioso se realicen en secreto y solo involucren a pequeños equipos de personas en las que se confíe plenamente. Tiene que ser una operación encubierta en la que no se notifique ni se dé a conocer a las partes interesadas de la cadena de suministro de software. Nunca deben saber que está implementando un proceso para revisar su trabajo con la intención de identificar código que parezca sospechoso y posiblemente malicioso.

5. Defina los escenarios de riesgo y los pasos de escalada

Una vez que su régimen de revisión de código malicioso está en proceso y se detecta actividad sospechosa, considere los siguientes pasos de escalamiento para mitigar el riesgo.

Sospechoso, pero no malicioso

Si encuentra algo que parece sospechoso o malicioso, pero que no puede ser explotado –incluso podría haber sido dejado por error– podría optar por no hacer nada.

Invitación al círculo de confianza

Si encuentra algo que parece sospechoso, pero no puede obtener confirmación sobre si es malicioso, puede necesitar pedir refuerzos para verificar o negar su sospecha. En este paso de escalada, el CISO establecería una relación con un desarrollador interno o externo e introduciría a esa persona en el círculo de confianza.

Monitoreo pasivo

La elección de una postura de monitorización podría ser otro paso de escalada cuando se encuentra algo sospechoso. Esta postura permite un registro adicional en producción o una protección adicional de la capa de datos que le avisa cuando alguien intenta explotar una línea de código sospechosa.

Supresión activa

El siguiente nivel de escalada es cuando se encuentra código sospechoso o malicioso y se trabaja para suprimirlo. Durante este paso, usted escribe activamente una regla dentro de su firewall. A continuación, construye una función de compensación o realiza algún tipo de inyección de dependencia o tejido para impedir activamente que se ejecute el código sospechoso.

Inicio de un evento ejecutivo

Cuando se encuentra un código malicioso y se ha identificado su origen –ya sea un único insider, un equipo, un departamento, una línea de negocio o incluso un país–, su paso de escalada no tiene nada que ver con el desarrollo de software. Más bien, tiene que ver con la protección de su organización mediante la participación de sus dirigentes y la ejecución de un evento severo a nivel ejecutivo. Esto podría incluir el despido de los empleados o contratistas implicados. Incluso podría implicar a las fuerzas del orden.

6. Impulse soluciones holísticas para la protección a largo plazo

El sector de la seguridad aún no dispone de una solución completa para abordar de forma holística los ataques a la cadena de suministro. A largo plazo, debemos examinar cómo enfocar la evaluación y la aceptación del riesgo de los servicios de terceros. Esto podría venir en forma de cambios en los requisitos de cumplimiento en torno al mínimo privilegio, la auditoría y las comprobaciones de integridad. Sin embargo, con el continuo aumento de las amenazas internas y el creciente número de víctimas en términos de pérdidas financieras y de reputación –así como las posibles amenazas a la seguridad de las personas– es esencial que las organizaciones tomen medidas inmediatas. Y es imperativo que los CISO asuman un papel de liderazgo en esta batalla.

Sobre el autor

Nabil Hannan es director general de NetSPI. Dirige la práctica de consultoría de la empresa, centrándose en ayudar a los clientes a resolver sus necesidades de evaluación de la ciberseguridad y de gestión de amenazas y vulnerabilidades. Hannan cuenta con más de 13 años de experiencia en consultoría de ciberseguridad desde su paso por Cigital/Synopsys Software Integrity Group, donde construyó y mejoró proyectos eficaces de seguridad de software, como el análisis de riesgos, las pruebas de penetración, la revisión de código seguro y la corrección de vulnerabilidades, entre otros.