natali_mis - stock.adobe.com

Exploits contra Windows y Linux ponen en jaque a empresas, alerta Kaspersky

Un 64% de exploits detectados en el segundo trimestre del año se dirigieron hacia vulnerabilidades críticas en sistemas operativos, lo que significó un aumento de 18% con respecto al primer trimestre del 2025.

En el segundo trimestre de 2025, los exploits avanzaron con fuerza: 64 % se dirigieron a sistemas operativos, mientras que 29 % afectaron apps de terceros y 7 % a navegadores. Así lo revelaron datos de Kaspersky, que señaló que el volumen de vulnerabilidades reportadas por cve.org alcanzó niveles más altos que en años anteriores, impulsando el uso de exploits como herramienta clave para el acceso no autorizado a sistemas corporativos.

Un exploit es un tipo de malware diseñado para aprovechar un error o vulnerabilidad existente en una aplicación o sistema operativo con el fin de obtener acceso no autorizado a los sistemas. El reciente “Informe de Kaspersky Exploits y Vulnerabilidades en el Segundo Trimestre de 2025” mostró que la proporción de exploits dirigidos a vulnerabilidades críticas en sistemas operativos alcanzó el 64 % en el segundo trimestre de 2025 (frente al 48 % en el primer trimestre del año), seguidos de aplicaciones de terceros (29 %) y navegadores (7 %).

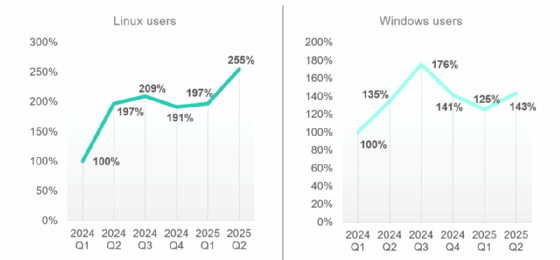

Igualmente, el número de usuarios de Linux que se enfrentaron a exploits presenta una tendencia al alza en 2025, en comparación con 2024. En concreto, en el segundo trimestre de 2025, la cifra fue más de 50 puntos superior a la del segundo trimestre de 2024, y en el primer trimestre de 2025 fue casi el doble con respecto al mismo periodo de 2024.

Kaspersky indicó que el número de usuarios de Windows que se encontraron con exploits también tuvo una tendencia al alza en el primer y segundo trimestres de 2025. Hubo un crecimiento de 25 puntos en el primer trimestre de 2025, en comparación con el mismo periodo de 2024, y un crecimiento de 8 puntos en el segundo trimestre de 2025 frente al segundo trimestre de 2024.

Entre las vulnerabilidades utilizadas en ataques avanzados (Advanced Persistent Threat, APT) se encuentran tanto días cero recientes, como vulnerabilidades ya conocidas y parchadas recientemente. En la mayoría de los casos, se trata de herramientas para acceder al sistema y escalar privilegios.

"Los atacantes utilizan cada vez más métodos para escalar privilegios y aprovechar debilidades en los sistemas digitales. A medida que crece el número de vulnerabilidades, resulta muy importante dar prioridad constante a la corrección de vulnerabilidades conocidas y utilizar software que pueda mitigar las acciones posteriores a la explotación. Los CISO deben contrarrestar las consecuencias de la explotación buscando y neutralizando implantes de comando y control que los atacantes pueden aprovechar en un sistema comprometido”, advirtió Fabio Assolini, director del equipo de Global de Investigación y Análisis para América Latina en Kaspersky.

De acuerdo con cve.org, tanto el número de vulnerabilidades críticas como el total de CVE registrados (Common Vulnerabilities and Exposures, por sus siglas en inglés) se dispararon en la primera mitad de 2025. A inicios de 2024, había alrededor de 2.600 CVE registrados mensualmente, una cifra que fue aumentando a lo largo del año. En comparación, en 2025 ya se registran más de 4.000 CVE al mes.

Para que las organizaciones puedan protegerse en este panorama de amenazas en constante cambio, Kaspersky recomienda:

- Investigar los exploits de vulnerabilidades únicamente dentro de entornos virtuales seguros o controlados, para evitar así riesgos en los sistemas reales de las empresas y comprender cómo operan estas amenazas antes de que puedan ser utilizadas por atacantes.

- Garantizar la supervisión 24/7 de la infraestructura, con especial atención a las defensas perimetrales para detectar de inmediato accesos sospechosos o intentos de intrusión antes de que se comprometan los sistemas críticos.

- Asegurarse de que la gestión de parches o las medidas de compensación para aplicaciones de cara al público tengan tolerancia cero. Para la seguridad de la infraestructura de una empresa, es crucial aplicar las actualizaciones de las vulnerabilidades que emiten los proveedores de software, así como analizar la red en busca de vulnerabilidades e instalar parches.

- Implementar soluciones confiables para detectar y bloquear software malicioso en los dispositivos corporativos, complementadas con herramientas integrales que incluyan escenarios de respuesta a incidentes, programas de capacitación para empleados y una base de datos de ciberamenazas actualizada.