PRO+ Contenido premium/E-Handbooks

-

E-Handbook

5 Principales beneficios de la nube híbrida para las empresas

Descargar -

E-Handbook

4 Terrores atención al cliente

Descargar -

E-Handbook

7 mejores prácticas de seguridad para WLAN

Descargar -

E-Handbook

¿Qué es la Tokenización?

Descargar

-

E-Handbook

5 Principales beneficios de la nube híbrida para las empresas

Descargar -

E-Handbook

Guía Esencial: Dominar la nube Híbrida

Descargar -

E-Handbook

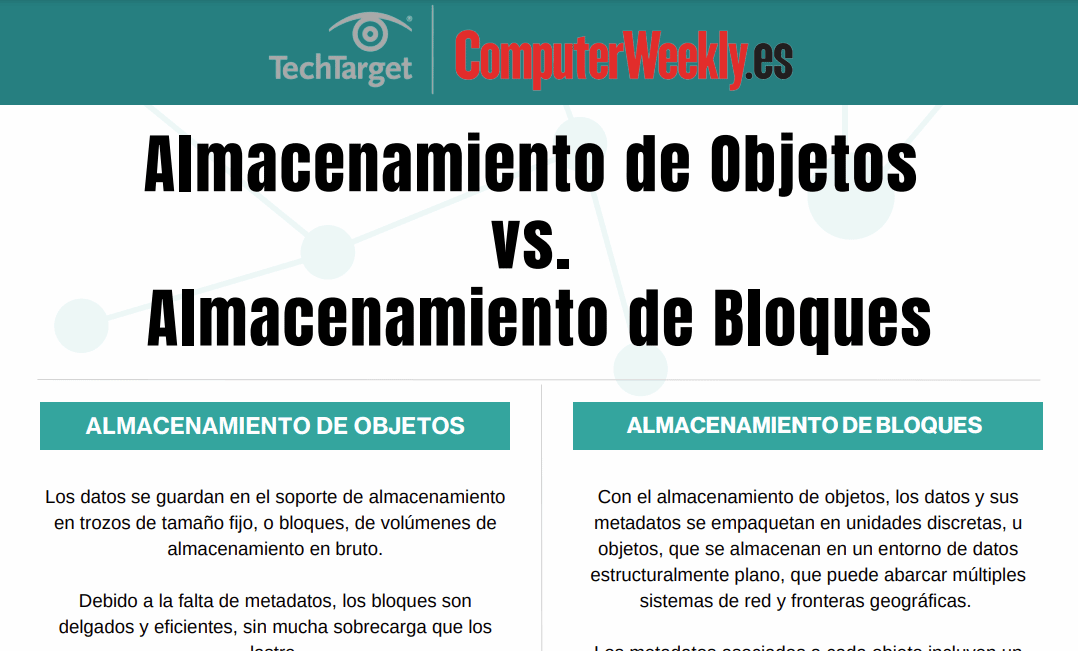

Infografía: Almacenamiento de Objetos vs. Almacenamiento de Bloques

Descargar -

E-Handbook

Guía Esencial: Lo básico sobre el almacenamiento de objetos

Descargar

-

E-Handbook

Guía Esencial: Plan de almacenamiento de datos

Descargar -

E-Handbook

Almacenamiento Flash en 2021

Descargar

-

E-Handbook

4 Terrores atención al cliente

Descargar -

E-Handbook

9 Ejemplos de uso de iPaaS en organizaciones

Descargar -

E-Handbook

Análisis o analítica de datos

Descargar -

E-Handbook

Tres principales mitos de la automatización empresarial

Descargar

-

E-Handbook

Principales diferencias entre DaaS y VPN

Descargar -

E-Handbook

7 Tips para proteger su red Wi-FI

Descargar -

E-Handbook

Blockchain: La tecnología detrás del Bitcoin

Descargar

-

E-Handbook

5 Principales beneficios de la nube híbrida para las empresas

Descargar -

E-Handbook

Infografía: Almacenamiento de Objetos vs. Almacenamiento de Bloques

Descargar -

E-Handbook

Plan exitoso de migración a la nube en 3 pasos

Descargar -

E-Handbook

5 Claves para reducir el gasto en Kubernetes

Descargar

-

E-Handbook

Guía para crear una estrategia de pruebas de migración a la nube

Descargar -

E-Handbook

Guía Esencial: La implementación de la Nube privada

Descargar -

eHandbook

¿Debe elegir entre infraestructura convergente o una nube híbrida?

Descargar -

E-Handbook

Guía Esencial: La adopción de múltiples nubes

Descargar

-

E-Handbook

Guía Esencial: Lo básico sobre el almacenamiento de objetos

Descargar -

E-Handbook

Análisis o analítica de datos

Descargar -

E-Handbook

Guía Esencial: Plan de almacenamiento de datos

Descargar -

E-Handbook

Construya una estrategia empresarial de big data

Descargar

-

E-Handbook

El papel de la tecnología en el deporte

Descargar -

ehandbook_cover

Retos y tendencias de las bases de datos

Descargar

-

E-Handbook

Guía Esencial: Lo básico sobre el almacenamiento de objetos

Descargar -

E-Handbook

Análisis o analítica de datos

Descargar -

E-Handbook

Construya una estrategia empresarial de big data

Descargar -

E-Handbook

Los sistemas colaborativos como base empresarial

Descargar

-

E-Handbook

La seguridad en el proceso DevOps

Descargar

-

E-Handbook

5 Principales beneficios de la nube híbrida para las empresas

Descargar -

E-Handbook

Guía Esencial: Dominar la nube Híbrida

Descargar -

E-Handbook

Infografía: Almacenamiento de Objetos vs. Almacenamiento de Bloques

Descargar -

E-Handbook

Guía Esencial: Lo básico sobre el almacenamiento de objetos

Descargar

-

E-Handbook

7 mejores prácticas de seguridad para WLAN

Descargar -

E-Handbook

7 Tips para proteger su red Wi-FI

Descargar -

E-Handbook

Guía Esencial: Automatización en las redes

Descargar

-

E-Handbook

Transforme su forma de pensar en los eventos presenciales

Descargar -

E-Handbook

Gestión de IPaaS contra API: por qué la empresa necesita ambas

Descargar -

E-Handbook

9 Ejemplos de uso de iPaaS en organizaciones

Descargar -

E-Handbook

Principales diferencias entre Windows 11 y Windows 10

Descargar

-

E-Handbook

Cinco tendencias tecnológicas para 2022

Descargar -

E-Handbook

Aprenda a usar el análisis FODA

Descargar -

E-Handbook

Lo que debe saber antes de comprar un sistema ERP

Descargar -

E-Handbook

Los 13 tips que necesita para dominar Zoom

Descargar

-

E-Handbook

4 Terrores atención al cliente

Descargar -

E-Handbook

¿Qué es la Tokenización?

Descargar -

E-Handbook

Guía Esencial: Dominar la nube Híbrida

Descargar -

E-Handbook

8 Retos de la atención al cliente y cómo resolverlos

Descargar

-

Handbook

Movilidad y automatización, claves en la evolución del software financiero

Descargar -

E-Handbook

Principios y prácticas para construir una IA más confiable

Descargar -

E-Handbook

Lo que debe saber antes de comprar un sistema ERP

Descargar -

E-Handbook

E-Handbook: Consideraciones de programación más allá del lenguaje

Descargar

-

E-Handbook

Guía Esencial: Tecnologías basadas en la IA

Descargar -

E-Handbook

Innovaciones tecnológicas en el sector salud

Descargar -

E-Handbook

Novedades en la Ciencia de los Datos

Descargar

-

E-Handbook

Técnicas de detección de ransomware para identificar un ataque

Descargar -

E-Handbook

10 consejos de ciberseguridad para viajeros de negocios

Descargar -

E-Handbook

BlackCat, el nuevo y peligroso ransomware

Descargar -

E-Handbook

Metaverso: Riesgos y desafíos en ciberseguridad

Descargar

-

E-Handbook

Seguridad empresarial frente al cibercrimen en evolución

Descargar -

E-Handbook

Planificación y estrategia en la Recuperación ante Desastres

Descargar -

E-Handbook

Evolución de la seguridad de la información

Descargar -

E-Handbook

Infraestructura de red para la prevención de desastres

Descargar

-

E-Handbook

Técnicas de detección de ransomware para identificar un ataque

Descargar -

E-Handbook

10 consejos de ciberseguridad para viajeros de negocios

Descargar -

E-Handbook

Infografía: 6 Pasos para eliminar hardware

Descargar -

E-Handbook

BlackCat, el nuevo y peligroso ransomware

Descargar

-

E-Handbook

Guía Esencial: Seguridad de redes inalámbricas y móvil

Descargar -

E-Handbook

Metaverso: Riesgos y desafíos en ciberseguridad

Descargar -

E-Handbook

Seguridad empresarial frente al cibercrimen en evolución

Descargar -

E-Handbook

Planificación y estrategia en la Recuperación ante Desastres

Descargar

-

E-Handbook

Técnicas de detección de ransomware para identificar un ataque

Descargar -

E-Handbook

10 consejos de ciberseguridad para viajeros de negocios

Descargar -

E-Handbook

Seguridad empresarial frente al cibercrimen en evolución

Descargar -

E-Handbook

Planificación y estrategia en la Recuperación ante Desastres

Descargar

-

E-Handbook

7 mejores prácticas de seguridad para WLAN

Descargar -

E-Handbook

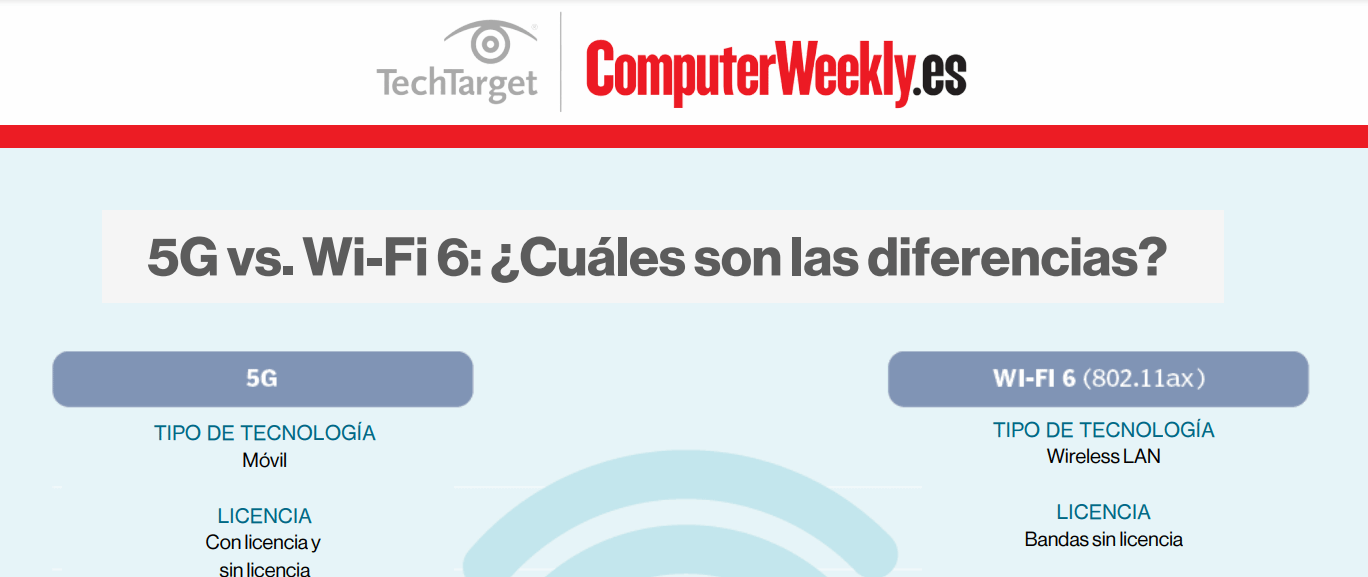

5G vs. Wi-Fi 6: ¿Cuáles son las diferencias?

Descargar -

E-Handbook

Guía Esencial: Seguridad de redes inalámbricas y móvil

Descargar -

E-Handbook

Cinco principales capacidades que debe tener su infraestructura perimetral

Descargar

-

E-Handbook

7 mejores prácticas de seguridad para WLAN

Descargar -

E-Handbook

5G vs. Wi-Fi 6: ¿Cuáles son las diferencias?

Descargar -

E-Handbook

Guía Esencial: Seguridad de redes inalámbricas y móvil

Descargar -

E-Handbook

4 Claves de SD-WAN que observar en 2022

Descargar

-

E-Handbook

Cinco principales capacidades que debe tener su infraestructura perimetral

Descargar -

E-Handbook

Guía Esencial: Automatización en las redes

Descargar -

E-Handbook

Guía Esencial: Evolución del 5G empresarial

Descargar -

E-Handbook

Cinco pasos para la modernización de infraestructura de la red

Descargar

-

E-Handbook

¿Es exagerada la fatiga digital?

Descargar -

E-Handbook

¿Qué es la Tokenización?

Descargar -

E-Handbook

10 consejos de ciberseguridad para viajeros de negocios

Descargar -

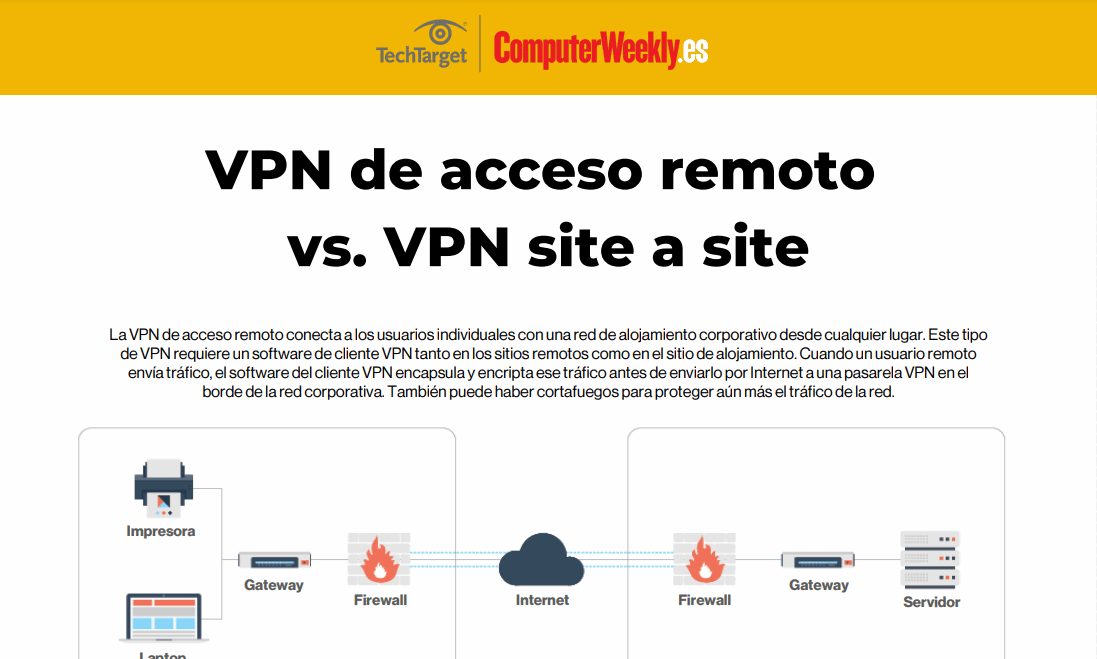

E-Handbook

VPN de acceso remoto vs. VPN site a site

Descargar

-

E-Handbook

Principales diferencias entre DaaS y VPN

Descargar -

E-Handbook

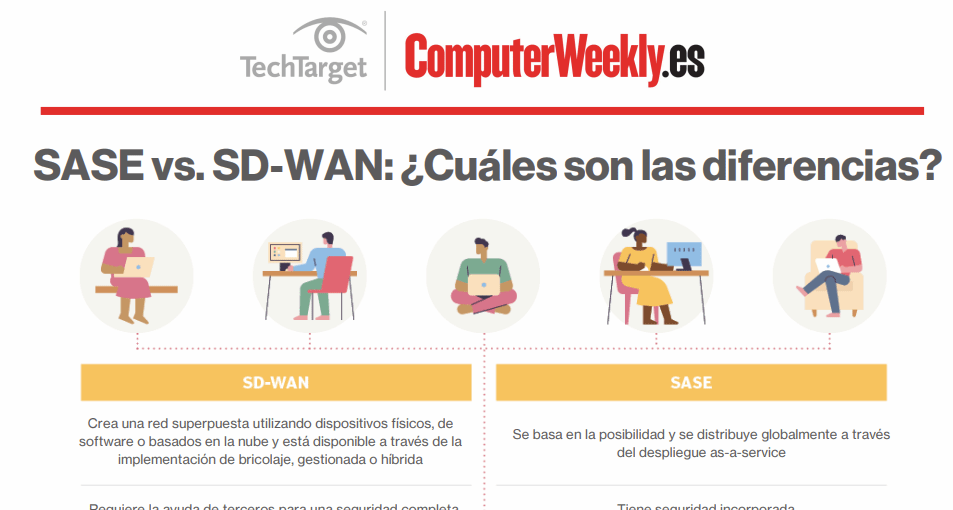

SASE vs. SD-WAN: ¿Cuáles son las diferencias?

Descargar -

E-Handbook

Infografía: 6 Pasos para eliminar hardware

Descargar -

E-Handbook

BlackCat, el nuevo y peligroso ransomware

Descargar

-

Handbook

Movilidad y automatización, claves en la evolución del software financiero

Descargar -

E-Handbook

Guía Esencial: Implementación de microservicios

Descargar -

E-Handbook

Gestión de IPaaS contra API: por qué la empresa necesita ambas

Descargar -

E-Handbook

9 Ejemplos de uso de iPaaS en organizaciones

Descargar

-

E-Handbook

5G vs. Wi-Fi 6: ¿Cuáles son las diferencias?

Descargar -

E-Handbook

7 Tips para proteger su red Wi-FI

Descargar -

E-Handbook

Guía Esencial: Evolución del 5G empresarial

Descargar

-

E-Handbook

7 Tips para proteger su red Wi-FI

Descargar -

E-Handbook

Blockchain: La tecnología detrás del Bitcoin

Descargar -

E-Handbook

Guía Esencial: Evolución del 5G empresarial

Descargar -

E-Handbook

Guía completa de redes de área de almacenamiento

Descargar

-

E-Handbook

¿Qué es la Tokenización?

Descargar -

E-Handbook

¿Cómo elegir entre IaaS, PaaS y SaaS para su empresa?

Descargar