Ataque distribuido de denegación de servicio (DDoS)

¿Qué es un ataque DDoS?

En un ataque distribuido de denegación de servicio (DDoS), varios sistemas informáticos comprometidos atacan a un objetivo y provocan una denegación de servicio para los usuarios del recurso objetivo. El objetivo puede ser un servidor, un sitio web u otro recurso de red. La avalancha de mensajes entrantes, solicitudes de conexión o paquetes con formato incorrecto al sistema de destino lo obliga a ralentizarse o incluso fallar y apagarse, negando así el servicio a usuarios o sistemas legítimos.

Muchos tipos de actores de amenazas, desde hackers criminales individuales, hasta redes de crimen organizado y agencias gubernamentales, llevan a cabo ataques DDoS. En determinadas situaciones –a menudo relacionadas con una codificación deficiente, parches faltantes o sistemas inestables– incluso las solicitudes legítimas y no coordinadas a los sistemas objetivo pueden parecer un ataque DDoS cuando son sólo fallas coincidentes en el rendimiento del sistema.

¿Cómo funcionan los ataques DDoS?

En un ataque DDoS típico, el agresor explota una vulnerabilidad en un sistema informático, convirtiéndolo en el maestro DDoS. El sistema maestro de ataque identifica otros sistemas vulnerables y obtiene control sobre ellos infectándolos con malware o eludiendo los controles de autenticación mediante métodos como adivinar la contraseña predeterminada en un sistema o dispositivo ampliamente utilizado.

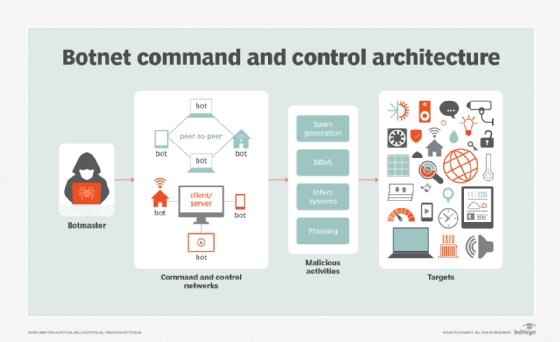

Una computadora o dispositivo de red bajo el control de un intruso se conoce como zombie o bot. El atacante crea lo que se llama un servidor de comando y control para comandar la red de bots, también llamada botnet. La persona que controla una botnet se conoce como botmaster. Ese término también se ha utilizado para referirse al primer sistema reclutado en una botnet porque se utiliza para controlar la propagación y la actividad de otros sistemas en la botnet.

Las botnets pueden estar compuestas por casi cualquier número de bots; las botnets con decenas o cientos de miles de nodos se han vuelto cada vez más comunes. Puede que no haya un límite superior para su tamaño. Una vez que se ensambla la botnet, el atacante puede usar el tráfico generado por los dispositivos comprometidos para inundar el dominio objetivo y dejarlo fuera de línea.

El objetivo de un ataque DDoS no siempre es la única víctima porque los ataques DDoS involucran y afectan a muchos dispositivos. Los dispositivos utilizados para dirigir el tráfico malicioso al objetivo también pueden sufrir una degradación del servicio, incluso si no son el objetivo principal.

Tipos de ataques DDoS

Hay tres tipos principales de ataques DDoS:

- Ataques volumétricos o centrados en la red. Estos sobrecargan un recurso específico al consumir el ancho de banda disponible con inundaciones de paquetes. Un ejemplo de este tipo de ataque es un ataque de amplificación del sistema de nombres de dominio, que realiza solicitudes a un servidor DNS utilizando la dirección de Protocolo de Internet (IP) del objetivo. Luego, el servidor abruma al objetivo con respuestas.

- Ataques de protocolo. Estos protocolos de capa de red o capa de transporte utilizan fallas en los protocolos para abrumar los recursos específicos. Un ataque de inundación SYN, por ejemplo, envía a las direcciones IP de destino un gran volumen de paquetes de "solicitud de conexión inicial" utilizando direcciones IP de origen falsificadas. Esto prolonga el protocolo de enlace del protocolo de control de transmisión, que nunca puede finalizar debido a la constante afluencia de solicitudes.

- Capa de aplicación. Aquí, los servicios de aplicaciones o las bases de datos se sobrecargan con un gran volumen de llamadas a aplicaciones. La inundación de paquetes provoca una denegación de servicio. Un ejemplo de esto es un ataque de inundación del Protocolo de transferencia de hipertexto (HTTP), que equivale a actualizar muchas páginas web una y otra vez simultáneamente.

Internet de las cosas y ataques DDoS

Los dispositivos que constituyen la internet de las cosas (IoT) pueden ser útiles para los usuarios legítimos, pero en algunos casos son incluso más útiles para los atacantes DDoS. Los dispositivos conectados a IoT incluyen cualquier dispositivo con capacidad informática y de red integrada y, con demasiada frecuencia, estos dispositivos no están diseñados teniendo en cuenta la seguridad.

Los dispositivos conectados a IoT exponen grandes superficies de ataque y, a menudo, prestan mínima atención a las mejores prácticas de seguridad. Por ejemplo, los dispositivos a menudo se envían con credenciales de autenticación codificadas para la administración del sistema, lo que facilita a los atacantes iniciar sesión en los dispositivos. En algunos casos, las credenciales de autenticación no se pueden cambiar. Los dispositivos también suelen enviarse sin la capacidad de actualizar o parchear el software, lo que los expone aún más a ataques que utilizan vulnerabilidades bien conocidas.

Las botnets de IoT se utilizan cada vez más para lanzar ataques DDoS masivos. En 2016, la botnet Mirai se utilizó para atacar al proveedor de servicios de nombres de dominio Dyn. Los volúmenes de ataque se midieron en más de 600 gigabits por segundo. Otro ataque a finales de 2016 desatado contra OVH, la empresa francesa de hosting, alcanzó un máximo de más de 1 terabit por segundo. Muchas botnets de IoT desde Mirai utilizan elementos de su código. La botnet dark_nexus IoT es un ejemplo.

Identificar ataques DDoS

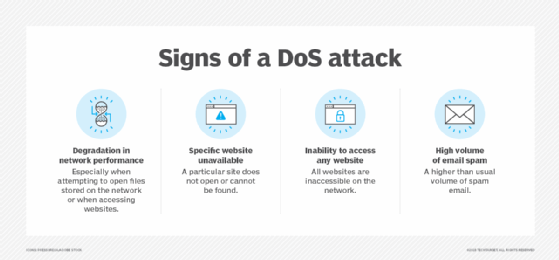

El tráfico de ataques DDoS esencialmente causa un problema de disponibilidad. Los problemas de disponibilidad y servicio son fenómenos normales en una red. Es importante poder distinguir entre esos problemas operativos estándar y los ataques DDoS.

A veces, un ataque DDoS puede parecer mundano, por lo que es importante saber qué buscar. Es necesario un análisis de tráfico detallado para determinar primero si se está produciendo un ataque y luego determinar el método de ataque.

A continuación se enumeran ejemplos de comportamientos de red y servidor que pueden indicar un ataque DDoS. Uno o una combinación de estos comportamientos debería generar preocupación:

- Una o varias direcciones IP específicas realizan muchas solicitudes consecutivas durante un período corto.

- Un aumento en el tráfico proviene de usuarios con características de comportamiento similares. Por ejemplo, si mucho tráfico proviene de usuarios de dispositivos similares, de una única ubicación geográfica o del mismo navegador.

- Un servidor agota el tiempo de espera al intentar probarlo mediante un servicio de ping.

- Un servidor responde con una respuesta de error HTTP 503, lo que significa que el servidor está sobrecargado o inactivo por mantenimiento.

- Los registros muestran un aumento fuerte y constante en el ancho de banda. El ancho de banda debe permanecer uniforme para un servidor que funcione normalmente.

- Los registros muestran picos de tráfico en momentos inusuales o en una secuencia habitual.

- Los registros muestran picos inusualmente grandes en el tráfico hacia un punto final o una página web.

Estos comportamientos también pueden ayudar a determinar el tipo de ataque. Si están en el nivel de protocolo o de red –por ejemplo, el error 503–, es probable que se trate de un ataque basado en protocolo o centrado en la red. Si el comportamiento se muestra como tráfico a una aplicación o página web, puede ser más indicativo de un ataque a nivel de aplicación.

En la mayoría de los casos, es imposible para una persona rastrear todas las variables necesarias para determinar el tipo de ataque, por lo que es necesario utilizar herramientas de análisis de redes y aplicaciones para automatizar el proceso.

Defensa y prevención de DDoS

Los ataques DDoS pueden crear importantes riesgos comerciales con efectos duraderos. Por lo tanto, es importante comprender las amenazas, vulnerabilidades y riesgos asociados con los ataques DDoS.

Una vez que están en marcha, es casi imposible detener estos ataques. Sin embargo, el impacto empresarial de estos ataques se puede minimizar mediante algunas prácticas básicas de seguridad de la información. Estos incluyen la realización de evaluaciones de seguridad continuas para buscar y resolver vulnerabilidades relacionadas con DoS y el uso de controles de seguridad de red, incluidos servicios de proveedores de servicios en la nube especializados en responder a ataques DDoS.

Además, las prácticas sólidas de administración de parches, las pruebas de phishing por correo electrónico y la concientización del usuario, y el monitoreo y alertas proactivos de la red pueden ayudar a minimizar la contribución de una organización a los ataques DDoS en internet.

Ejemplos de ataques DDoS

Además de los ataques DDoS basados en IoT mencionados anteriormente, otros ataques DDoS recientes incluyen los siguientes:

- Se dice que un ataque de 2018 a GitHub es el mayor ataque DDoS hasta la fecha. El ataque envió cantidades masivas de tráfico a la plataforma, que utilizan millones de desarrolladores para publicar y compartir código.

- Un ataque DDoS volumétrico tuvo como objetivo el Exchange de Nueva Zelanda en 2020, lo que lo obligó a desconectarse durante varios días.

- En 2019, la operación DDoS Great Cannon de China tuvo como objetivo un sitio web utilizado para organizar protestas a favor de la democracia en Hong Kong, lo que provocó congestión de tráfico en el sitio. Los ataques DDoS se utilizan a menudo en movimientos sociales, no sólo por hackers, sino también por hacktivistas y organizaciones afiliadas al gobierno. Los ataques DDoS son una buena manera de dirigir la atención del público hacia un grupo o causa específica.

- También en 2020, los grupos de actores de amenazas Fancy Bear y Armada Collective amenazaron a varias organizaciones con ataques DDoS a menos que se pagara un rescate en bitcoins. Este es un ejemplo de cómo los ataques DDoS y el ransomware se utilizan en conjunto.