Alex - stock.adobe.com

Seguridad WLAN: Mejores prácticas para la seguridad de redes inalámbricas

Siga estas prácticas de seguridad de redes inalámbricas para garantizar que la WLAN de su empresa permanezca protegida contra las principales amenazas y vulnerabilidades.

Para muchas empresas, la Ethernet por cable ya no es la solución suprema. En cambio, Wi-Fi IEEE 802.11 se ha convertido en la tecnología de acceso a la red para usuarios y terminales. Las LAN inalámbricas ofrecen muchas ventajas sobre sus alternativas cableadas. Son confiables y flexibles y pueden reducir el costo de propiedad. Las WLAN ofrecen una fácil instalación, la capacidad de moverse y no estar atadas a una ubicación física y escalabilidad.

Sin embargo, las ventajas conllevan una gran desventaja: la seguridad. La naturaleza sin fronteras de Wi-Fi –en combinación con una confusa variedad de técnicas de autenticación, control de acceso y cifrado heredadas y modernas–, hace que la seguridad de WLAN sea un desafío abrumador.

Implementar medidas de seguridad WLAN es complejo, así que vamos a dividirlo en pasos. Primero, analizamos algunas amenazas comunes a las WLAN que enfrentan las empresas cuando no existe la política de seguridad correcta. Luego, examinamos la historia de la seguridad WLAN y las técnicas que los ingenieros de seguridad consideran las mejores. Finalmente, detallamos algunas pautas de seguridad de mejores prácticas de WLAN.

¿Qué es la seguridad WLAN?

Las amenazas a la ciberseguridad de las WLAN pueden provocar el robo de datos. Para prevenir este riesgo, los equipos de seguridad implementan mecanismos para detener los intentos de leer las comunicaciones que se transmiten o reciben a través del medio inalámbrico y recopilar información confidencial, como información personal, credenciales de inicio de sesión o datos comerciales.

Los equipos pueden utilizar varios métodos para proteger las comunicaciones Wi-Fi. Algunos de estos métodos son genéricos y ayudan a gestionar los riesgos de las comunicaciones por cable e inalámbricas. Estos métodos incluyen mecanismos de autenticación de nivel empresarial, restricción del acceso a la red corporativa mediante listas de direcciones permitidas de control de acceso a medios (MAC), servicios antivirus y de malware basados en redes y dispositivos, y el uso de VPN de terceros.

Sin embargo, la mayoría de las empresas utilizan un protocolo de cifrado integrado. Esto obliga a todas las comunicaciones Wi-Fi a cifrar sus datos antes de enviarlos, y requiere que el lado receptor tenga un código de descifrado para descifrar los datos una vez que llegan a su destino.

Amenazas y vulnerabilidades de la WLAN

Las amenazas a la ciberseguridad de las WLAN pueden provocar pérdida de datos, infecciones de malware, ataques DDoS y otros escenarios perjudiciales. Los equipos deben ser conscientes de muchas amenazas y vulnerabilidades de WLAN, incluidas las siguientes:

- Suplantación de IP y MAC. Si los delincuentes se conectan con éxito a la WLAN corporativa, pueden usar herramientas para hacerse pasar (o suplantar ) dispositivos confiables cambiando la dirección IP de origen en el encabezado del paquete, o manipulando la dirección MAC de un dispositivo incluido en la lista de permitidos. A su vez, los dispositivos receptores podrían aceptar, sin saberlo, las comunicaciones falsificadas. Las botnets DDoS y los ataques de intermediario se encuentran entre las tácticas más comunes empleadas en la suplantación de identidad.

- Suplantación/envenenamiento de caché de DNS. La suplantación de DNS es el acto de colocar un dispositivo no autorizado en la WLAN para falsificar el servidor DNS que utilizan otros clientes conectados. A su vez, el servidor DNS falsificado redirige a los usuarios y dispositivos que intentan acceder a un recurso remoto confiable, como un sitio web, a uno malicioso.

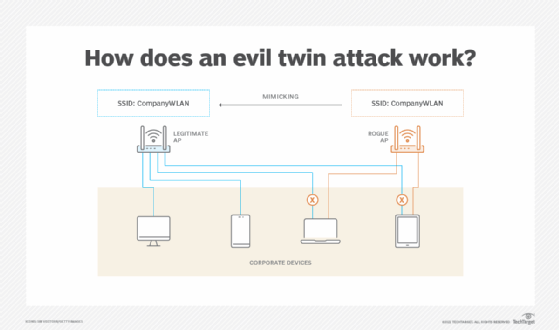

- Puntos de acceso gemelos (AP) rebeldes/malvados. Estos ocurren cuando los delincuentes implementan un AP inalámbrico que utiliza el mismo identificador de conjunto de servicios (SSID) o uno similar. Los usuarios desprevenidos se conectan al dispositivo fraudulento, donde el tráfico puede ser capturado y monitoreado, o incluso redirigido a destinos maliciosos.

- Conducción de guerra. Cuando las señales WLAN se propagan fuera de los muros de la empresa y en espacios públicos, los conductores de guerra buscan WLAN abiertas o explotables para usarlas como acceso gratuito a internet, lo que se denomina "piggybacking". Los malhechores también pueden utilizar la conducción de guerra por razones más nefastas, como intentar encontrar y robar datos corporativos confidenciales.

Cómo han evolucionado los estándares de seguridad WLAN con el tiempo

Las primeras versiones de Wi-Fi se centraron más en la conectividad que en la seguridad. Como resultado, se diseñaron protocolos de seguridad WLAN para proporcionar un acceso seguro.

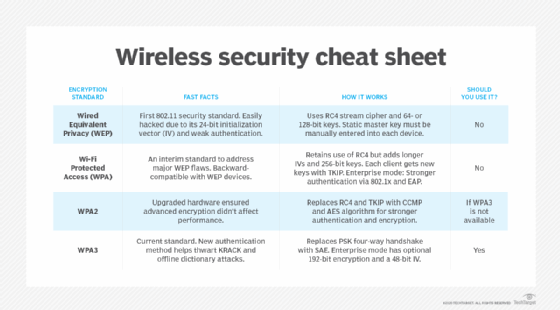

WEP

El estándar Wired Equivalent Privacy (WEP), introducido a finales de los años 1990, fue el primer intento de impedir que los hackers accedieran al tráfico inalámbrico, pero adoleció de fallos fatales. WEP se basaba únicamente en claves precompartidas (PSK) para autenticar dispositivos. Sin embargo, los usuarios no cambiaban las PSK con suficiente frecuencia y los hackers descubrieron que podían utilizar herramientas simples para descifrar la clave cifrada estáticamente en unos minutos.

Actualmente se considera que WEP es lamentablemente inseguro y debería eliminarse del uso corporativo.

WPA

En 2003, Wi-Fi Alliance introdujo un nuevo estándar, el acceso protegido Wi-Fi (WPA). WPA ofrecía un mecanismo de cifrado más seguro. El WPA inicial utiliza una base de cifrado de clave por paquete más sólida, denominada Protocolo de integridad de clave temporal (TKIP).

WPA2, lanzado en 2004, facilitó la gestión de la configuración y agregó el Estándar de Cifrado Avanzado (AES) para una protección de seguridad más sólida.

WPA3 utiliza mecanismos de cifrado aún más potentes. Sin embargo, debido a que se introdujo en 2018, muchos dispositivos antiguos no son compatibles con WPA3. Como resultado, las organizaciones suelen implementar una combinación de los tres protocolos WPA para proteger sus WLAN corporativas.

Los equipos suelen configurar WPA utilizando uno de dos métodos de distribución de claves de autenticación:

- WPA-Personal, también conocido como WPA-PSK, se basa en una contraseña compartida que los usuarios emplean para obtener acceso a la red. Debido a que esta técnica de autenticación es compartida, se considera menos segura que WPA-Enterprise.

- WPA-Enterprise, también conocido como Protocolo de autenticación extensible WPA (WPA-EAP), utiliza RADIUS 802.1x para conectarse a una base de datos de usuarios que contiene nombres de usuario y contraseñas individuales. Con WPA-EAP, cada usuario debe ingresar un nombre de usuario válido y una contraseña asociada antes de obtener acceso a la WLAN. Este método se considera seguro porque no se comparten contraseñas entre usuarios y dispositivos.

Algoritmos criptográficos WLAN

Las WLAN de nivel empresarial pueden utilizar diferentes tipos de estándares de seguridad inalámbrica. El algoritmo de seguridad criptográfica varía según el protocolo de seguridad utilizado. Este es un concepto importante que comprender, ya que el algoritmo de seguridad es lo que protege el acceso a los datos transmitidos y recibidos, y la efectividad de esa protección difiere dependiendo de la capacidad de un mal actor para descifrar el algoritmo de seguridad.

Los siguientes algoritmos de seguridad son los más comunes en los entornos WLAN actuales.

WEP

Basado en Rivest Cipher 4 (RC4), el algoritmo de cifrado WEP puede utilizar una clave de 40, 104 o 232 bits de longitud para cifrar los datos enviados a través de Wi-Fi. El problema con WEP es que estas claves son de naturaleza estática y deben cambiarse manualmente. Si una clave no se actualiza periódicamente, los delincuentes pueden descifrarla en relativamente poco tiempo. Por lo tanto, no se recomienda WEP para uso empresarial.

TKIP

También basado en RC4, TKIP utiliza el mismo flujo de cifrado que WEP. Sin embargo, la principal diferencia con TKIP es que el algoritmo cambia automáticamente la clave con el tiempo y comunica esos cambios al dispositivo emisor y receptor. Además, el tamaño de la clave aumenta a 128 bits de longitud. Estos dos factores eliminan gran parte del riesgo que se encuentra en WEP, ya que descifrar la clave de cifrado lleva tiempo. En teoría, cuando un mal actor descifra la clave de 128 bits e intenta usarla para robar datos, el algoritmo ya ha cambiado y se ha movido a una nueva clave.

El componente de cambio de clave de TKIP crea nuevas claves de cifrado compartidas cada vez que se envían 10.000 paquetes y combina el uso de varias claves por paquete. Además, TKIP implementa un mecanismo de hash de verificación de integridad criptográfica en los paquetes, por lo que la carga de datos no se envía en texto plano, como es el caso de WEP. Esto ayuda a proteger contra ataques de suplantación de identidad.

Desde una perspectiva de WLAN, TKIP se utiliza al implementar el estándar de seguridad WPA.

CCMP

Yendo más allá de la clave compartida y la rotación de clave compartida, como se usa con WEP y WPA, respectivamente, el algoritmo de protocolo de código de autenticación de mensajes (CCMP) del modo contador con encadenamiento de bloques de cifrado se basa en AES, que se basa en el cifrado de bloques simétrico de Rijndael.

CCMP utiliza claves de cifrado de 128 bits de longitud y tamaños de bloque de 128 bits. Si bien tanto TKIP como CCMP utilizan técnicamente claves de 128 bits, TKIP combina la clave raíz con el vector de inicialización. Por el contrario, CCMP utiliza los 128 bits completos para crear la clave. Además, CCMP requiere controles para garantizar que solo los dispositivos receptores autorizados puedan descifrar los datos, a diferencia del método de TKIP de utilizar controles de verificación de integridad de mensajes menos seguros.

CCMP se utiliza con los estándares de cifrado WPA2 y WPA3.

Lista de verificación de seguridad de WLAN

Al investigar cómo proteger las redes WLAN, los equipos de redes y seguridad pueden utilizar la siguiente lista de verificación para asegurarse de que cubren todas las bases:

- Investigue los dispositivos de producción y determine cuál es el nivel más alto de cifrado posible.

- Si deben utilizarse estándares de seguridad menos seguros, determine si estos dispositivos menos seguros pueden funcionar en una red inalámbrica segmentada lógicamente utilizando SSID separados.

- Cuando sea posible, utilice métodos de autenticación 802.1x, en lugar de PSK.

- Proporcione acceso a invitados que permita el acceso únicamente a internet.

- Implemente herramientas de seguridad basadas en redes y dispositivos, como firewalls, sistemas de prevención de intrusiones y prevención de antivirus/malware.

- Realice un mantenimiento regular de parches de seguridad en controladores y puntos de acceso inalámbricos.

- AP Wi-Fi físicamente seguros para evitar manipulaciones.

- Realice escaneos inalámbricos de la WLAN para identificar AP no autorizados.

- Cree políticas de uso de WLAN para ayudar a imponer el uso adecuado y evitar el intercambio de contraseñas.

Consejos de mejores prácticas de seguridad WLAN

Las empresas deben planificar y ejecutar cuidadosamente una estrategia coherente para proteger sus WLAN contra la pérdida de datos y el acceso no autorizado. Si bien las opciones de seguridad finales dependen del nivel de protección requerido y del presupuesto disponible, los equipos pueden seguir algunos consejos y técnicas importantes.

Como ocurre con cualquier tema de seguridad, asegúrese de que las políticas de seguridad de TI definan los requisitos de acceso: ¿Quién necesita acceso a qué y cuándo? Incluya también a los empleados remotos y en movimiento.

Otras mejorías en la práctica incluyen las siguientes:

- Segmentación de usuarios y dispositivos Wi-Fi por SSID. Los departamentos y dispositivos utilizan las WLAN de diferentes maneras. Por lo tanto, los equipos no pueden proteger todos los dispositivos utilizando el mismo estándar. Por ejemplo, una forma de proteger los dispositivos que admiten WPA-Enterprise de aquellos que solo admiten WPA-Personal es segmentar los dispositivos heredados de forma lógica en un SSID separado. Una vez segmentados, los equipos pueden ajustar las políticas de acceso a los puntos finales menos seguros.

- Wi-Fi para invitados. Configure un SSID de Wi-Fi para invitados independiente para aquellos usuarios y dispositivos que solo requieren acceso a internet. Las políticas de acceso pueden impedir que estos dispositivos se comuniquen con cualquier usuario o dispositivo en la red corporativa, al tiempo que siguen entregando tráfico a Internet de forma segura más allá del borde de la red.

- Evitar que la intensidad de la señal se extienda a áreas inseguras. Los AP instalados cerca de paredes externas deben tener sus niveles de potencia cuidadosamente configurados para reducir cualquier fuga hacia estacionamientos o plazas públicas cercanas. Hacerlo ayuda a proteger contra interferencias inalámbricas externas y reduce la posibilidad de que un usuario no autorizado pueda conectarse exitosamente a la red.

- Detección de AP no autorizados. La mayoría de las plataformas WLAN de nivel empresarial incluyen herramientas que monitorean los rangos de frecuencia inalámbrica 802.11 para identificar puntos de acceso no autorizados, o aquellos que potencialmente falsifican SSID corporativos.

- Autenticación 802.1x frente a PSK. Siempre que sea posible, solicite a los usuarios y dispositivos que se autentiquen utilizando 802.1x, en lugar de un PSK. Esto reduce la necesidad de cambiar manualmente las PSK varias veces al año. También impide compartir PSK, lo que potencialmente puede llevar a que los hackers utilicen Wi-Fi para obtener acceso no autorizado a la red corporativa.

- Configuraciones de puerto de conmutador LAN de red. Configure los puertos de conmutación que conectan los AP inalámbricos a la LAN corporativa teniendo en cuenta la seguridad. Coloque las direcciones IP de administración de AP en una LAN virtual segmentada, permitiendo que solo VLAN específicas se conecten a los AP. Utilice técnicas de seguridad de puertos de direcciones MAC estáticas o fijas para protegerse contra personas que desconectan un AP y conectan un dispositivo no autorizado a la LAN.

- Empleo de herramientas de seguridad externas que protejan aún más las WLAN. Complemente con otras herramientas para proteger a los usuarios, dispositivos y datos transportados a través de la WLAN. Los ejemplos incluyen los siguientes:

- Control de acceso a la red o plataformas de gestión unificada de terminales para proporcionar controles de acceso granulares;

- Tecnologías VPN para proteger cuando se transmiten o reciben datos confidenciales a través de conexiones Wi-Fi inseguras; y

- Plataformas de respuesta y detección de redes respaldadas por IA que pueden monitorear los flujos de tráfico y alertar al personal cuando los usuarios, dispositivos o flujos de tráfico se desvían del comportamiento normal, una señal de que puede estar ocurriendo algún tipo de compromiso de la WLAN.

También se aplican otras mejores prácticas de seguridad estándar, incluidas las siguientes:

- Utilice firewalls y antimalware.

- Garantice un acceso remoto seguro a través de VPN, acceso a la red de confianza cero o Secure Access Service Edge.

- Mantenga el software parchado y actualizado.

- Cambie las credenciales predeterminadas.

- Eduque a los usuarios sobre seguridad.

- Manténgase actualizado con las amenazas de seguridad actuales.