Pavel Ignatov - Fotolia

Seguridad inalámbrica: Diferencias entre WEP, WPA, WPA2 y WPA3

Conforme las redes inalámbricas han evolucionado, también lo han hecho los protocolos para protegerlas. Obtenga una descripción general de los estándares de seguridad WLAN y conozca las diferencias entre WEP, WPA, WPA2 y WPA3.

En la seguridad inalámbrica, las contraseñas son sólo la mitad de la batalla. Elegir el nivel adecuado de cifrado es igualmente vital, y la elección correcta determina si su LAN inalámbrica es una casa de paja o una fortaleza resistente.

¿Qué es la seguridad inalámbrica?

La complejidad es la nueva normalidad en las redes inalámbricas. Desde IoT hasta dispositivos personales y entornos de nube híbrida, los profesionales de TI están muy ocupados simplemente realizando un seguimiento de todo lo que hay en la red inalámbrica, y no tanto protegiéndolo todo.

La conexión inalámbrica solo se vuelve más complicada a partir de ahí. Los profesionales de TI enfrentan otros factores, incluida la arquitectura de LAN inalámbrica administrada en la nube, los dispositivos de IoT sin interfaces de visualización y las poblaciones de usuarios finales que se irritan ante las nuevas medidas de seguridad que potencialmente interfieren con sus conexiones a internet.

A todo esto se suma la interminable marcha de ataques cada vez más sofisticados, incluidos algunos que buscan explotar vulnerabilidades en las redes inalámbricas empresariales.

Entra la seguridad de la red inalámbrica, un conjunto de prácticas y herramientas utilizadas para proteger la infraestructura WLAN y el tráfico que la atraviesa. En términos generales, la seguridad inalámbrica articula qué puntos finales están permitidos y qué no en una red Wi-Fi a través de políticas de seguridad y acceso a la red. La tecnología hace cumplir esas reglas y protege la red de cualquier persona o cosa que intente violarla.

¿Cómo funciona la seguridad inalámbrica?

La seguridad de la red cableada protege el tráfico que viaja entre dispositivos como conmutadores, enrutadores y cualquier cosa que utilice un cable Ethernet. Por el contrario, la seguridad inalámbrica se ocupa principalmente del tráfico que viaja por el aire entre dispositivos inalámbricos. Estos incluyen puntos de acceso inalámbrico (AP) que se comunican con un dispositivo controlador (o entre sí, en una red de malla), así como comunicaciones entre AP y puntos finales conectados a la red Wi-Fi.

El cifrado es una de las herramientas más importantes que se utilizan para crear una red segura, incluyendo –y quizás especialmente– en una LAN inalámbrica. Funciona mediante el uso de fórmulas conocidas como algoritmos para codificar mensajes mientras viajan entre dispositivos inalámbricos. Incluso si son interceptados, estos mensajes son incomprensibles para usuarios no autorizados sin una clave de descifrado.

A lo largo de los años, los estándares de cifrado inalámbrico han evolucionado en respuesta a los requisitos cambiantes de la red, los problemas de seguridad emergentes y el descubrimiento de vulnerabilidades en protocolos de cifrado anteriores.

¿Cómo crean riesgos las redes no seguras?

Así como un edificio desbloqueado representa una invitación abierta a los ladrones, una red no segura corre un alto riesgo de verse comprometida por actores de amenazas internos o externos que buscan robar datos, espiar o realizar otras actividades maliciosas. En cierto modo, lo que está en juego es aún mayor en una red inalámbrica, ya que cualquier persona dentro del alcance puede interceptar las ondas de radio que transportan el tráfico Wi-Fi, sin necesidad de acceso directo al hardware.

Para ilustrar mejor la amenaza, imagine que está en un restaurante lleno de gente y escucha a otro comensal realizar una llamada a su banco por el altavoz. Comparten en voz alta todo tipo de información confidencial –sus números de tarjetas de crédito, número de Seguridad Social, nombre, fecha de nacimiento, etc.–, al alcance del oído de todos los demás en el restaurante. Cualquiera podría tomar esa información y cometer todo tipo de fraude y robo de identidad. Básicamente, así es como se ve una red inalámbrica no segura, o incluso insuficientemente segura, para los posibles atacantes.

Además del riesgo de espionaje y filtración de datos, los actores de amenazas pueden utilizar redes inalámbricas no seguras como punto de vulnerabilidad para obtener acceso a la red empresarial más amplia. El cifrado no necesariamente resuelve este problema, pero es razonable esperar que los atacantes que vean una WLAN con protocolos de cifrado obsoletos comiencen a buscar otros puntos débiles en la red inalámbrica.

Tipos de protocolos de seguridad inalámbricos

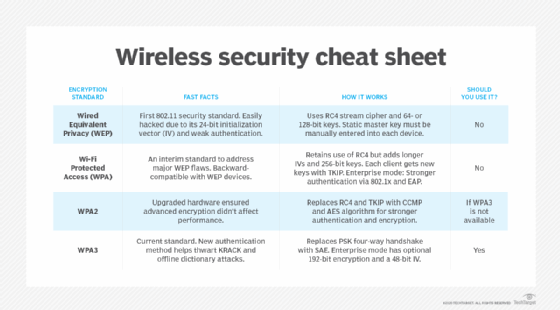

La mayoría de los AP inalámbricos vienen con la capacidad de habilitar uno de los cuatro estándares de cifrado inalámbrico:

- Privacidad equivalente por cable (WEP)

- Acceso protegido Wi-Fi (WPA)

- WPA2

- WPA3

WEP, WPA, WPA2 y WPA3: ¿Cuál es mejor?

Al elegir entre los protocolos de seguridad inalámbrica WEP, WPA, WPA2 y WPA3, los expertos coinciden en que WPA3 es el mejor para la seguridad Wi-Fi. Como protocolo de cifrado inalámbrico más actualizado, WPA3 es la opción más segura. Sin embargo, algunos puntos de acceso (AP, por sus siglas en inglés) inalámbricos no son compatibles con WPA3. En ese caso, la siguiente mejor opción es WPA2, que actualmente se implementa ampliamente en el espacio empresarial.

En este punto, nadie debería utilizar el protocolo de seguridad inalámbrico original, WEP, o incluso su sucesor inmediato, WPA, ya que ambos están desactualizados y hacen que las redes inalámbricas sean extremadamente vulnerables a amenazas externas. Los administradores de red deben reemplazar cualquier AP o enrutador inalámbrico que admita WEP o WPA por un dispositivo más nuevo que sea compatible con WPA2 o WPA3.

¿Cómo funciona WEP?

Wi-Fi Alliance desarrolló WEP –el primer algoritmo de cifrado para el estándar 802.1– con un objetivo principal: evitar que los hackers espíen los datos inalámbricos a medida que se transmiten entre clientes y AP. Sin embargo, desde sus inicios a finales de los años 1990, WEP careció de la fuerza necesaria para lograr este objetivo.

WEP utiliza el cifrado de flujo RC4 (Rivest Cipher 4) para autenticación y cifrado. El estándar originalmente especificaba una clave de cifrado previamente compartida de 40 bits. Posteriormente, una clave de 104 bits estuvo disponible después de que el gobierno de EE. UU. levantara ciertas restricciones federales.

Un administrador debe ingresar y actualizar manualmente la clave, que se combina con un vector de inicialización (IV) de 24 bits en un esfuerzo por fortalecer el cifrado. Sin embargo, el pequeño tamaño del IV aumenta la probabilidad de que los usuarios reciclen las claves, lo que las hace más fáciles de descifrar. Esta característica, junto con otras fallas y vulnerabilidades de seguridad –incluidos mecanismos de autenticación problemáticos– hace que WEP sea una opción arriesgada para la seguridad inalámbrica.

Los expertos en ciberseguridad identificaron varias fallas graves en WEP en 2001, lo que finalmente llevó a recomendaciones en toda la industria para eliminar gradualmente el uso de WEP tanto en dispositivos empresariales, como de consumo. Después de que los investigadores rastrearan un ciberataque a gran escala contra TJMaxx en 2007 hasta las vulnerabilidades expuestas por WEP, el Estándar de Seguridad de Datos de la Industria de Tarjetas de Pago prohibió a los minoristas y otras entidades que procesan datos de tarjetas de crédito utilizar WEP.

¿Cómo funciona WPA?

Los numerosos fallos de WEP revelaron la necesidad inmediata de una alternativa. Pero los procesos deliberadamente lentos y cuidadosos necesarios para escribir una nueva especificación de seguridad entraron en conflicto con la urgencia de la situación. En respuesta, Wi-Fi Alliance lanzó WPA como estándar provisional en 2003, mientras que IEEE trabajó para desarrollar un reemplazo más avanzado y a largo plazo para WEP.

WPA tiene modos discretos para usuarios empresariales y para uso personal. El modo empresarial, WPA-Protocolo de autenticación extensible (WPA-EAP), utiliza una autenticación 802.1x más estricta y requiere el uso de un servidor de autenticación. El modo personal, WPA-Clave precompartida (WPA-PSK), utiliza claves precompartidas para una implementación y administración más sencilla entre consumidores y oficinas pequeñas.

Aunque WPA también se basa en RC4, introdujo varias mejoras en el cifrado, concretamente, el uso del Protocolo de integridad de clave temporal (TKIP). TKIP contenía un conjunto de las siguientes funciones para mejorar la seguridad de la WLAN:

- uso de claves de 256 bits;

- mezcla de claves por paquete, que genera una clave única para cada paquete;

- transmisión automática de claves actualizadas;

- verificación de integridad del mensaje;

- tamaño IV más grande usando 48 bits; y

- mecanismos para reducir la reutilización de vías intravenosas.

Wi-Fi Alliance diseñó WPA para que sea compatible con versiones anteriores de WEP para fomentar una adopción rápida y sencilla. Los profesionales de seguridad de redes pudieron admitir el nuevo estándar en muchos dispositivos basados en WEP con una simple actualización de firmware. Sin embargo, este marco también significó que la seguridad proporcionada por WPA no fuera tan completa como podría haber sido.

¿Cómo funciona WPA2?

Como sucesor de WPA, el estándar WPA2 fue ratificado por IEEE en 2004 como 802.11i. Al igual que su predecesor, WPA2 también ofrece modos empresariales y personales.

WPA2 reemplaza RC4 y TKIP con dos mecanismos de autenticación y cifrado más potentes:

- Estándar de Cifrado Avanzado (AES), un mecanismo de cifrado; y

- Modo Contador con Protocolo de Código de Autenticación de Mensajes de Encadenamiento de Bloques de Cifrado (CCMP), un mecanismo de autenticación.

También destinado a ser compatible con versiones anteriores, WPA2 admite TKIP como alternativa si un dispositivo no puede admitir CCMP.

Desarrollado por el gobierno de EE. UU. para proteger datos clasificados, AES consta de tres cifrados de bloques simétricos. Cada cifrado cifra y descifra datos en bloques de 128 bits utilizando claves de 128, 192 y 256 bits. Aunque el uso de AES requiere más potencia informática por parte de los AP y los clientes, las mejoras continuas en el hardware de las computadoras y las redes han mitigado los problemas de rendimiento.

CCMP protege la confidencialidad de los datos al permitir que solo los usuarios de la red autorizados reciban datos. Utiliza un código de autenticación de mensajes de encadenamiento de bloques de cifrado para garantizar la integridad del mensaje.

WPA2 también introdujo una itinerancia más fluida, lo que permite a los clientes pasar de un AP a otro en la misma red Wi-Fi sin tener que volver a autenticarse, utilizando el almacenamiento en caché o la autenticación previa de Pairwise Master Key (PMK).

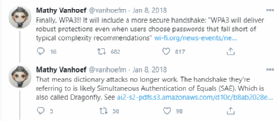

La vulnerabilidad KRACK expone fallas de WPA2

En 2017, el investigador de seguridad belga Mathy Vanhoef descubrió una importante falla de seguridad en WPA2, conocida como vulnerabilidad del ataque de reinstalación de claves (KRACK), que explota la reinstalación de claves de cifrado inalámbricas. Si bien WPA2-Enterprise tiene un esquema de autenticación más sólido debido a su uso de EAP –en comparación con WPA2-Personal, que usa claves previamente compartidas–, la vulnerabilidad KRACK existe en la etapa de cifrado. Como resultado, afecta a todas las implementaciones de WPA2.

Una nueva conexión de red Wi-Fi comienza con un protocolo de enlace criptográfico de cuatro vías entre un punto final y un AP en el que ambos dispositivos, a través de una serie de mensajes de ida y vuelta, demuestran que conocen un código de autenticación preestablecido –PMK en modo empresarial y PSK en modo personal– sin que ninguno de los dos lo revele explícitamente. Tras la autenticación, el tercer paso del protocolo de enlace de cuatro vías implica que el AP pase una clave de cifrado de tráfico al cliente. Si el punto final no reconoce que ha recibido la clave, el AP asume un problema de conectividad y la reenvía e instala repetidamente. Los atacantes de KRACK –que deben estar dentro del alcance físico tanto del cliente como de la red– pueden activar, capturar, analizar, manipular y reproducir esas retransmisiones hasta que puedan determinar la clave, romper el cifrado y obtener acceso a los datos de la red.

"Las debilidades están en el estándar Wi-Fi en sí, y no en productos o implementaciones individuales", escribió Vanhoef en ese momento. "Por lo tanto, cualquier implementación correcta de WPA2 probablemente se vea afectada".

Los analistas de la industria reconocieron ampliamente que KRACK es una falla de seguridad grave en WPA2. El hallazgo llevó a los proveedores de tecnología a implementar rápidamente parches de software para mitigar el riesgo hasta la llegada de la próxima generación de seguridad inalámbrica. Pero muchos expertos argumentaron que la vulnerabilidad KRACK resultaría difícil de explotar en el mundo real.

"Parche cuando pueda, pero que no cunda el pánico", tuiteó el investigador de ciberseguridad Martijn Grooten.

El método de protocolo de enlace de cuatro vías también hace que las redes WPA2 con códigos de acceso débiles sean vulnerables a ataques de diccionario fuera de línea, un tipo de ataque de fuerza bruta que implica probar sistemáticamente cientos, miles o millones de posibles contraseñas precompiladas, fuera del alcance de escucha de la red objetivo. En este escenario, un atacante podría capturar un protocolo de enlace WPA2, desconectar esa información y utilizar un programa informático para compararla con una lista de códigos probables, con el objetivo de encontrar uno que se alinee lógicamente con los datos del protocolo de enlace disponibles. Es mucho menos probable que los ataques de diccionario tengan éxito contra contraseñas largas con combinaciones de letras mayúsculas y minúsculas, números y caracteres especiales.

¿Cómo funciona WPA3?

En 2018, Wi-Fi Alliance comenzó la certificación para WPA3, el estándar de seguridad inalámbrica más reciente y el que ahora los expertos consideran más seguro. A partir de julio de 2020, Wi-Fi Alliance exigía que todos los dispositivos que buscaban certificación Wi-Fi fueran compatibles con WPA3.

WPA3 exige la adopción de marcos de gestión protegidos, que ayudan a proteger contra escuchas ilegales y falsificaciones. También estandariza el conjunto criptográfico de 128 bits y no permite protocolos de seguridad obsoletos. WPA3-Enterprise tiene cifrado de seguridad opcional de 192 bits y un IV de 48 bits para una mayor protección de datos corporativos, financieros y gubernamentales confidenciales. WPA3-Personal utiliza CCMP-128 y AES-128.

WPA3 aborda la vulnerabilidad KRACK de WPA2 con un protocolo de enlace criptográfico más seguro, reemplazando el protocolo de enlace de cuatro vías PSK con Autenticación simultánea de iguales (SAE), una versión del protocolo de enlace libélula del Internet Engineering Task Force en el que el cliente o el AP pueden iniciar el contacto. Luego, cada dispositivo transmite sus credenciales de autenticación en un mensaje único y discreto, en lugar de una conversación de varias partes de toma y daca. Es importante destacar que SAE también elimina la reutilización de claves de cifrado, lo que requiere un nuevo código con cada interacción. Sin una comunicación abierta entre el AP y el cliente o la reutilización de la clave de cifrado, los ciberdelincuentes no pueden espiar ni insertarse en un intercambio con tanta facilidad.

SAE limita a los usuarios a intentos activos de autenticación en el sitio, señalando a cualquiera que haya excedido un cierto número de intentos de contraseña. Esta capacidad debería hacer que la red Wi-Fi típica sea más resistente a los ataques de diccionario fuera de línea. Al exigir una nueva frase de contraseña de cifrado para cada conexión, SAE también habilita una función llamada secreto directo, cuyo objetivo es evitar que los atacantes que han descifrado una contraseña la utilicen para descifrar datos que capturaron y guardaron previamente.

Además de WPA3, Wi-Fi Alliance también introdujo un nuevo protocolo llamado Wi-Fi Easy Connect, que simplifica el proceso de incorporación para dispositivos IoT que no tienen interfaces de configuración visual a través de un mecanismo como un escaneo de código QR. Finalmente, una característica adicional llamada Wi-Fi Enhanced Open hace que la conexión a redes Wi-Fi públicas sea más segura al cifrar automáticamente la información entre cada cliente y AP usando una nueva clave única.

En la práctica, WPA3 no es inmune a las amenazas. Vanhoef, el experto en seguridad que descubrió KRACK, y Eyal Ronen, investigador de la Universidad de Tel Aviv, publicaron varias fallas de seguridad nuevas en WPA3 en 2019. Las llamadas vulnerabilidades Dragonblood incluyeron dos ataques de degradación, en los que un atacante obliga a un dispositivo a revertirse a WPA2 y dos ataques de canal lateral, que permiten ataques de diccionario sin conexión. Sin embargo, Wi-Fi Alliance minimizó los riesgos y dijo que los proveedores podrían mitigarlos fácilmente mediante actualizaciones de software. Independientemente de sus posibles vulnerabilidades, los expertos coinciden en que WPA3 es el protocolo inalámbrico más seguro disponible en la actualidad.

Nota del editor: Jessica Scarpati actualizó este artículo en diciembre de 2022 para incluir información general sobre la seguridad inalámbrica y los riesgos de seguridad inalámbrica y para mejorar la experiencia del lector.