Askhat - stock.adobe.com

Cuando la brecha no es culpa de los hackers

La última filtración de datos de Reniec en el Perú no fue producto de un ataque, sino debido a deficiencias en el diseño de las soluciones que brindan acceso a los datos de los votantes, en medio del camino a un proceso electoral.

Dicen que en Perú no te aburres porque no faltan noticias que causan revuelo. Y no solo en lo que se refiere a política, sino también por lo que los hackers hacen y dejan de hacer. Hace poco, el escándalo fue protagonizado por la Dirección de Inteligencia (Dirin) de la Policía Nacional del Perú (PNP), que fue víctima de una fuga de información privada que evidenció lo frágil que son sus sistemas de protección. Los autores del incidente no pidieron rescate alguno, porque no les interesaba conseguir dinero, sino ejercer presión y respaldar una protesta de orden político.

Ahora, el escándalo está, de nuevo, sobre el Registro de Identificación y Estado Civil (Reniec). No es la primera vez que los datos de todos los peruanos están a disposición de propios y extraños, o más bien, de los delincuentes. Pero, esta vez, el escándalo no solo es que lograron acceder a los datos de los documentos nacionales de identidad (DNI) de los ciudadanos, sino que la brecha se debe a una negligencia, no al poder de los hackers.

Reniec ha desmentido oficialmente –en múltiples ocasiones– haber sufrido un "hackeo masivo" de su base de datos principal. Sin embargo, la prensa ha divulgado varios casos en los que encontraron a la venta los datos personales de los ciudadanos, como resultado de accesos indebidos a través de canales de consulta que la entidad provee a otras instituciones públicas y privadas.

Repasemos los antecedentes

El primer gran escándalo fue en 2023, cuando el país se enteró de que se filtró una base de datos de 30 millones de peruanos de la Reniec. Los datos eran ofrecidos a la venta en redes sociales. La institución procedió a aclarar que no fue un hackeo masivo, sino el acceso indebido de un usuario durante la consulta del padrón. El evento originó diversas investigaciones.

Luego, a finales de 2024 e inicios de 2025, surgieron nuevas alertas y controversias sobre cómo Reniec protege los datos personales.

En abril del 2024, Reniec informó que, inicios de ese año, habían bloqueado más de 4,6 millones de ataques a su sistema de datos, que buscaban provocar la saturación de sus servidores informáticos. A ello se sumó una intensa e inusual actividad de consultas realizadas al sistema biométrico por parte de las empresas de telecomunicaciones. “Solo en las últimas 72 horas, se han detectado más de 200.000 consultas por día”, informaron. Reniec solicitó a la intervención de la División de Investigación de Delitos de Alta Tecnología (Divindat), esperando resolver el problema. Pero no lo lograron.

Un año después, en abril del 2025, hubo mucho ruido cuando cientos de ciudadanos peruanos se vieron inscritos en partidos políticos sin su consentimiento. Según abogados expertos en la materia, eso fue posible porque los delincuentes accedieron a datos de la Reniec y los usaron sin que los dueños de dichos datos lo supieran.

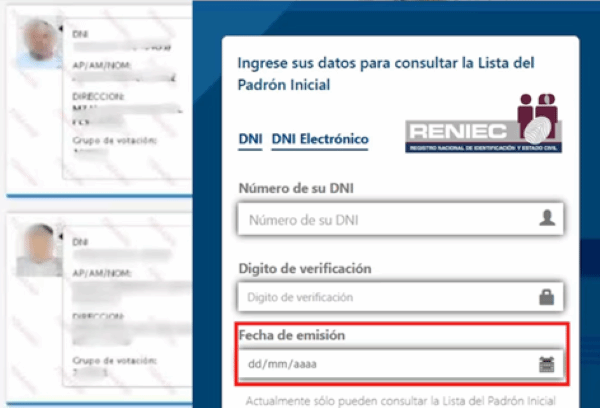

La cereza del pastel llegó después. En vísperas de Halloween del 2025, los ladrones, extorsionadores y secuestradores tuvieron nuevas razones para celebrar. En internet se publicó el padrón electoral, con el fin de que los electores pudieran verificar si sus datos eran correctos, tal como ordena la ley vigente. ¿Cuál fue el problema? Utilizando el número de DNI y el dígito de verificación correspondiente, cualquiera podía visualizar información privada completa de cualquier ciudadano. Los delincuentes podían verificar o actualizar, por ejemplo, si algún usuario –con los datos robados del 2023– había cambiado de domicilio.

No me lo contaron, ni lo vi en televisión: lo comprobé. Desde el 27 de octubre, al ingresar para ver tus datos en el padrón electoral, salían todos los que tenían el mismo apellido (¡hola, primos!) en el sitio web oficial. Nombres completos, número de DNI, dirección domiciliaria, centro de votación y jurisdicción política al alcance de todos. Además, podías poner el nombre de otra persona en “consultar” y tenías su ficha completa. Un delincuente podía descargar la data. Esto generó gran preocupación porque esta información puede ser utilizada con fines delictivos, como extorsión, estafas y suplantaciones de identidad, sin olvidar a algún stalker o acosador.

¿Cerraron la puerta?

Reniec respondió a las quejas en un comunicado, aclarando que no se ha producido ninguna filtración de su base de datos, sino que solo cumplieron con la ley electoral. “En 2025, no ha existido hackeo ni ataque a nuestros servidores informáticos. La exposición de los datos reportados recientemente no fue producto de una vulneración a la seguridad del Reniec, sino del uso indebido de algún usuario”, remarcaron.

Y todo indica que es cierto: el culpable no fue un hacker. El problema está en el diseño del portal. Erick Iriarte, CEO de eBIZ y experto en derecho digital, remarcó que Reniec no debe publicar la dirección de los ciudadanos, por ser un dato confidencial. La ley obliga a publicar el primer borrador del padrón electoral para que los ciudadanos puedan verificar sus datos antes de publicarse el padrón definitivo.

“No está apegándose a su propia ley”, remarcó Iriarte. Ya en 2021, la Autoridad Nacional de Datos Personales (ANDP) le había advertido a Reniec que la dirección de domicilio no debería ser compartida en el padrón. En 2018, la ANPD ya había emitido otro informe vinculante sobre ese mismo tema.

Si la dirección de los ciudadanos no debe estar disponible en internet, menos aún su firma digital, fotografía o datos biométricos. Sin embargo, en la mañana del 29 de octubre, los canales de televisión y programas periodísticos peruanos en YouTube mostraron cómo se podía obtener, incluso, la dirección del actual presidente de la República, José Jerí. La privacidad vulnerada a todo nivel.

El general Ernesto Castillo Fuerman, experto en la materia, aseguró que la brecha, en esta oportunidad, se trató de “una puerta mal cerrada”. Según Castillo, el servicio web público funcionaba con controles de seguridad muy débiles: no tenía límites claros de intentos por usuario, por lo que se podía hacer miles de consultas por minuto. Además, no había un Captcha efectivo que frenara programas automáticos (bots) y se permitía una ventana de acceso para extraer información de forma masiva. Gracias a ello, se podía tener acceso a 500 consultas consecutivas, sin restricción, en menos de un segundo.

Un portal web mal diseñado puede ser muy peligroso, y más aún si maneja los datos privados de todos los ciudadanos de un país. Estamos ante un caso de transparencia mal manejada, opinó Castillo. Una negligencia en el cuidado de la privacidad que deberán castigar las autoridades competentes y, definitivamente, una puerta que se debe cerrar lo más pronto posible.