Andrea Danti - Fotolia

Qué hay que saber sobre la terminación de una VPN

Los equipos de red toman varias decisiones al diseñar una VPN segura. Uno de esos es dónde en la red, lógicamente, terminarán los túneles VPN.

Hay varias opciones disponibles para la terminación de VPN, pero ¿cuáles tienen sentido para su red?

Las VPN son túneles de red encriptados que aseguran los canales de comunicación entre los sitios. Un sitio puede ser una sucursal que contiene cientos de personas, o puede ser una oficina en el hogar o un usuario móvil con una computadora portátil o dispositivo móvil, como un teléfono o tableta.

Un sitio de sucursal generalmente usará una VPN IPsec permanente que está activa todo el tiempo. Un usuario móvil generalmente usará una VPN dinámica basada en Secure Sockets Layer o Transport Layer Security que solo funciona cuando se requiere conectividad. Los sitios remotos generalmente se conectan a uno o más sitios centrales, generalmente la sede corporativa u oficinas regionales de la organización.

Terminación de VPN del sitio central

Los equipos de red tienen varias opciones con respecto a dónde terminar el extremo central de los túneles VPN.

Dentro del firewall del sitio. Esto coloca dispositivos remotos dentro del perímetro seguro de la organización. Si el firewall no puede descifrar el tráfico del sitio remoto, puede permitir el ingreso de malware al sitio central. Este punto de terminación es el más adecuado para una sucursal remota que utiliza IPsec y tecnología de escaneo de seguridad del dispositivo para evitar que una computadora remota ataque los recursos corporativos.

Fuera del firewall del sitio. Con este tipo de terminación VPN, el tráfico VPN se descifra fuera del firewall, lo que permite que el firewall monitoree y actúe sobre el tráfico del sitio remoto. Sin embargo, el tráfico destinado a internet puede no atravesar el firewall, dejando los sistemas remotos vulnerables a los ataques.

En una red de zona desmilitarizada (DMZ) entre dos firewalls en un sitio. Terminar un túnel VPN en una DMZ entre firewalls es más seguro que los enfoques anteriores porque el firewall externo protege los sistemas remotos del sitio, mientras que el firewall interno protege los sistemas corporativos.

En el firewall de un sitio. Muchos firewalls incluyen la terminación de VPN, lo que permite que el firewall vea el tráfico no cifrado, al tiempo que protege los puntos finales tanto en el sitio remoto como en el central.

Terminación de VPN de sitio remoto

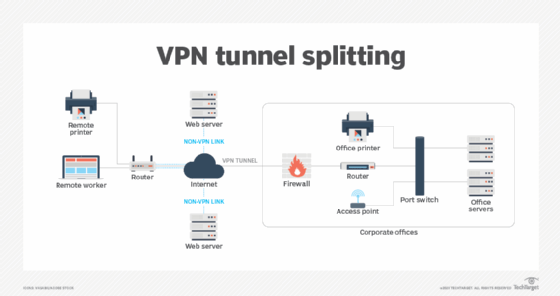

Un sitio remoto puede usar un solo túnel o una configuración de túnel dividido para la terminación de VPN.

Túnel único. En esta configuración, un solo túnel envía todo el tráfico a través del túnel al sitio central, incluso si el sitio remoto tiene buena conectividad a internet. Esto significa que todo el tráfico hacia y desde el sitio remoto puede pasar a través de firewalls corporativos y sistemas de monitoreo de seguridad.

Túnel dividido. Una configuración de túnel dividido envía tráfico corporativo a través de la VPN y envía tráfico destinado a internet directamente.

Este método abre un agujero de seguridad potencial, pero es atractivo para el acceso remoto de los trabajadores a las ofertas de SaaS, como Office 365 y Salesforce. Algunos proveedores de DNS, como Cisco Umbrella, permiten el acceso directo solo a servicios de internet autorizados y requieren que todas las demás conexiones, como la navegación, se realicen a través del sitio corporativo, donde los servicios de seguridad pueden proteger a la organización.

Mire a los expertos

Los requisitos de VPN dependen de varios factores, incluidos los dispositivos que se están implementando, la infraestructura de red subyacente y los requisitos de seguridad. Vale la pena consultar con expertos en seguridad de redes y VPN para tomar una decisión informada sobre la tecnología específica a emplear. No se sorprenda si se recomiendan múltiples tecnologías para proporcionar una defensa en profundidad.