jro-grafik - Fotolia

Mejores prácticas para mantener la seguridad VPN

Las empresas que buscan mantener la seguridad de las VPN deben centrarse en la seguridad y autenticación adecuadas de los terminales, la seguridad del servidor de VPN y la documentación de las políticas de seguridad.

Una red privada virtual permite a los usuarios crear una conexión segura a otra red a través de internet. El concepto de VPN normalmente conecta un punto final que ejecuta un software de cliente VPN a un servidor VPN conectado a la red segura.

Para las empresas, las VPN se hicieron populares inicialmente para brindar a los usuarios acceso seguro a los recursos corporativos mientras viajaban o trabajaban ocasionalmente desde casa. Para la mayoría de las empresas, solo un pequeño porcentaje de una fuerza laboral típica viajaba o trabajaba de forma remota en un momento dado, por lo que estas implementaciones no tenían la capacidad de manejar los cambios provocados por la pandemia de COVID-19. Como resultado, durante la crisis, muchas empresas pasaron por alto los canales normales y las mejores prácticas y establecieron sistemas menos seguros, como la implementación de acceso VPN directo a servidores Linux o Windows o el uso de equipos de nivel de consumidor para cubrir la carga.

Seguridad, autenticación y autorización de terminales de VPN

Las VPN se centran en habilitar la conectividad y el concepto original no ofrecía seguridad de punto final ni autenticación de usuario. Siempre que la negociación del túnel de extremo a extremo esté configurada correctamente, se establecerá la conexión. Si bien esto puede ser suficiente para usuarios individuales, la mayoría de las corporaciones exigen que los dispositivos cumplan con el mismo nivel de requisitos que normalmente se ven en los entornos in situ. También requieren la autenticación de los usuarios en esos dispositivos.

Las plataformas de protección de terminales y los sistemas de detección y respuesta de puntos finales entran en juego para este nivel de acceso. Estos sistemas protegen los dispositivos de los usuarios contra malware y virus e incluso pueden garantizar que los sistemas que se conectan a la empresa cumplan con los estándares mínimos de actualización de software. Esto es especialmente importante para los usuarios que trabajan desde casa u otras ubicaciones inseguras durante períodos prolongados.

La mayoría de los principales sistemas de firewall de próxima generación (NGFW) y plataformas de seguridad integran la función del servidor VPN con este tipo de control de acceso e incluso pueden garantizar que se utilice la autenticación multifactor (MFA) para la autenticación y el acceso del cliente.

Seguridad del servidor VPN

Los servicios VPN pueden ser compatibles con plataformas Windows y Linux, pero no se recomienda en la mayoría de los entornos corporativos. El administrador de sistemas típico no está equipado para lidiar con la avalancha de problemas de seguridad asociados con la exposición directa de servidores al mundo exterior. Sin embargo, los equipos que tienen esta configuración deben tener cuidado de restringir el uso de la función VPN y restringir el acceso a la administración del servidor.

Para una mayor seguridad, la mayoría de los principales proveedores de NGFW e incluso algunas de las ofertas de servicios de acceso seguro y WAN definidos por software más recientes admiten servicios de VPN de nivel empresarial. Con estos tipos de sistemas, la función del servidor VPN está integrada en un dispositivo o sistema de seguridad reforzado.

Implementar y documentar la política de seguridad de VPN

Es difícil para las empresas establecer políticas de seguridad y acceso consistentes cuando tienen una mezcolanza de sistemas. Un buen lugar para comenzar es consolidar los sistemas VPN a un estándar común. Una vez consolidado, es mucho más fácil definir e implementar políticas.

Los sistemas NGFW más sofisticados permiten que los perfiles de usuario se asocien con etiquetas de grupo de seguridad (SGT), que proporcionan etiquetas únicas que describen qué privilegios tiene el usuario dentro de la red. La nomenclatura SGT es de Cisco, pero este nivel de abstracción es posible en muchos proveedores de tecnología e incluso puede funcionar en un enfoque de múltiples proveedores utilizando Platform Exchange Grid de Cisco, que ahora es un estándar del Grupo de trabajo de ingeniería de internet, RFC 8600. Este concepto es importante porque las políticas se pueden aplicar a grupos y los usuarios se pueden asignar a grupos, lo que permite una capa adicional de controles de políticas.

Desafíos de seguridad de VPN

Al seguir las mejores prácticas para proteger una VPN, es importante comprender también los desafíos asociados.

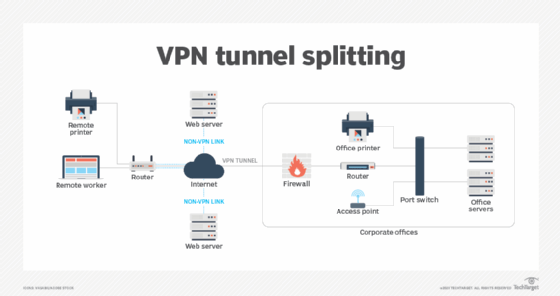

Túneles divididos. El túnel dividido es la capacidad de un enrutador o punto final remoto para conectarse a más de un servicio de red. En términos prácticos, el túnel dividido generalmente implica el acceso directo a internet para algunos servicios y la conexión a través de un túnel VPN para otro tráfico empresarial. Un enfoque común es habilitar la descarga directa para aplicaciones SaaS, como Microsoft 365, pero requiere tunelización VPN para el resto del tráfico.

Si bien los túneles divididos son populares, tienen inconvenientes. El acceso a SaaS es directo, lo que mejora el rendimiento, pero también puede ser un vector de ataques y exfiltración de datos. Los planificadores de seguridad también deben tener en cuenta que en algunos entornos altamente regulados, como los sujetos a los estándares del Departamento de Defensa de los EE. UU., se prohíbe el túnel dividido.

Tiempos de espera. Las empresas también deben asegurarse de garantizar el tiempo de espera de las sesiones inactivas, pero esto debe equilibrarse con UX. Las recomendaciones de seguridad típicas para iniciar los tiempos de espera de VPN varían de 10 a 30 minutos. Cuando las empresas tienen control sobre los puntos finales, también es crucial requerir un bloqueo de pantalla después de un intervalo de inactividad, como 10 minutos.

Los tiempos de espera también pueden incluir un tiempo de espera de conexión o autenticación. Con MFA, las empresas deben aumentar la duración de estos tiempos de espera para que el usuario tenga tiempo suficiente para proporcionar la información adicional. Los rangos típicos son de 60 a 90 segundos.