rvlsoft - Fotolia

Cinco características de seguridad de Windows 10 para ajustar

La seguridad del escritorio es crucial, y la configuración predeterminada de Windows 10 puede dejar a las organizaciones vulnerables. Aquí hay algunos cambios para garantizar que Windows 10 sea lo más seguro posible.

La tarea de proteger los escritorios es interminable, pero TI puede comenzar haciendo algunos cambios en la configuración de seguridad de Windows 10.

Windows 10 tiene algunas mejoras de seguridad excelentes, como Windows Defender y algunas mejoras del kernel. Sin embargo, si los profesionales de TI no aplican una línea de base de seguridad, corren el riesgo de que sus organizaciones sean vulnerables a los riesgos de seguridad.

Desactivar la telemetría

Microsoft construyó Windows 10 con numerosas características de telemetría. Con el estado actual de los problemas de privacidad de la informática, la mayoría de las organizaciones desean desactivar la telemetría y por una buena razón.

En la superficie, la telemetría no es algo malo. Microsoft desea recopilar datos de diagnóstico y retroalimentación, y enviarlos a los desarrolladores para que Windows sea más estable y seguro. Pero es difícil determinar exactamente qué recopila Microsoft y qué está haciendo con esa información.

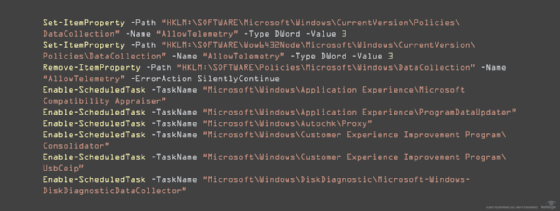

Para deshabilitar la telemetría en el registro y las tareas programadas asociadas con ella, TI puede ejecutar esto en PowerShell:

Deshabilitar el escritorio remoto

Permitir las conexiones de escritorio remoto es a menudo un agujero de seguridad. El Protocolo de escritorio remoto (RDP) se puede hackear con relativa facilidad, especialmente si TI no establece la seguridad adecuada con una autoridad de certificación. Los usuarios finales probablemente no necesitarán conectarse de forma remota a sus escritorios de todos modos, por lo que TI debe desactivar RDP de forma predeterminada.

TI puede desactivarlo a través de dos vías: el firewall de Windows y el registro. Para deshabilitar RDP con PowerShell, TI puede ejecutar el siguiente comando:

Disable-NetFirewallRule -DisplayGroup "Remote Desktop"

Para deshabilitarlo en el registro, TI puede usar el cmdlet Set-ItemProperty:

Set-ItemProperty -Path "HKLM:\System\CurrentControlSet\Control\Terminal Server" -Name "fDenyTSConnections" –Value 1

Utilizar la lista blanca de aplicaciones

Hay muchas formas de configurar la lista blanca en los escritorios de Windows, pero puede volverse compleja y difícil de mantener rápidamente. Un método es garantizar que los ejecutables y las bibliotecas de enlace dinámico solo puedan ejecutarse en la carpeta Program Files (Archivos de programa) y en el directorio %WINDIR%.

TI puede profundizar y excluir ciertos directorios, como el directorio %TEMP%, también dentro de estas ubicaciones, pero esto al menos garantizará que los ejecutables no se ejecuten en el directorio de perfil de un usuario.

Usar autenticación multifactor

TI debe habilitar la autenticación multifactor (MFA) para mejorar la configuración de seguridad de Windows 10. Aunque MFA tiene vulnerabilidades en sí, también puede bloquear muchos problemas de seguridad, como el phishing y los ataques de intermediarios.

Un producto que puede ayudar a TI a implementar MFA es Duo Security, que TI puede instalar en varios sistemas operativos. La herramienta opera MFA a través de muchas aplicaciones diferentes, como WordPress, Azure y Dropbox.

TI también puede instalar Duo como una aplicación de Windows en un escritorio para garantizar que los usuarios que inician sesión en el escritorio tienen que autenticarse con MFA antes de obtener acceso.

Deshabilitar servicios innecesarios

Es posible que las organizaciones deseen desactivar la ejecución de ciertos servicios si no los están utilizando por una razón específica. Por ejemplo, el servicio de registro remoto permite a los administradores de TI conectarse de forma remota a los escritorios para ver y modificar el registro de una computadora. TI debe deshabilitar este servicio y solo habilitarlo cuando sea necesario.

Para deshabilitar el servicio de registro remoto, simplemente use Set-Service en PowerShell:

Set-Service -Name RemoteRegistry -StartupType Disabled

Windows 10 Enterprise preinstala automáticamente la aplicación Xbox. Estos servicios no se iniciarán automáticamente durante el inicio, pero el departamento de TI aún debe deshabilitarlos para mejorar la configuración de seguridad de Windows 10. Para hacerlo en PowerShell, TI puede usar un comodín para cualquier servicio que comience con Xbox y canalizarlo a Set-Service:

Get-Service -DisplayName xbox* | Set-Service -StartupType Disabled