James Thew - Fotolia

Cómo arreglar las cinco principales vulnerabilidades de ciberseguridad

Compruebe las cinco principales vulnerabilidades de ciberseguridad y descubra cómo prevenir la pérdida o exposición de datos, tanto si el problema es la candidez de los usuarios finales, el monitoreo inadecuado de la red o las deficientes defensas de seguridad de los puntos finales.

El panorama de amenazas empeora progresivamente día a día. Las secuencias de comandos entre sitios, la inyección de SQL, las vulnerabilidades de datos confidenciales, el phishing y los ataques de denegación de servicio (DDoS) son demasiado comunes. Se están viendo ataques cada vez más sofisticados, y los equipos de seguridad están luchando para mantenerse al día. Enfrentados con muchos tipos nuevos de problemas, incluidos los ataques de phishing avanzados que son demasiado exitosos y los ataques de ransomware que muchos parecen incapaces de prevenir, las estrategias de seguridad de los puntos finales están evolucionando rápidamente. En la encuesta de SANS «Endpoint Protection and Response» de 2018, el 42% de los encuestados indicaron que al menos uno de sus puntos finales había sido comprometido, y el 20% no sabía si alguno de los puntos finales había sido comprometido.

¿Cómo pueden los hackers causar estragos en las empresas y causar pérdida y exposición de datos confidenciales? La respuesta es a través de una variedad de vulnerabilidades de ciberseguridad en procesos, controles técnicos y comportamientos de los usuarios que permiten a los hackers realizar acciones maliciosas. Existen muchas vulnerabilidades diferentes, que incluyen fallas de código en los sistemas operativos y aplicaciones, sistemas y servicios mal configurados, procesos e implementaciones tecnológicas deficientes o inmaduros, y la susceptibilidad del usuario final a los ataques.

Algunos de los ataques más comunes que resultaron en violaciones de datos e interrupciones incluyeron phishing, el uso de credenciales robadas, malware avanzado, ransomware y abuso de privilegios, así como puertas traseras y canales de comando y control en la red configurados para permitir el acceso continuo a y control sobre los activos comprometidos, de acuerdo con el «Informe de Investigaciones de Violación de Datos de 2019» de Verizon o Verizon DBIR.

¿Cuáles son los principales tipos de vulnerabilidades de seguridad informática que podrían conducir a ataques exitosos y violaciones de datos y cómo podemos mitigarlos de manera ideal? Eche un vistazo a las cinco principales vulnerabilidades más comunes que las organizaciones deben trabajar para prevenir o remediar lo antes posible para evitar incidentes de seguridad cibernética potencialmente importantes.

-

Defensas de seguridad de punto final pobres

La mayoría de las organizaciones empresariales tienen implementado algún tipo de protección de punto final, generalmente herramientas antivirus. Sin embargo, las explotaciones de día cero se están volviendo más comunes y muchas de las defensas de seguridad de los puntos finales implementadas han demostrado ser inadecuadas para combatir el malware avanzado y las intrusiones dirigidas a usuarios finales y plataformas de servidores.

Causas. Muchos factores pueden conducir a defensas de seguridad de punto final inadecuadas que se convierten en vulnerabilidades. En primer lugar, los sistemas antivirus estándar basados en firmas ya no se consideran lo suficientemente buenos, ya que muchos atacantes inteligentes pueden omitir fácilmente las firmas. En segundo lugar, los atacantes inteligentes solo pueden ser atrapados por comportamientos inusuales o inesperados en el punto final, que muchas herramientas no monitorean. Finalmente, muchas defensas de seguridad de punto final no han ofrecido a los equipos de seguridad la capacidad de responder dinámicamente o investigar puntos finales, particularmente a gran escala.

Cómo arreglarlo. Más organizaciones necesitan invertir en herramientas modernas de detección y respuesta de puntos finales que incorporan antivirus de última generación, análisis de comportamiento y capacidades de respuesta real. Estas herramientas proporcionan un análisis más completo del comportamiento malicioso, junto con opciones más flexibles de prevención y detección. Si aún está utilizando las herramientas antivirus tradicionales, considere una actualización para incorporar más inspección de comportamiento, detalles forenses más detallados e indicadores de compromiso, así como capacidades de respuesta en tiempo real.

-

Mal respaldo y recuperación de datos

Con la reciente amenaza de ransomware vislumbrándose en grande, junto con los desastres tradicionales y otras fallas, las organizaciones tienen una necesidad urgente de realizar copias de seguridad y recuperar datos. Desafortunadamente, muchas organizaciones no se destacan en esta área debido a la falta de opciones sólidas de respaldo y recuperación.

Causas. Muchas organizaciones descuidan una o más facetas de la copia de seguridad y la recuperación, incluida la replicación de la base de datos, la sincronización del almacenamiento o el archivo y el respaldo del almacenamiento del usuario final.

Cómo arreglarlo. La mayoría de las organizaciones necesitan una estrategia de recuperación y respaldo múltiple. Esto debería incluir las instantáneas y la replicación del almacenamiento del centro de datos, el almacenamiento de la base de datos, las copias de seguridad en cinta o en disco y el almacenamiento del usuario final (a menudo basado en la nube). Busque herramientas de clase empresarial que puedan adaptarse a las mediciones e informes granulares de recuperación y respaldo.

-

Mala segmentación y monitorización de la red

Muchos atacantes confían en una débil segmentación y monitoreo de la red para obtener acceso completo a los sistemas en una subred de red una vez que obtienen el acceso inicial. Esta enorme vulnerabilidad de la seguridad cibernética ha sido común en muchas redes de grandes empresas durante muchos años. Ha llevado a una persistencia significativa en atacantes que comprometen nuevos sistemas y mantienen el acceso por más tiempo.

Causas. La falta de supervisión de la subred es una de las principales causas de esta vulnerabilidad, al igual que la falta de supervisión de la actividad de salida que podría indicar el tráfico de comando y control. Especialmente en grandes organizaciones, esto puede ser una iniciativa desafiante, ya que cientos o miles de sistemas pueden comunicarse simultáneamente dentro de la red y enviar tráfico de salida.

Cómo arreglarlo. Las organizaciones deben enfocarse en controlar cuidadosamente el acceso a la red entre sistemas dentro de subredes y construir mejores estrategias de detección y alerta para el movimiento lateral entre sistemas que no tienen negocios que se comuniquen entre sí. Deben centrarse en las búsquedas de DNS impares, la comunicación de sistema a sistema sin uso aparente y las tendencias de comportamiento extraño en el tráfico de red. Los proxies, firewalls y herramientas de microsegmentación pueden ayudar a crear políticas más restrictivas para el tráfico y las comunicaciones de sistemas.

-

Débil autenticación y gestión de credenciales

Una de las causas más comunes de compromiso e incumplimiento de esta vulnerabilidad de seguridad informática es la falta de una gestión de credenciales sólida. Las personas usan la misma contraseña una y otra vez, y muchos sistemas y servicios soportan prácticas de autenticación débiles. Esta es una de las principales causas de los vectores de ataque relacionados enumerados en el Verizon DBIR.

Causas. En muchos casos, la autenticación débil y la administración de credenciales se deben a la falta de gobierno y supervisión del ciclo de vida y la política de las credenciales. Esto incluye el acceso de los usuarios, las políticas de contraseña, las interfaces y controles de autenticación y la escalada de privilegios a sistemas y servicios que no deberían estar disponibles o accesibles en muchos casos.

Cómo arreglarlo. Para la mayoría de las organizaciones, implementar controles de contraseña estrictos puede ayudar. Esto puede consistir en contraseñas más largas, contraseñas más complejas, cambios de contraseña más frecuentes o alguna combinación de estos principios. En la práctica, las contraseñas más largas que no se rotan a menudo son más seguras que las contraseñas más cortas. Para cualquier acceso confidencial, los usuarios también deben usar la autenticación multifactor para acceder a sitios o datos confidenciales, a menudo con la ayuda de herramientas de autenticación multifactor.

-

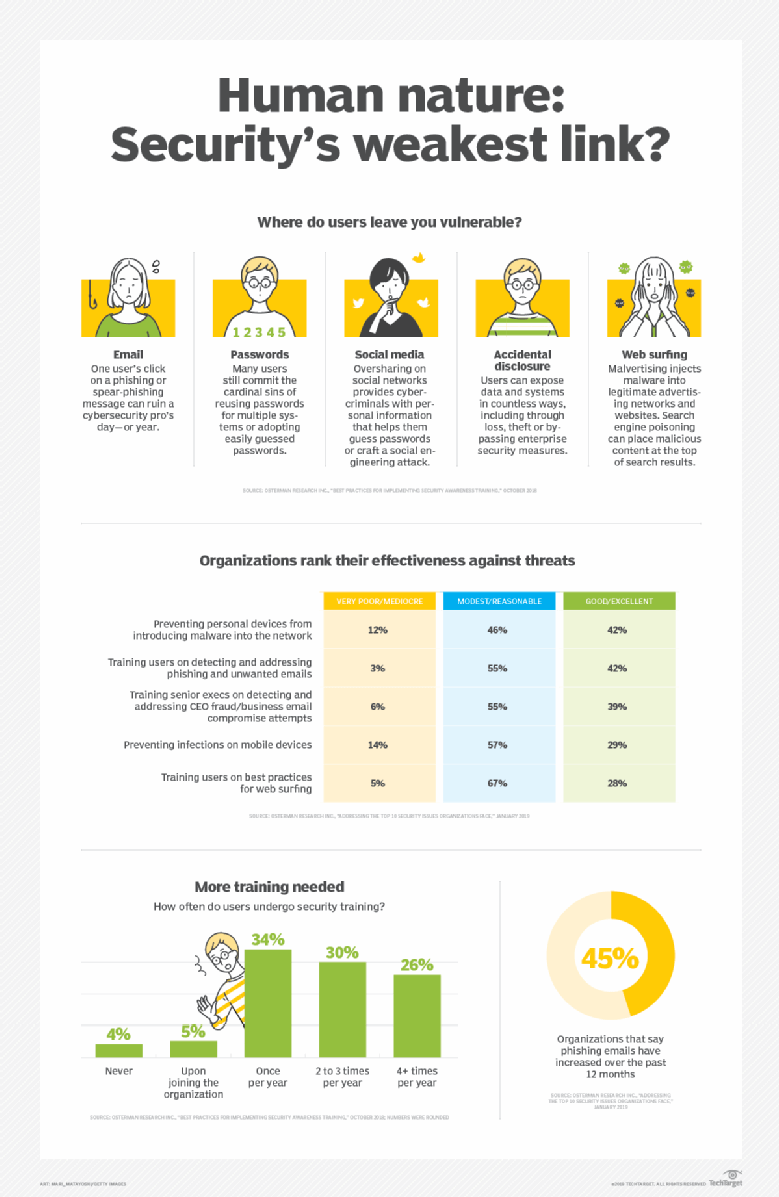

Mala conciencia de seguridad

Mucho se ha escrito sobre la susceptibilidad de los usuarios finales a la ingeniería social, pero sigue siendo un problema importante que afecta a las organizaciones. El Verizon DBIR de 2019 establece que el error del usuario final es la principal acción de amenaza en incumplimiento. Muchas organizaciones encuentran que el punto inicial de ataque es a través de la ingeniería social dirigida, más comúnmente el phishing.

Causas. La causa más común de los ataques de phishing, pretextos y otros de ingeniería social con éxito es la falta de una sólida formación en conciencia de seguridad y la validación del usuario final. Las organizaciones todavía están luchando con la forma de capacitar a los usuarios en buscar intentos de ingeniería social y denunciarlos.

Cómo arreglarlo. Cada vez más organizaciones necesitan realizar ejercicios de capacitación regulares, incluidas pruebas de phishing, pretextos e ingeniería social adicional, según sea necesario. Muchos programas de capacitación están disponibles para ayudar a reforzar los conceptos de conciencia de seguridad; la capacitación debe ser contextual y relevante para las funciones laborales de los empleados siempre que sea posible. Realice un seguimiento de las tasas de éxito o fracaso de los usuarios en las pruebas, así como las pruebas de «fuego directo» con correos electrónicos de suplantación de identidad y otras tácticas. Para los usuarios que no mejoran, consulte las medidas de remediación adecuadas para su organización.

Si bien otras vulnerabilidades de seguridad cibernética importantes se pueden detectar en estado natural, los problemas que se abordan aquí son algunos de los más comunes vistos por los equipos de seguridad empresarial en todo el mundo. Busque oportunidades para implementar procesos y controles más efectivos en su organización para evitar que estos problemas se realicen de manera más efectiva.