Cómo prevenir ataques de espionaje en las redes

Uno de los mayores desafíos de los ataques de espionaje en la red es que son difíciles de detectar. Lea sobre las medidas de prevención para ayudar a mantener su red a salvo de intrusos y sniffers.

Los ataques de espionaje en la red, también conocidos como ataques de network sniffing o network snooping, ocurren cuando los actores maliciosos aprovechan las conexiones de red inseguras para filtrar los datos a medida que se comunican.

Del mismo modo en que alguien escucha una conversación entre dos personas, la escucha en la red implica escuchar conversaciones a través de los componentes de la red, incluidos servidores, computadoras, teléfonos inteligentes u otros dispositivos conectados.

Cómo funcionan los ataques de espionaje de red

En los ataques de espionaje en la red, los hackers buscan conexiones débiles entre clientes y servidores: aquellas que no están encriptadas, usan dispositivos o software que no están actualizados o tienen malware instalado a través de ingeniería social. Al explotar estas conexiones débiles, los hackers interceptan paquetes de datos que atraviesan la red. El hacker puede leer cualquier tráfico de red, web o correo electrónico, si no está encriptado.

Muchas veces, los hackers instalan programas sniffer. Estas aplicaciones legítimas, como Wireshark, Snort o tcpdump, a menudo son utilizadas por los equipos de seguridad para monitorear y analizar el tráfico de la red para detectar problemas y vulnerabilidades. Sin embargo, estas aplicaciones también pueden ser utilizadas por actores malos para detectar las mismas vulnerabilidades y explotarlas.

Tipos de ataques de espionaje en la red

Los ataques de espionaje de red pueden ser pasivos o activos. En un ataque de espionaje pasivo, el programa hacker o rastreador solo recopila información sobre su objetivo: los datos nunca se alteran. Las escuchas de voz sobre IP (VoIP) son un ejemplo de un ataque de escucha pasiva. Durante el espionaje de VoIP, un hacker o un rastreador se infiltrará en la red a través de un dispositivo VoIP comprometido o mediante parte de la infraestructura de VoIP, como un conmutador, cable o internet, y escuchará las llamadas VoIP sin cifrar.

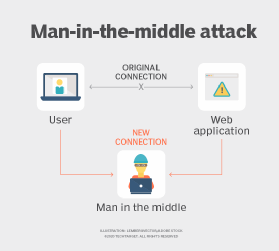

En los ataques activos de espionaje, los hackers se insertan en la red y se hacen pasar por conexiones legítimas. En ataques activos, los hackers pueden inyectar, modificar o bloquear paquetes. El ataque de espionaje activo más común es un ataque de hombre en el medio (MitM). Los ataques MitM generalmente se infiltran en los sistemas a través de malware o ataques de suplantación de identidad, incluido el protocolo de resolución de direcciones, DNS, protocolo de configuración dinámica de host, suplantación de direcciones IP o MAC. Una vez que los atacantes ingresan al sistema a través de los ataques de MitM, no solo pueden capturar datos, sino también manipularlos y enviarlos a otros dispositivos y usuarios al pretender ser una parte legítima.

Prevención de ataques de espionaje en la red

Desafortunadamente, detectar y prevenir ataques pasivos de espionaje en la red es extremadamente difícil, si no imposible, ya que no hay interrupciones o cambios en la red. Los ataques activos son más fáciles de detectar, pero a menudo los datos ya están interceptados cuando se notan los cambios en la red.

Como con la mayoría de las cosas de seguridad, una onza de prevención vale una libra de cura. Aquí hay un resumen de las mejores formas de prevenir ataques de espionaje en la red:

- Cifrado. En primer lugar, cifre el correo electrónico, las redes y las comunicaciones, así como los datos en reposo, en uso y en movimiento. De esa manera, incluso si se interceptan los datos, el hacker no podrá descifrarlos sin la clave de cifrado. Para el cifrado inalámbrico, se recomienda el acceso protegido Wi-Fi 2 o WPA3. Toda comunicación basada en la web debe usar HTTPS. Sin embargo, tenga en cuenta que, si bien la mayoría de los datos se pueden cifrar, los metadatos del tráfico de red, como los puntos finales y las direcciones IP, se pueden recopilar a través de un rastreador.

- Autenticación. La autenticación de los paquetes entrantes es clave para evitar los paquetes falsificados que se utilizan para perpetrar ataques de suplantación de IP o suplantación de direcciones MAC. Use estándares y protocolos que brinden autenticación. La mayoría de los protocolos criptográficos, como TLS, extensiones de correo de internet seguras/multipropósito, OpenPGP e IPsec, incluyen alguna forma de autenticación.

- Monitoreo de la red. Los equipos de seguridad deben monitorear constantemente las redes para detectar actividad anormal mediante el uso de sistemas de detección de intrusos o software de detección y respuesta de punto final. Los equipos de seguridad también deberían usar los mismos programas sniffer que los actores nefastos usan para detectar vulnerabilidades en la red.

- Mejores prácticas de sensibilización y seguridad. Educar a los empleados sobre los riesgos de los ataques de espionaje y las mejores prácticas para protegerse contra ellos. Debido a que muchos ataques de espionaje involucran malware, aconseje a los empleados que nunca hagan clic en enlaces o descarguen archivos con los que no están familiarizados. Las contraseñas seguras que se cambian con frecuencia pueden evitar que los atacantes ingresen a través de credenciales comprometidas. Además, dígales a los empleados que eviten las redes Wi-Fi públicas. Estas redes con contraseñas fácilmente disponibles, si es que tienen alguna, son muy propensas a los ataques de espionaje.

- Segmentación de la red. Segmentar la red puede poner ciertos datos fuera del alcance de un hacker. Por ejemplo, separe la infraestructura crítica de las aplicaciones financieras y de recursos humanos, y separe todas ellas de la red de invitados. Si un segmento se ve comprometido, el hacker no podrá acceder a los otros segmentos.

- Tecnologías de seguridad. Los firewalls, las VPN y el antimalware son esenciales para frustrar los ataques de escuchas. Usando el filtrado de paquetes, configure enrutadores y firewalls para rechazar cualquier paquete con direcciones falsificadas.