James Thew - Fotolia

Rusia usa clúster de Kubernetes para ataques de fuerza bruta

La NSA advirtió que hackers rusos patrocinados por el estado lanzaron una nueva campaña basada en contenedores con el objetivo de vulnerar las redes y robar datos esenciales de múltiples industrias.

La NSA ha dado la voz de alarma ante una nueva oleada de ataques respaldados por el Kremlin tanto contra el gobierno estadounidense como contra empresas del sector privado.

La agencia de inteligencia emitió una alerta sobre lo que describe como ataques de fuerza bruta de contraseñas que se están lanzando desde un clúster de Kubernetes especialmente diseñado. Los ataques han sido atribuidos a una unidad dentro de la agencia de inteligencia extranjera de Rusia, la Dirección de Inteligencia Principal del Estado Mayor (GRU); la NSA dijo que es la misma unidad GRU que ha sido identificada como el grupo de amenaza APT28 o Fancy Bear, que ha sido responsable de varios ataques contra objetivos estadounidenses, como la brecha de 2016 del Comité Nacional Demócrata.

En este caso, advirtió la NSA, las empresas europeas también están en el punto de mira. Además de las agencias gubernamentales, los hackers del GRU han ido detrás de empresas de medios de comunicación, contratistas de defensa, grupos de reflexión y políticos, y proveedores de energía, entre otros sectores.

«Esta campaña ya ha apuntado a cientos de organizaciones estadounidenses y extranjeras en todo el mundo, incluyendo entidades del gobierno y del Departamento de Defensa de Estados Unidos», dijo la NSA en la alerta. «Aunque la suma de los objetivos es de naturaleza global, la capacidad se ha centrado predominantemente en entidades de Estados Unidos y Europa».

La NSA se negó a comentar cuál ha sido el porcentaje de éxito de los ataques, y cuántas redes han sido realmente comprometidas por los hackers.

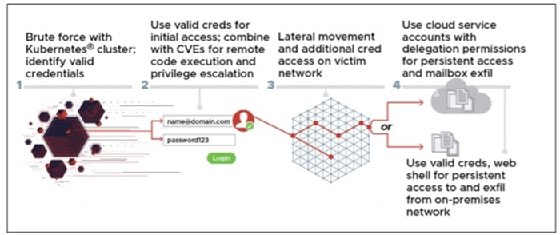

Los ataques de fuerza bruta forman parte de un esfuerzo más amplio para obtener credenciales y ganar terreno en las redes. Después de que la operación de fuerza bruta automatizada consiga cuentas de usuario válidas, los atacantes pasan a un enfoque más práctico.

Las cuentas robadas se utilizan para iniciar sesión en la red de la empresa objetivo, donde los atacantes buscan explotar las vulnerabilidades de elevación de privilegios y ejecución remota de código para obtener derechos de administrador; estas vulnerabilidades incluyen dos fallos de Microsoft Exchange Server, CVE 2020-0688 y CVE 2020-17144. A partir de ahí, los hackers buscan moverse lateralmente a través de la red, llegando finalmente a un servidor de correo u otro caché de datos valiosos.

Una vez que los datos y los detalles de la cuenta han sido recogidos y subidos a otro servidor, los atacantes instalan web shells y cuentas de administrador, lo que les da persistencia en la red y la capacidad de volver a entrar en ella en una fecha posterior.

Aunque la NSA dice que la mayoría de los ataques se lanzaron desde detrás de la cubierta de Tor y múltiples servicios VPN, los atacantes se descuidaron en ocasiones, y algunos de los ataques fueron directamente desde el clúster de Kubernetes, lo que permitió a los investigadores recoger un puñado de direcciones IP.

Para combatir los ataques de fuerza bruta, la NSA está aconsejando a los administradores que tomen algunas medidas básicas para limitar los intentos de acceso o iniciar un bloqueo después de un número de intentos fallidos. Aquellos que quieran una capa adicional de seguridad también pueden considerar la autenticación multifactor, CAPTCHAs y comprobar las contraseñas de uso común que son fáciles de adivinar.

Las organizaciones también deben asegurarse de que los servidores y los dispositivos de red están al día con los parches de seguridad y las actualizaciones de firmware para evitar la elevación de privilegios y el movimiento lateral, en caso de que los atacantes consigan obtener credenciales válidas.

«La naturaleza escalable de la capacidad de pulverización de contraseñas significa que los indicadores específicos de compromiso (IOC) pueden ser fácilmente alterados para eludir la mitigación basada en IOC», advirtió la NSA. «Además de bloquear la actividad asociada a los indicadores específicos enumerados en este Aviso de Ciberseguridad, las organizaciones deberían considerar la posibilidad de denegar toda la actividad entrante desde nodos TOR conocidos y otros servicios VPN públicos a servidores o portales de intercambio en los que dicho acceso no esté asociado a un uso típico».