Gorodenkoff - stock.adobe.com

Acer pudo haber sufrido un ataque del grupo de ransomware REvil

Acer dijo a SearchSecurity en un comunicado que ha ‹informado de situaciones anormales recientes observadas a las autoridades competentes›. Sin embargo, no confirmó un ataque de ransomware.

Acer ha sido golpeado por un aparente ataque cibernético, según una publicación en el sitio de la web oscura del grupo de ransomware REvil.

La publicación y la supuesta filtración se publicaron el jueves pasado en el sitio de REvil en la web oscura, titulado «Happy Blog». La publicación, que nuestro sitio hermano SearchSecurity vio de forma independiente, contenía una larga lista de supuestos registros financieros del proveedor de PC taiwanés. No está claro si los actores de amenazas REvil implementaron ransomware dentro de la red de Acer o simplemente robaron datos corporativos.

SearchSecurity se puso en contacto con Acer el jueves para informar a la empresa de la publicación y solicitó comentarios sobre el presunto ataque. Acer respondió con una declaración el viernes por la mañana.

«Acer monitorea rutinariamente sus sistemas de TI, y la mayoría de los ataques cibernéticos están bien defendidos. Compañías como nosotros estamos constantemente bajo ataque, y hemos informado de situaciones anormales recientes observadas a las autoridades policiales y de protección de datos relevantes en varios países», se lee en el comunicado. «Hemos estado mejorando continuamente nuestra infraestructura de ciberseguridad para proteger la continuidad del negocio y la integridad de nuestra información. Instamos a todas las empresas y organizaciones a que se adhieran a las disciplinas de ciberseguridad y las mejores prácticas, y estén atentos a cualquier anomalía en la actividad de la red».

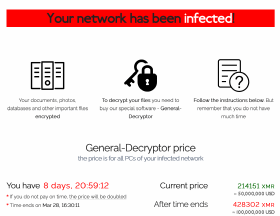

ACTUALIZACIÓN: Una muestra de ransomware de REvil en el sitio de análisis de malware Hatching Triage fue descubierta el viernes pasado por la publicación hermana de TechTarget, LeMagIT, la cual contenía un enlace a una demanda de ransomware de REvil por $ 50 millones de dólares en Monero (213.151 XMR al momento de la publicación).

SearchSecurity vio de forma independiente el enlace de solicitud de rescate incluido en la muestra de malware. Junto con la demanda había una pestaña de «soporte de chat» que contenía una ventana de chat aparente entre los actores de amenazas y un negociador que trabajaba en nombre de una víctima no identificada. Como prueba de la violación, los actores de la amenaza proporcionaron algunos datos, incluido un enlace a la publicación de Happy Blog que contenía datos de Acer.

El negociador pareció sorprendido por la alta demanda e intentó que los actores de la amenaza la redujeran, pero los actores de la amenaza interrumpieron abruptamente las negociaciones en aparente frustración. El sitio tenía un tiempo restante de aproximadamente 8 días, 18 horas, momento en el que el precio de Monero se duplicaría a $ 100 millones.

El proveedor de detección de amenazas Emsisoft notificó a SearchSecurity de la publicación en el Happy Blog de REvil. El analista de amenazas de Emsisoft, Brett Callow, dijo en un correo electrónico que los actores de amenazas están mejorando en alcanzar grandes objetivos.

«Si bien la mayoría de las víctimas de ransomware siguen siendo pequeñas empresas, los actores de amenazas se han vuelto cada vez más hábiles para penetrar en las redes de empresas mucho más grandes. Y, por supuesto, eso significa mayores rescates, lo que a su vez significa que los delincuentes cuentan con mejores recursos y más incentivos que nunca», escribió. «Y, por supuesto, el robo de datos también se ha vuelto cada vez más común, con más de 1.300 organizaciones a quienes se les robaron y publicaron sus datos en línea en 2020».

REvil, también conocido como Sodinokibi, fue identificado por primera vez por Cisco Talos en 2019 y ha mantenido un nivel significativo de actividad en los años posteriores.

Alexander Culafi es un escritor, periodista y locutor de podcasts con sede en Boston.