Recorded Future: Rusia puede tomar represalias con ciberataques

Recorded Future advirtió que las organizaciones estadounidenses y europeas podrían verse afectadas por "ataques indirectos" o ataques de represalia intencionales de Rusia tras su invasión a Ucrania.

Los ataques cibernéticos de represalia contra organizaciones occidentales que apoyan las sanciones rusas son una posibilidad real, según Recorded Future.

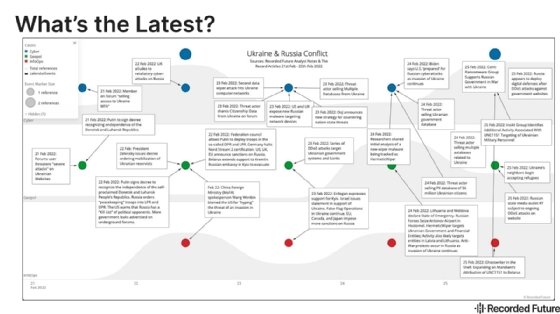

Durante una sesión informativa sobre la invasión a gran escala de Ucrania por parte de Rusia, Craig Terron y Brian Liston, analistas de amenazas de Insikt Group de Recorded Future, discutieron las posibles amenazas y atribuciones, así como las recomendaciones de mitigación. Los informes y datos analizados hasta ahora, incluido un aumento en la actividad antes de la invasión, "sugieren que Rusia y los gobiernos occidentales están en un punto muerto esperando ver quién realiza un ataque cibernético primero", según Terron.

Los grupos de amenazas persistentes avanzadas (APT) como UNC1151, vinculado al gobierno de Bielorrusia, así como la prolífica pandilla de ransomware Conti, ofrecen potencialmente a Rusia una forma de tomar represalias.

Antes de la invasión, las fuerzas del orden rusas anunciaron el arresto de miembros del ransomware REvil y el cierre de SkyFraud, un foro utilizado para vender tarjetas de crédito robadas. Ahora, Terron dijo que Rusia "ya no" posee ese mismo incentivo para tomar medidas enérgicas, especialmente contra los grupos de ransomware.

"Al igual que el uso de empresas militares privadas por parte de Rusia, presionar a los grupos de ciberdelincuentes contra las organizaciones occidentales está en línea con los objetivos estratégicos rusos, al tiempo que brinda al gobierno ruso la oportunidad de negar su participación en los ataques", dijo Terron durante el seminario web.

Un ejemplo que citó fue la probabilidad de que el gobierno ruso "opere, capacite a personas, aproveche la infraestructura ubicada o realice operaciones conjuntas con entidades bielorrusas involucradas en la actividad UNC1151".

Durante la invasión, los analistas de Insikt Group observaron la infraestructura UNC1151 dirigida al personal militar ucraniano. Una amenaza específica que las organizaciones deben tener en cuenta es el malware de limpieza de datos denominado HermeticWiper.

Un día antes de la invasión a gran escala de Ucrania, surgieron informes de que el malware de borrado de datos se instaló en cientos de máquinas en Ucrania, y algunas víctimas se vieron comprometidas desde noviembre del año pasado. Si bien el análisis de la marca de tiempo del malware mostró que pudo haber sido preparado hace dos o tres meses, Terron dijo que podría haber sido manipulado.

Según el momento de los ataques, que fue un día antes de la invasión, así como patrones de ataque similares que utilizan DDoS coordinado y malware de limpieza, Insikt Group evaluó que "es probable que estos ataques hayan sido realizados por una amenaza de nexo estatal o patrocinada por el estado ruso". grupos".

"Es plausible que estos ataques afecten involuntariamente a organizaciones en otros países, como con HermeticWiper y otros ataques de malware destructivos patrocinados por el estado ruso que están fuera de control, incluidos NotPetya y Bad Rabbit en 2017", dijo Terron durante el seminario web.

Aunque las represalias cibernéticas de Rusia son una posibilidad, Terron señaló que la "respuesta significativamente bien coordinada de Occidente" incluyó sanciones y la eliminación de bancos rusos seleccionados de la red SWIFT (Sociedad para las Telecomunicaciones Financieras Interbancarias Mundiales). Insikt Group le dijo a SearchSecurity que es plausible que la expulsión de Rusia de SWIFT pueda resultar en ataques al sistema, pero no tienen indicios de eso en este momento.

"Sin embargo, dada la amplitud de las sanciones impuestas hasta ahora contra Rusia, SWIFT es solo uno de una multitud de objetivos potenciales para una respuesta cibernética para Moscú", dijo Insikt Group en un correo electrónico a SearchSecurity.

Además de posibles ciberataques, Liston advirtió sobre campañas de desinformación. Después de la invasión, Insikt Group observó videos falsos que se difundían en línea; Liston dijo que cree que es probable que la propaganda rusa continúe difundiéndose con la intención de "crear confusión e incertidumbre sobre el progreso de su invasión". Señaló varios casos recientes de cuentas de redes sociales que se hacen pasar por políticos o militares ucranianos.

"Realmente anticipamos, y esto es muy probable, que Rusia tendrá que interferir en los asuntos internos y políticos, la OTAN y los países de la Unión Europea, tanto en represalia por la respuesta de Occidente a la invasión como luego por la esperanza más amplia de promover líderes políticos y gobiernos. coaliciones", dijo Liston.

El CEO de Recorded Future, Christopher Ahlberg, discutió brevemente el uso combinado de estas tácticas durante su introducción al seminario web del lunes.

"En Recorded Future declaramos durante mucho tiempo que el futuro de la guerra es una convergencia de operaciones cinéticas, cibernéticas y de información. Lo estamos observando en este momento", dijo Ahlberg durante el seminario web.

Pasos de mitigación

Los principales vectores de ataque que Insikt Group observó antes y durante la invasión rusa de Ucrania incluyen ataques DDoS, desfiguración de sitios web, mensajes fraudulentos y ataques de malware destructivo.

Si bien una fuerte ciberhigiene es esencial en todas las industrias, Liston enfatizó su importancia en los campos de los medios y la tecnología y recomendó la autenticación de múltiples factores, así como contraseñas complejas.

Terron citó varios factores "para mitigar el riesgo de ataques indirectos", incluida la implementación de planes de respuesta a incidentes para HermeticWiper y WhisperGate, otro borrador de datos reciente. También aconsejó que las organizaciones se mantengan al día con los avisos gubernamentales, como la alerta reciente sobre APT Sandworm, con sede en Rusia, y su uso de un nuevo malware malicioso.

El sábado, CISA emitió otro aviso conjunto con orientación sobre HermeticWiper y WhisperGate, que la agencia describió como "malware destructivo que se ha utilizado para atacar organizaciones en Ucrania".

La protección contra los ataques de ransomware también es importante, dijo Terron, incluido el mantenimiento de copias de seguridad y la segmentación de la red de datos.

"Las organizaciones deben dedicar recursos para comprender qué entidades e individuos rusos han sido sancionados y garantizar el pleno cumplimiento de esas sanciones", puntualizó Terron.