bluebay2014 - Fotolia

Tres amenazas de seguridad de red y cómo protegerse contra ellas

Las redes empresariales aparentemente siempre están bajo ataque. Conozca las amenazas de seguridad de red más comunes y las protecciones que debe tener implementadas.

La red es crítica para el negocio. Cualquier amenaza a la seguridad de la red que interfiera con las operaciones y la infraestructura puede tener un efecto significativo.

Según un estudio reciente de IBM Security y el Ponemon Institute, cada violación de datos generalmente le cuesta a la organización casi $4 millones de dólares. A medida que se acelera el volumen y la gravedad de los ataques cibernéticos, es crucial comprender las mayores amenazas y qué infraestructura de seguridad debe existir para evitar ataques y recuperarse de las infracciones cuando ocurren.

Teniendo en cuenta la diversidad y la extensión de los tipos de ataque, identificar las amenazas de seguridad de red más graves puede ser un desafío. Todo, desde kits de exploits hasta cryptojacking, representa una amenaza para las operaciones óptimas de la red y la seguridad de los datos.

En particular, estas tres amenazas de seguridad de red comunes son quizás las más peligrosas para las empresas:

- Malware,

- Amenazas persistentes avanzadas, y

- Ataques de denegación de servicio distribuidos.

En todos los casos, la mitigación efectiva requiere un enfoque de seguridad de varias capas. La buena noticia es que muchos de los elementos funcionan para proteger contra múltiples vectores de amenazas.

¿Qué tan peligroso es el malware?

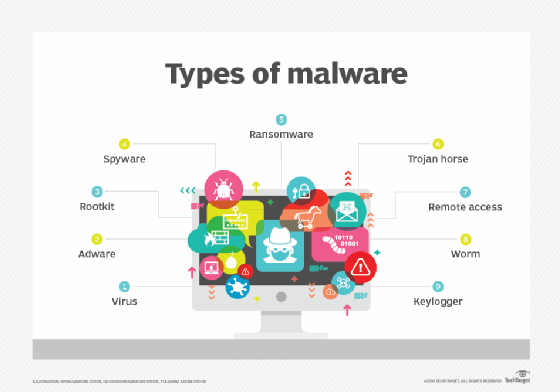

El malware es un software malicioso diseñado para infectar computadoras y otros sistemas para interrumpir las operaciones y rastrear subrepticiamente la actividad. Es uno de los ataques más empleados y potencialmente dañinos. Se puede implementar ampliamente a través de múltiples organizaciones y, a menudo, no se detecta hasta que es demasiado tarde. El malware se puede transferir por correo electrónico, mediante una descarga desde un sitio web o por otros métodos de comunicación.

Si bien los informes muestran que algunas fuentes de malware sirven menos código malicioso, otros vectores como el phishing y otros ataques basados en correo electrónico se están disparando. El malware se utiliza en una variedad de estrategias de ataque, incluido el ransomware, que está disminuyendo en el sector de consumo, pero está aumentando como una amenaza empresarial.

La lucha contra el malware requiere más que software antivirus y actualizaciones de parches vigilantes. Las organizaciones necesitan emplear escaneo y filtrado de contenido en servidores de correo electrónico, que se han convertido en objetivos de ataque especialmente atractivos.

Los firewall, y contar con las reglas correctas, pueden ser vitales para desviar el código malicioso. Las redes privadas virtuales también juegan un papel defensivo clave para ayudar a los usuarios remotos a conectarse a la red de forma segura y evitar virus, gusanos y otros códigos maliciosos.

Educar a los usuarios finales sobre las diferentes estrategias que usan los atacantes para violar los activos de la red, incluidos los ataques de phishing y el código malicioso entregados a través de sitios web inseguros, es una parte importante de una defensa bien ejecutada.

Si se produce una brecha, TI necesita un plan sólido de continuidad del negocio y recuperación ante desastres. Las empresas sin una estrategia que incorpore un plan de respaldo consistente pueden encontrar sus operaciones paralizadas por horas, días o más. Y si el ataque involucra ransomware, la sabiduría predominante es no pagar la demanda o arriesgarse a futuros golpes.

¿Cuáles son las características de las amenazas persistentes avanzadas?

Las amenazas persistentes avanzadas (APT) son ataques altamente sofisticados y sigilosos que se dirigen a una empresa o sistema específico. Utilizan varios mecanismos para violar la red, circunnavegar los controles empresariales y acceder a la información deseada sin autorización.

Los APT pueden usar malware para penetrar en la red y aplicar una técnica como el phishing para adquirir credenciales para acceder a los datos deseados. Los ciberatacantes que usan APT a menudo toman su conocimiento de una violación para volver a poner la organización como objetivo.

Los firewalls, la protección de correo electrónico, los servicios de detección y respuesta administrados y el software antivirus son elementos clave en la defensa contra los APT. Las empresas también deben tener un entorno de espacio aislado (sandbox) para extraer programas y códigos no confiables para ser probados.

¿Qué sucede en un ataque distribuido de denegación de servicio?

Entre enero de 2018 y junio de 2019, la cantidad de ataques de denegación de servicio distribuidos (DDoS) diarios casi se duplicó, según Akamai Technologies. Los ataques DDoS usan múltiples sistemas para inundar el activo de red objetivo con tráfico para interrumpir las operaciones. En muchos casos, los atacantes secuestran objetivos de alto valor para extorsionar a la organización. Estos ataques a veces están motivados ideológica o políticamente.

Las organizaciones del sector público y privado necesitan tener varias medidas para proteger su infraestructura de estos ataques. Necesitan una infraestructura de red segura que emplee protección contra intrusiones, gestión unificada de amenazas y monitoreo del rendimiento de la red. Las empresas deben emplear un enfoque geográficamente diverso para la ubicación del servidor, potencialmente utilizando la nube para garantizar esa estrategia.

Las empresas también deben ejecutar las mejores prácticas que incorporan actualizaciones constantes del sistema. Necesitan un plan de respuesta sólido y probado en caso de incidente. Muchas empresas también se benefician de los servicios de mitigación DDoS de terceros que detectan y mitigan los ataques.