shane - stock.adobe.com

Fortalecimiento de una arquitectura de confianza cero

Las organizaciones que quieren adelantarse a los ciberdelincuentes encontrarán que ir más allá de los elementos de la confianza del usuario y la confianza del dispositivo en una arquitectura “zero trust” es fundamental para burlar a sus adversarios.

La invención del término "confianza cero" generalmente se le atribuye al ex analista de Forrester John Kindervag, quien lo acuñó hace más de una década. Aunque no es nuevo, el concepto ha recibido un interés renovado y tracción en el mercado en medio del cambio generalizado del 2020 y acelerado por la pandemia, el trabajo remoto y la evolución a la nube. Como concepto, la confianza cero (Zero Trust, o ZT) no se refiere a una pieza de tecnología específica; en cambio, se relaciona con la idea de que los usuarios deben tener solo el acceso mínimo que necesitan para realizar su trabajo.

Dentro del planteamiento de una arquitectura de confianza cero (ZTA), los usuarios no pueden acceder a áreas de la red, datos y aplicaciones a las que no necesitan acceso específicamente. En cierto modo, esto significa que la implementación de la confianza cero es un viaje más que un destino. Un entorno "perfecto" de ZT no es algo que se pueda lograr rápidamente. De manera más realista, las organizaciones deberían esforzarse por lograr una estructura de confianza ajustada con el mínimo de privilegios. Recientemente, organizaciones, incluidas MITRE y el Instituto Nacional de Estándares y Tecnología (NIST), han publicado marcos que destacan cómo tecnologías como el engaño/defensa activa y el ocultamiento pueden contribuir a la implementación de confianza cero.

Comprender y reformular la confianza cero

El espíritu fundamental de la confianza cero parece sacado de una película de espías: no confíes en nadie. En términos prácticos, esto significa que una organización no debe confiar en ningún “ente” que acceda a una red. En cambio, dicho ente debe demostrar continuamente que tiene los derechos y permisos necesarios para acceder a un área o activo determinado. Por ejemplo, incluso si un usuario validó su cuenta mediante un nombre de usuario y una contraseña, el sistema no asume automáticamente que esa persona es "de confianza". Con una ZTA efectiva, la red continuará brindando acceso solo a áreas para las cuales ese usuario tiene permisos específicos. Las herramientas de seguridad adecuadas pueden marcar el comportamiento del usuario como sospechoso y generar una alerta si intenta acceder a algo fuera de su ámbito habitual.

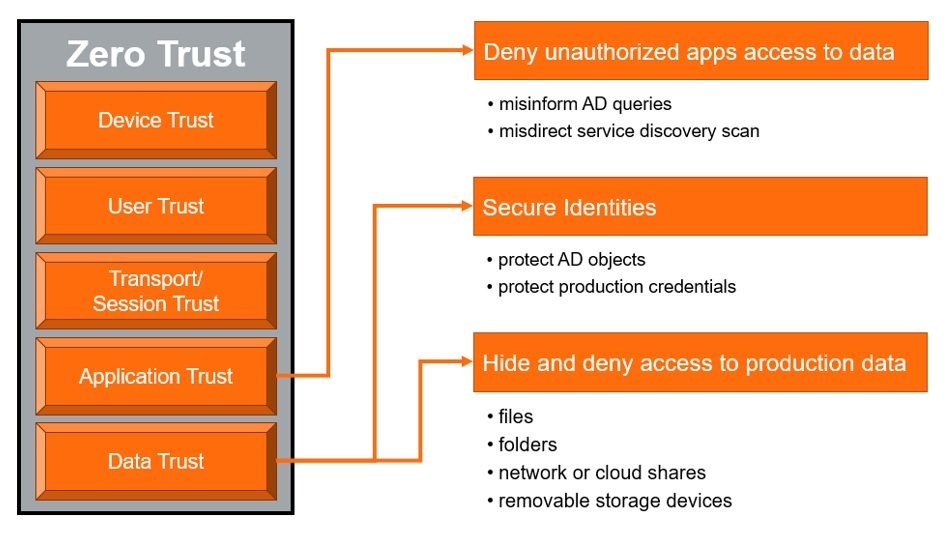

Teniendo esto en cuenta, existen cinco elementos para la implementación práctica de ZT: confianza en el dispositivo (Device Trust), confianza del usuario (User Trust), confianza en el transporte/sesión, confianza en la aplicación y confianza en los datos.

Hoy en día, la mayor parte de las tecnologías alrededor del concepto de ZT se centra en las áreas de confianza de los usuarios y los dispositivos, lo cual es comprensible porque proteger las cuentas y los dispositivos de los usuarios individuales influye en gran medida en la forma en que la mayoría de las organizaciones piensan sobre la ciberseguridad. Pero otras áreas, como la confianza en las aplicaciones y la confianza en los datos, son cada vez más importantes en el mundo actual. En lugar de abordar la confianza cero solo desde el punto de vista de la identidad, que la mayoría de las empresas están incorporando activamente en sus programas, los equipos de seguridad deben ampliar sus programas al abordar también desde un punto de vista de acceso controlado.

Hacer que Zero Trust funcione

Durante el 2020, NIST lanzó una publicación especial sobre ZTA. Al igual que el reciente marco MITRE Engage, el documento destacó varias áreas en las que la tecnología, como el engaño y el ocultamiento, puede marcar una diferencia significativa para los defensores. Las áreas de confianza en los datos y la confianza en las aplicaciones se destacan como particularmente importantes a considerar al expandir los programas de confianza cero de una organización.

Primero, es útil considerar la confianza cero en términos de la necesidad de una administración de acceso controlado que no afecte negativamente al negocio. Específicamente, las organizaciones deben establecer un entorno de confianza cero que limite el acceso a las personas con la autoridad adecuada, pero que no interfiera con las operaciones diarias. Una forma de lograr esto es a través de una lente de confianza en los datos. En lugar de otorgar acceso general a usuarios validados, las organizaciones deben ocultar archivos y datos específicos de aquellos que no tienen la autorización para acceder a ellos, fortaleciendo la protección de datos más allá de los permisos de nivel de usuario sin afectar a los usuarios autorizados. Al ocultar objetos como archivos, carpetas o redes asignadas y recursos compartidos en la nube, los atacantes no pueden encontrar ni acceder a los datos que buscan. Esta función puede servir como una poderosa defensa contra el robo de datos y los ataques de ransomware (cifrado).

Figura 1. Aplicación del Deception y Ocultamiento en el modelo de Zero Trust.

Figura 1. Aplicación del Deception y Ocultamiento en el modelo de Zero Trust.

La confianza de las aplicaciones también lleva la seguridad más allá de los privilegios del usuario. No es suficiente centrarse simplemente en si una consulta está autorizada; también es vital considerar la aplicación que invoca esa consulta. Si lo hace, puede evitar el acceso no autorizado desde aplicaciones como la línea de comandos de Windows, PowerShell o Adfind, que los usuarios habituales no suelen utilizar para acceder a los datos. La confianza de las aplicaciones también puede ayudar a identificar y desviar a los atacantes que intentan sondear puertos abiertos y servicios para comprometerlos. La identificación de este tipo de actividad no autorizada permite a los defensores tomar medidas rápidas para expulsar al atacante de la red o pueden optar por desviarlos a un entorno señuelo en aras de recopilar inteligencia del adversario.

Es esencial una comprensión más amplia de la confianza cero

La confianza del usuario y del dispositivo es fundamental para garantizar que los usuarios autorizados tengan acceso seguro para realizar sus negocios. Sin embargo, no es suficiente para evitar que los atacantes que se hacen pasar por un usuario real obtengan acceso. Agregar confianza condicional para aplicaciones y datos es un elemento esencial para una arquitectura integral de confianza cero. Ocultar activos sensibles o críticos, como datos, credenciales y objetos del Active Directory necesarios para la escalada de privilegios, puede prevenir de manera eficiente el acceso de atacantes que utilizan herramientas o recursos no autorizados. Y debido a que una organización puede adaptar estas soluciones para evitar interferir con las operaciones diarias, son una adición valiosa y sin fricciones a cualquier arquitectura de confianza cero.

No perder de vista que el modelo de seguridad Zero Trust asume que una “brecha de datos” es inevitable o que probablemente ya haya ocurrido, por lo que limitar constantemente el acceso solo a lo que se necesita y busca actividad anómala o maliciosa. Zero Trust incorpora una supervisión de seguridad integral; controles de acceso granulares basados en riesgos; y la automatización de la seguridad del sistema de manera coordinada en todos los aspectos de la infraestructura para concentrarse en proteger los activos críticos (datos) en tiempo real dentro de un entorno de amenazas dinámico.

En un escenario típico que no es de confianza cero, un actor malicioso puede usar las credenciales comprometidas del usuario, enumerar la red y el Directorio Activo, aumentar los privilegios y moverse lateralmente a través de la red para comprometer grandes almacenes de datos y, en última instancia, persistir. Las preguntas simples para el defensor son ¿Por qué no impedir que el atacante enmascarado de usuario legítimo pueda extraer credenciales, controladores de dominio, cuentas privilegiadas, tickets de kerberos, datos, credenciales de aplicativos y SO?

Aunque la confianza cero no es un concepto nuevo, nuestra comprensión y cómo podemos aplicarlo sigue evolucionando. Aplicar los principios de confianza cero o, más probablemente, confianza ajustada y "acceso suficiente" a los usuarios y dispositivos es un buen comienzo, pero el panorama cambiante de amenazas actual requiere expandir la confianza cero a más elementos. Áreas como la confianza en datos, aplicaciones y sesiones están adquiriendo mayor importancia, y las organizaciones que esperan estar un paso por delante de los ciberdelincuentes modernos encontrarán que profundizar en la confianza es fundamental para burlar a sus adversarios.

Sobre el autor: Juan Carlos Vázquez es director para Latinoamérica de Attivo Networks.

Investigue más sobre Gestión de la seguridad

-

![]()

La confianza cero en los respaldos lleva su protección un paso más allá

-

![]()

¿El paso más importante en una estrategia de ciberseguridad? Apostar por las personas

-

![]()

Confianza cero, mayor brecha de habilidades y nuevas regulaciones marcarán el 2025

-

![]()

DDI y las arquitecturas de zero trust refuerzan la seguridad de las redes