Amenazas de susto en México durante 2020, según Attivo

Como parte del Mes de la Ciberseguridad, Attivo Networks hizo un recuento gráfico de las principales amenazas cibernéticas que han afectado a empresas mexicanas y latinoamericanas y anunció mejoras en su solución ThreatPath.

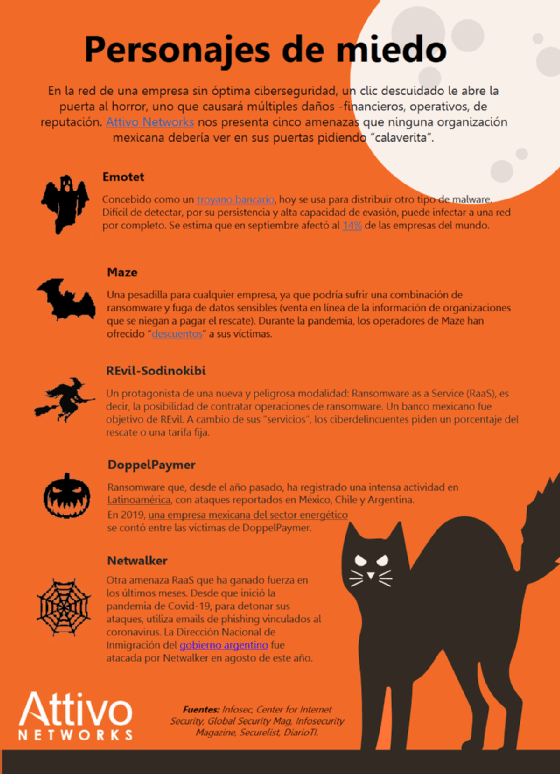

En la red de una empresa sin óptima ciberseguridad, un clic descuidado puede abrirle la puerta al horror de un ciberataque, que causará múltiples daños: financieros, operativos y de reputación. Sin embargo, estas cinco amenazas, identificadas por Attivo Networks, suelen tocar constanmente las puertas de la organización pidiendo “calaverita” y realizando “trucos espantosos” a quien los deje pasar.

- Emotet. Concebido como un troyano bancario, hoy se usa para distribuir otro tipo de malware. Se estima que en septiembre de este año afectó al 14%de las empresas del mundo.

- Maze. Una pesadilla para cualquier empresa, ya que podría sufrir una combinación de ransomware y fuga de datos sensibles. Durante la pandemia, los operadores de Maze han ofrecido “descuentos” a sus víctimas.

- REvil-Sodinokibi. Este ransomware puede contratarse como servicio; ya infectó a un banco mexicano.

- DoppelPaymer. Desde el año pasado, este ransomware ha registrado una intensa actividad en Latinoamérica, con ataques reportados en México, Chile y Argentina.

- Netwalker. Otra amenaza RaaS que ha ganado fuerza en los últimos meses porque utiliza correos electrónicos de phishing vinculados al coronavirus.

Mejoras en ThreatPath remedian riesgos basados en identidades

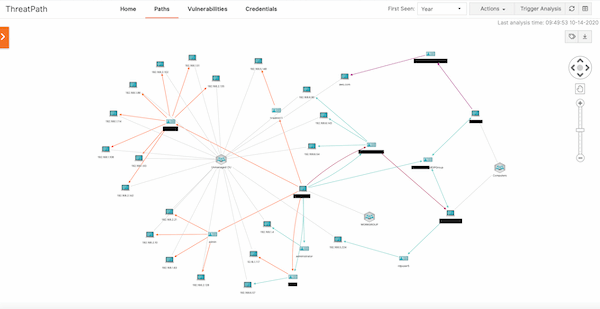

Para ayudar a las organizaciones en su lucha contra estas amenazas de terror, Attivo Networks también anunció mejoras para su solución ThreatPath, que forma parte de la familia de productos modulares ThreatDefend Endpoint Detection Net (EDN).

ThreatPath, que observa y muestra continuamente la exposición de credenciales, ahora también ofrece la capacidad de identificar y remediar automáticamente las exposiciones de alto riesgo basadas en identidades con privilegios excesivos, fuentes de datos de aplicaciones, prácticas de riesgo como las credenciales de administradores locales almacenadas en el punto final (endpoint), y cuentas de administradores ocultas conocidas como “cuentas shadow”.

“La protección de puntos finales, para evitar el robo de credenciales y accesos no autorizados que detonen un ciberataque de gran escala, debe ser una prioridad de las empresas mexicanas de todos los sectores. Prueba de ello es lo que vivimos hoy: con el inesperado impulso que le dio la pandemia de covid-19, el trabajo remoto llegó para quedarse en México. Esto implica que cientos o miles de equipos (laptops, computadoras de escritorio, dispositivos móviles) estarán interactuando a la distancia con los sistemas y datos corporativos; sin una protección adecuada y una visibilidad como la que brinda ThreatPath, dichos puntos finales pueden convertirse en la puerta de entrada para que los cibercriminales definan rutas hacia los activos valiosos”, afirmó Juan Carlos Vázquez, gerente de ventas regionales para Attivo Latinoamérica.

ThreatPath utiliza mapas topográficos y tablas para darle a los equipos de seguridad la visibilidad sobre los administradores de dominios expuestos y las credenciales de los usuarios almacenadas en todos los puntos finales, las sesiones de RDP en servidores de alto valor, claves de acceso a AWS y dispositivos conectados de alto riesgo. Asimismo, ofrece remediación automática al eliminar las credenciales guardadas, carpetas compartidas y vulnerabilidades, incluyendo aquellas que se encuentran en la nube.

Adicionalmente, los equipos de seguridad pueden reducir aún más el riesgo al configurar nuevas reglas de rutas hacia activos de alto valor y aprovechar sus capacidades para reportar esas rutas potenciales. La solución ofrece detalles y búsquedas de acuerdo con intervalos de tiempo, lo que es muy valioso para descubrir nuevas adiciones a las cuentas de administradores locales y así reducir la cantidad de credenciales disponibles que los atacantes pueden aprovechar, mejorar el control de acceso y reducir la superficie de ataque al eliminar las rutas potenciales de ataque disponibles.