Nightman1965 - Fotolia

Cómo administrar la autenticación multifactor para Office 365

La seguridad es una prioridad ahora más que nunca. Los profesionales de TI pueden administrar MFA para Office 365 utilizando el acceso condicional y de aplicaciones para tener éxito con sus estrategias de seguridad.

A medida que las regulaciones de seguridad se ajustan, el nombre de usuario y la contraseña tradicionales se eliminan y se incorpora la autenticación de factores múltiples; pero, primero, los departamentos de Office 365 deben conocer los matices de la administración de MFA.

La autenticación de múltiples factores (MFA) otorga acceso a los usuarios con una contraseña o un PIN, un token de seguridad o un dispositivo, o información de ADN, como una huella dactilar. El enfoque en capas que adopta MFA permite un mayor nivel de protección contra las brechas de datos que las combinaciones tradicionales de nombre de usuario y contraseña no pueden proporcionar. Microsoft ofrece algunas formas diferentes de aprovechar la autenticación de múltiples factores para Office 365.

Hay tres maneras en que los departamentos de TI pueden usar la autenticación de múltiples factores para Office 365. Una suscripción a Office 365 incluye soporte gratuito para MFA en las aplicaciones de Office 365. Los administradores globales de Azure Active Directory (AD) también pueden aprovechar una versión gratuita de MFA. Por último, los administradores pueden usar la autenticación multifactor de Azure para funcionalidad adicional a través del MFA Office 365 integrado, pero requiere una licencia Azure AD Premium o una licencia de Microsoft Enterprise Mobility + Security.

Cuando un usuario de Azure AD está habilitado para MFA, puede usar las contraseñas de la aplicación de forma predeterminada. Esto significa que pueden usar aplicaciones que sí son compatibles con MFA, así como aquellas que no lo son. Los usuarios pueden aprobar o denegar solicitudes de autorización directamente desde dispositivos móviles de confianza utilizando la aplicación Authenticator, que acorta el proceso de aprobación y hace que MFA sea aún más accesible.

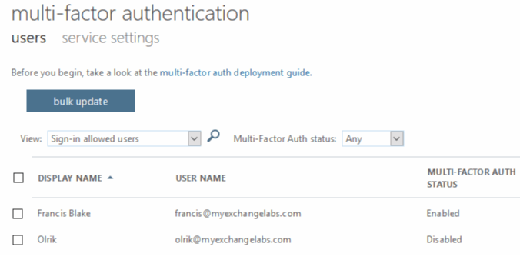

Los administradores pueden habilitar y aplicar MFA para un usuario. Cuando los administradores imponen la autenticación de múltiples factores para Office 365, requieren que los usuarios se registren y establezcan su configuración de MFA a través de la plataforma de inicio de sesión de autorización de Microsoft. Los usuarios también deben usar contraseñas de aplicaciones para aplicaciones que no son compatibles con MFA, a menos que el administrador no permita el uso de contraseñas.

Cuándo y cómo omitir MFA

En ocasiones, es posible que TI desee implementar una política que no requiera MFA. Por ejemplo, un administrador podría omitir MFA si la organización se encuentra dentro de sus límites de seguridad en la ubicación de red confiable. Sin embargo, esta función de acceso condicional solo está disponible como parte de la autenticación multifactor de Azure.

Para usar esta función, vuelva a configurar la autenticación multifactor para Office 365 a través del portal de Azure desde el panel de acceso condicional.

- Para usuarios administrados y federados: Seleccione solicitudes de un rango específico de IP públicas y luego especifique los rangos de direcciones IP de la organización. Utilizando el formato de enrutamiento entre dominios sin clase, especifique los bloques de IP públicos de la organización, no las direcciones IP privadas locales. Los administradores también pueden especificar una sola dirección IP pública para ubicaciones tales como sucursales.

- Para usuarios federados: Seleccione solicitudes de usuarios federados que se originen en mi intranet y configure la siguiente notificación de servicios de federación de Active Directory (AD FS): c:[Type== "http://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork"] => issue(claim = c);

Con la autenticación multifactor para Office 365, los administradores también pueden permitir que los sistemas recuerden los dispositivos confiables. En esos dispositivos, el token de actualización caduca después de un cierto número de días, lo que exige que las aplicaciones se autentiquen nuevamente. Los navegadores recibirán una cookie que evita las solicitudes repetitivas de MFA dentro de la misma sesión del navegador. El período predeterminado para esta configuración no requiere que las aplicaciones se autentiquen usando MFA durante 14 días.

Es conveniente habilitar esta característica, pero tiene implicaciones de seguridad. Cuando los administradores necesitan anular todos los inicios de sesión recordados en dispositivos confiables para un usuario –si el dispositivo se pierde, por ejemplo– deben ir a la página de administración de MFA y seleccionar restaurar la autenticación multifactor en todos los dispositivos recordados para ese usuario.

Obtenga granularidad con la administración de acceso a la aplicación

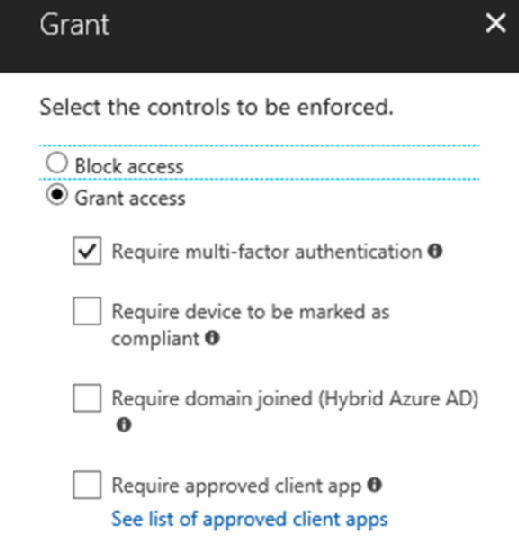

El acceso condicional puede ir un paso más allá para otorgar un control de acceso más granular. Con la administración de acceso a aplicaciones, los administradores pueden otorgar o bloquear el acceso a usuarios y aplicaciones en función de:

- El usuario autenticador específico o la membresía grupal de ese usuario;

- La aplicación en la nube a la que accede el usuario, como Office 365 Exchange Online o Microsoft Teams;

- Condiciones tales como la ubicación del dispositivo, por ejemplo, una red confiable, un sistema operativo o dispositivo en particular, o si el usuario usa una aplicación o un navegador; y

- Requisitos de acceso como MFA, cumplimiento de políticas de dispositivos, dispositivos unidos a Azure AD o el uso de una aplicación cliente aprobada.

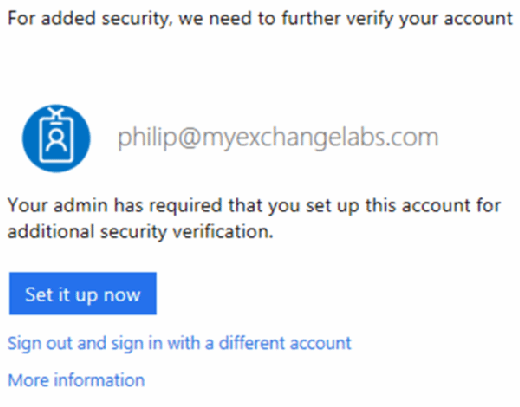

Una vez que el administrador configura el acceso condicional y se requiere que el usuario use autenticación multifactor para Office 365 para acceder a Exchange Online, por ejemplo, el sistema solicitará al usuario que lo configure, independientemente de la configuración de MFA del usuario, lo que reduce el carga administrativa.

La última y más granular opción para aplicar MFA en Office 365 es usar AD FS. El acceso condicional puede permitir o bloquear el acceso utilizando un conjunto predefinido de aplicaciones o clientes, pero AD FS permite a los administradores otorgar acceso mediante la construcción de reclamos basados en el producto o la versión del navegador.

Recientemente, Microsoft anunció el soporte para la autenticación moderna híbrida para las organizaciones que ejecutan Exchange localmente. Esta capacidad permite que esas organizaciones disfruten de los mismos beneficios y capacidades de administración de la autenticación moderna que los buzones que residen en Office 365, incluidos MFA y acceso condicional.