adimas - Fotolia

Cinco formas en que los malos planes de respuesta a incidentes pueden ayudar a los criminales

Ejecutivos de seguridad de la información de Netskope y Chipotle Mexican Grill presentaron una sesión en la Conferencia RSA sobre sus experiencias personales y lecciones aprendidas al responder a los ataques.

Aunque los planes de respuesta a incidentes son cruciales para las empresas, hay ocasiones en las que se quedan cortos y obstaculizan a las organizaciones en lugar de ayudarlas.

Durante una sesión de la RSA Conference 2021, se debatieron escenarios de ataques reales en los que se hizo hincapié en los errores cometidos al ejecutar el plan en medio del caos. James Christiansen, vicepresidente y CSO de Netskope, y David Estlick, CISO de Chipotle Mexican Grill, compartieron historias personales de situaciones de respuesta a incidentes (RI) que experimentaron. Y lo que es más importante, compartieron cómo esas experiencias revelaron lo que no se debe hacer. Algunas de las lecciones aprendidas incluyen mantener un pequeño círculo interno durante la respuesta a la brecha para evitar fugas de información, mantener múltiples retenedores para diferentes empresas de RI, y tener criptomoneda a mano en caso de un ataque de ransomware.

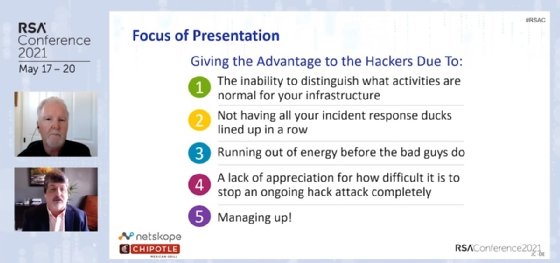

La sesión destacó cinco problemas principales que contribuyen a ayudar al atacante en lugar de a la víctima.

El primero fue la incapacidad de distinguir qué actividades son normales para su infraestructura. Estlick recorrió un escenario de la vida real al que se refirió como «demasiado común en el mundo actual»: una organización recibe informes de sistemas inoperativos seguidos de una petición de rescate. El problema se produce cuando los sistemas se desconectan y el equipo de RI no puede acceder a ellos, pero las demandas de pago siguen aumentando.

«Hemos visto esto mucho en las noticias de los últimos tiempos», dijo Estlick durante la sesión.

La solución, según Estlick, es la planificación de la RI y el establecimiento de un claro conocimiento de los activos y un buen plan de respaldo que permita la recuperación si el equipo de liderazgo decide no pagar el rescate. Hizo hincapié en la importancia de analizar un escenario con el equipo ejecutivo para que se entienda de antemano si la organización pagará el rescate o no.

Estlick también recomendó realizar ejercicios de simulación en los que la demanda de rescate sea relativamente pequeña en comparación con el impacto en el negocio, de modo que el equipo ejecutivo pueda tener una conversación significativa sobre si pagar o no, en lugar de descartar un rescate elevado y multimillonario que simplemente no es factible de pagar.

«Y si pagas el rescate, hay que preparar algunas cosas: ¿tienes una cuenta en Coinbase? ¿Has adquirido criptodivisas? Todas estas son cosas que no quieres hacer en caso de crisis», dijo durante la sesión.

Otro reto es determinar si merece la pena investigar el incidente. Estlick dijo que a menudo los equipos de RI son virtuales y no tienen tiempo para rastrear todo lo que llega a sus escritorios, por lo que la priorización es crucial.

«Asimismo, si están investigando todas las alertas y alarmas y hay un alto grado de falsos positivos en el sistema, esto puede llevar a la complacencia», dijo. «Asegúrese de que tiene un exceso de capacidad para las necesidades de ruptura».

Tanto Estlick como Christiansen dijeron que tienen varias empresas contratadas porque los incidentes acaban llegando en grupo. «Cuando golpea, va a golpear fuerte y no hay manera de que usted tenga personal para ese tipo de evento. Deben conocer sus sistemas operativos y su red con antelación», dijo Christiansen durante la sesión.

El segundo problema es no tener bien organizada toda su área de RI. Destacó otro problema común: la seguridad de las contraseñas. Si hay pruebas de que las contraseñas de nivel de administrador han sido pirateadas y la contraseña de administrador se utiliza en numerosos sistemas críticos, los equipos deben estar preparados para cambiar todas las contraseñas de administrador en un momento dado.

Estlick compartió una anécdota de un incidente en una empresa anterior en la que tuvo que restablecer todas las credenciales a las 3 de la madrugada, después de varios días de un incidente en curso. Tras irse a casa a dormir unas horas, volvió a la oficina esperando el peor día profesional de su carrera. Sin embargo, se llevó una grata sorpresa.

«No hubo nadie que viniera a mi despacho diciendo: ‹¿Qué has hecho y por qué has hecho esto?› El equipo directivo era consciente de que el escenario era una posibilidad y, de hecho, me protegió de las reacciones de la organización», dijo. «En cambio, fue: ‹si seguridad lo considera necesario, entonces hay una razón para ello›. Todo fue resultado de las relaciones y el trabajo duro previo al incidente».

En una nota relacionada, el tercer punto de la sesión fue quedarse sin energía antes de que lo hagan los adversarios. Como recogió la anécdota de Estlick, los equipos de respuesta a incidentes pueden estar despiertos a todas horas de la noche. Además, se desconocen los plazos para el restablecimiento del servicio y la recuperación total. Responder a los ataques puede llevar horas, días o semanas.

Christiansen compartió una experiencia desagradable cuando uno de sus propios empleados se lesionó de camino a casa porque se quedó dormido. «Esto se aprende con la experiencia y asegurándose de insistir en el descanso», dijo durante la sesión. «Las personas clave querrán quedarse; están corriendo con la adrenalina».

Estlick dijo que ha visto ejemplos pasados en los que elementos críticos, como los datos de registro, se modificaron o eliminaron porque los miembros del equipo simplemente estaban agotados y cometieron errores.

El cuarto problema que destacaron fue la falta de apreciación de lo difícil que es detener por completo un ataque de hackeo en curso. Los problemas pueden surgir cuando los atacantes comprometen los servicios en la nube y los equipos de RI no tienen conocimientos en esa área. Por lo tanto, es importante formar a los equipos de RI para que manejen las tecnologías o tengan experiencia in situ.

Para el último problema, que los ponentes denominaron «gestionar», Christiansen dijo que la comunicación ejecutiva es clave. «La realidad es que, si se hace un análisis de brechas, va a tener que dar muchas malas noticias. Va a ser un flujo de malas noticias, así que prepare al equipo ejecutivo para esto».

Además, Christiansen dijo que es importante mostrar confianza en que la situación está bajo control.

La forma en que se forma el equipo de RI es otra parte crucial para la respuesta al adversario. Christiansen dijo que debe estar formado por los principales interesados, el departamento legal, las relaciones públicas, el equipo de seguridad, el grupo de TI y el servicio de atención al cliente que formarán parte de la notificación al final.

«Es igualmente importante saber cuál no es su papel: quién no va a hablar con la prensa, quién va a hablar con los ejecutivos y el personal interno, los miembros del consejo de administración... es un elemento clave importante», dijo. «Poner a todo el mundo bajo el [privilegio] abogado-cliente es una forma de minimizar el impacto y evitar que la información errónea llegue al público, porque eso puede ser un gran golpe para su marca».

En este sentido, Estlick dijo que es importante tratar de mantener el grupo lo más cerrado posible. En caso de que el incidente se convierta en un acontecimiento público a gran escala, todas esas personas pueden ser depuestas. «Hay mucha presión por parte de la gente que quiere estar al tanto, pero hay que preguntarse realmente quién es fundamental que forme parte de ese equipo».