arthead - stock.adobe.com

Seguridad perimetral vs confianza cero: Es hora de dar el paso

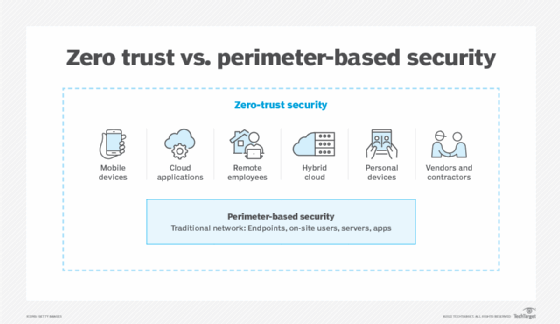

La seguridad del perímetro requiere un borde para proteger los datos de la empresa. Con cada vez más usuarios que trabajan fuera de esa frontera, la confianza cero promete una mejor opción de seguridad para el futuro.

La creciente popularidad de la computación en la nube y en los bordes, combinada con el aumento de las fuerzas de trabajo remotas, está haciendo que los arquitectos de seguridad busquen un nuevo enfoque para la ciberseguridad basada en la identidad.

El enfoque tradicional de perímetros de seguridad definidos que distinguen las comunicaciones "fiables" de las "no fiables" ya no es viable. Los empleados trabajan fuera del castillo y el foso tradicionales de la oficina y el firewall, y los servicios en la nube equivalen a grandes cantidades de tráfico empresarial que nunca cruzan la LAN corporativa.

Para remediar la situación, las organizaciones pueden utilizar un modelo de confianza cero para la autenticación y la autorización con el fin de proteger mejor los datos críticos para la empresa. Las filosofías y herramientas de confianza cero han cobrado impulso porque son más capaces de operar en entornos empresariales sin fronteras.

Analicemos la seguridad basada en el perímetro frente a la confianza cero y exploremos por qué las organizaciones pueden querer migrar a una filosofía de confianza cero en un futuro próximo.

¿Qué es la seguridad basada en el perímetro?

Los diseños de red clásicos se construyeron en torno al concepto de una LAN empresarial formada por switches, routers y conectividad Wi-Fi. La LAN contenía uno o más centros de datos que albergaban aplicaciones y datos. Esta LAN formaba el perímetro de la red de seguridad.

El acceso a aplicaciones y servicios a través de internet, VPN y sitios remotos a través de conexiones WAN se considera externo a la organización con seguridad basada en el perímetro. Todo lo que se conecta a la LAN se considera "de confianza", y los dispositivos que vienen de fuera del perímetro son "no de confianza". Esto significa que los usuarios externos deben demostrar quiénes son mediante diversas herramientas de seguridad e identificación.

¿Qué es la confianza cero?

La confianza cero es una filosofía y un enfoque de la confianza empresarial en el que todos los usuarios, dispositivos e intercomunicaciones no son de confianza explícitamente hasta que se verifican, y luego se vuelven a verificar continuamente con el tiempo. El modelo de seguridad utiliza el principio de mínimo privilegio para limitar con qué puede comunicarse un usuario o dispositivo. La confianza cero reduce significativamente el riesgo de movimiento lateral dentro de una organización si una cuenta de usuario o un dispositivo se ven comprometidos.

La microsegmentación desempeña un papel en la seguridad de confianza cero, ya que la propia red se segmenta lógicamente en varias zonas seguras, hasta el nivel de la carga de trabajo. Esto es muy útil en los centros de datos, donde los servicios distribuidos se aíslan en segmentos de red seguros, pero las comunicaciones externas se imponen estrictamente mediante políticas de seguridad.

¿Por qué pasar de la seguridad basada en el perímetro a la confianza cero?

El mayor problema de la seguridad basada en el perímetro es que es de naturaleza estática. A lo largo de los años, las aplicaciones, los dispositivos y los usuarios han migrado fuera de los límites tradicionales de la LAN y, por tanto, no son de confianza desde el punto de vista de la arquitectura.

La seguridad perimetral también adolece del defecto fundamental de que cualquiera que acceda a los recursos desde el interior del perímetro de seguridad es de confianza. Se trata de una suposición errónea, ya que existen tantas amenazas internas como externas, como demuestran los diferentes tipos de amenazas internas maliciosas y negligentes.

Para una estrategia de seguridad basada en la identidad tiene más sentido no confiar en nadie hasta que se autentique y se reautentique continuamente. La metodología de confianza cero coloca a todos los usuarios, dispositivos, aplicaciones y comunicaciones en el mismo campo de juego de la seguridad. Esto también permite la creación de políticas simplificadas, la mejora de la visibilidad y el control de acceso centralizado.