Getty Images

Las 7 etapas del ciclo de vida del ransomware

Puede ser casi imposible predecir si un grupo de ransomware atacará a una organización y de qué manera, pero hay etapas conocidas de un ataque de ransomware.

El ransomware ha crecido de forma constante desde que Popp introdujo el troyano AIDS en 1989. Antes del uso de enlaces web o archivos adjuntos en correos electrónicos, esta primera versión se transportaba mediante disquetes. Si bien los métodos de entrega han cambiado, el comportamiento una vez iniciado el proceso muestra una combinación de consistencia y variabilidad.

Analicemos las distintas etapas del ciclo de vida del ransomware para comprender mejor cómo golpean los atacantes, y cómo los defensores pueden resistir mejor.

1. Selección de objetivos y reconocimiento

Un grupo de ransomware, como un ladrón de bancos, necesita un objetivo que pueda pagar. Los atacantes recopilarán datos públicos, incluyendo búsquedas que revelen quién es el propietario y el administrador del sitio web objetivo, para determinar si este es autogestionado o si ha subcontratado su administración a un proveedor de nube u otra entidad. El atacante también podría intentar recopilar información sobre el personal clave del sitio, a veces incluso intentando generar confianza con ellos en redes sociales. Cuando existe confianza, el objetivo podría ser más vulnerable al malware distribuido a través de un enlace o un correo electrónico.

Para las organizaciones víctimas, ser seleccionadas está fuera de su control. Lo mejor que puede hacer una empresa para evitar este destino es reforzar sus defensas para convertirse en un objetivo menos atractivo. Esto se logra preparando a los usuarios y los sistemas. Algunas medidas defensivas comunes incluyen la formación de usuarios, la aplicación de parches y prácticas generales de ciberseguridad.

2. Distribución e infección de malware

El phishing, los enlaces sucios en sitios web maliciosos y el spam en redes sociales son métodos bien conocidos de distribución de malware. Estos métodos persisten porque, a pesar de la concienciación de los usuarios, funcionan. Un usuario objetivo puede tener prisa, estar sobrecargado mentalmente, intentar ayudar o simplemente sentir curiosidad. Sea cual sea el motivo, cae en la trampa. Al hacer clic, el enlace o archivo adjunto ejecuta el malware y la infiltración comienza.

Otro método para invocar ransomware es el spam en redes sociales. Este enfoque se basa, en parte, en el clicbait. Un video o enlace parece demasiado atractivo para que los objetivos lo resistan y, por curiosidad o porque parece provenir de un remitente confiable, hacen clic.

El robo de credenciales de usuario también puede contribuir a la propagación de ransomware. Si los ciberdelincuentes obtienen credenciales de inicio de sesión con antelación mediante un esquema de phishing o un enlace malicioso, pueden introducir ransomware a través de un usuario de confianza.

Los investigadores también observan el creciente uso de la explotación de servicios como vector de ataque. En lugar de crear y utilizar software propagador, los atacantes a veces explotan vulnerabilidades conocidas en aplicaciones públicas. Los atacantes podrían considerar esta vía más prometedora ahora que los usuarios están mejor capacitados para evitar enlaces sospechosos.

Los proveedores de seguridad observan que los atacantes atacan cada vez más herramientas legítimas, como funciones del sistema operativo o software. La explotación de servicios de escritorio remoto es un ejemplo de esta táctica. Al mimetizarse con el tráfico legítimo, los atacantes pueden ocultarse mejor a simple vista. Además, estos ataques más sigilosos a veces pueden evadir el software de detección tradicional, que se basa en la detección de nuevos procesos sospechosos o la apertura de nuevos puertos.

3. Comando y control

La etapa de comando y control sigue siendo un elemento central en la cadena de eliminación del ransomware.

Una vez que infecta con éxito un dispositivo objetivo, el malware suele comenzar a comunicarse con lo que se conoce como servidor de comando y control, o servidor C&C. Bajo el control de los actores de amenazas, este servidor externo se encarga de enviar claves de cifrado al dispositivo objetivo. También puede descargar malware adicional y software de sondeo de red.

4. Exploración y movimiento lateral

En esta fase, los atacantes buscan maneras de penetrar más profundamente en los sistemas de TI de una organización, a menudo mediante el uso indebido de credenciales de empleados o cuentas de administrador. Si lo consiguen, pueden causar mucho más daño y robar datos valiosos. Esta capacidad de explorar los sistemas sin ser detectados se conoce como movimiento lateral.

Este movimiento ahora está mejorado por la IA, que puede investigar y responder en el host en lugar de tener que comunicarse con un servidor de control externo.

El movimiento lateral permite a los atacantes de ransomware maximizar la infiltración antes de cifrar. Si se utiliza una vulnerabilidad de día cero, los atacantes podrían infiltrarse en múltiples sitios sin ser detectados, propagando así el ataque y maximizando la rentabilidad potencial. Los entornos en la nube siguen siendo objetivos atractivos porque potencialmente proporcionan a los atacantes acceso a numerosos sitios, así como al hipervisor, una capa que está fuera del alcance de algunas herramientas de seguridad.

Microsoft y otros han observado muchos casos de grupos de ransomware que utilizan movimiento lateral para elevar el acceso y manipular configuraciones dentro de los productos de seguridad de un objetivo, dándoles así aún mayor libertad para moverse sin activar las alarmas.

5. Exfiltración y cifrado

Una vez encontrados, los datos se copian y luego se extraen.

La exfiltración es a menudo el momento en el que el software de seguridad detecta por primera vez que algo anda mal.

Esta es también la etapa de un ataque de ransomware, en la que los atacantes podrían cifrar los datos que han robado. El cifrado es una táctica clásica del ransomware criptográfico. Los actores maliciosos ofrecen claves de descifrado a cambio del pago de un rescate.

Recientemente, algunos atacantes han decidido omitir este paso. En su “Informe de Amenazas” de 2024, Symantec afirmó haber observado un aumento en los ataques sin cifrado. Realizar exfiltraciones sin cifrado reduce significativamente el tiempo que los atacantes dedican a una operación de ransomware. En cambio, los grupos de ransomware utilizan fragmentos de datos para convencer a las organizaciones objetivo de que poseen conjuntos de datos completos.

6. Extorsión

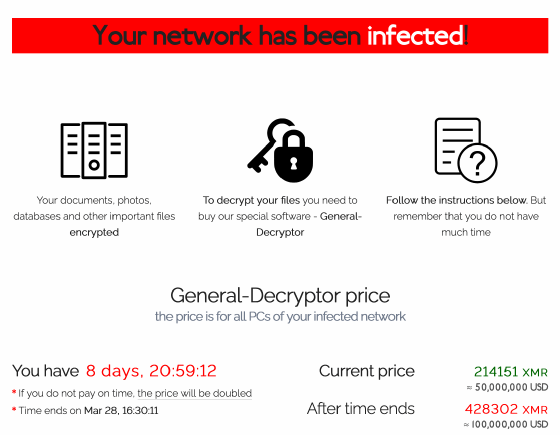

En este punto, los objetivos del ransomware generalmente ven un mensaje que incluye parte o toda la siguiente información:

- Notificación de infección.

- La cantidad de dinero que exigen los delincuentes a cambio de la clave de descifrado.

- Instrucciones para enviar el pago.

Un temporizador de cuenta regresiva para indicar cuánto tiempo esperarán los atacantes a que se pague un rescate antes de tomar permanentemente los datos robados o aumentar el monto del rescate.

Si los ciberdelincuentes subieron archivos a un servidor de C&C, también podrían amenazar con publicar los datos mediante una táctica conocida como ransomware de doble extorsión. El ransomware de triple extorsión implica un tercer elemento, como un ataque DDoS o la extorsión paralela a los clientes o socios de la organización objetivo.

La dinámica entre víctima y atacante ha cambiado ligeramente. Si bien, históricamente, el objetivo era atacado con ransomware y se cerraba mientras esperaba la clave de descifrado, ahora la confrontación es más interactiva. El atacante podría cifrar la carga útil copiada, pero la organización víctima podría tener copias de seguridad disponibles, lo que significa que no necesita la devolución de todo el conjunto de datos. Esta dinámica abre la posibilidad de negociar con un grupo de ransomware para recibir claves de un subconjunto más pequeño de datos o acordar un rescate menor. Las negociaciones son un factor en la disminución de los montos de pago asociados con el ransomware.

7. Resolución y actualizaciones

Las herramientas y técnicas de seguridad avanzadas pueden reducir el riesgo de intrusión y aumentar las posibilidades de detectar e interrumpir un ataque de ransomware si está en curso. Considere lo siguiente:

- Gestión automatizada de parches. El malware suele explotar vulnerabilidades sin parchear en el sistema operativo o las aplicaciones de un dispositivo. Las herramientas de gestión de parches que corrigen automáticamente errores de seguridad de software conocidos pueden reducir drásticamente la probabilidad de un ataque de ransomware.

- Software antimalware y antivirus. El software antimalware y antivirus ayuda a identificar y proteger contra variantes conocidas de ransomware. Al instalarse en dispositivos y aplicaciones de correo electrónico, estas herramientas detienen la comunicación con dominios maliciosos conocidos y previenen la instalación de malware reconocible.

- Software de detección de anomalías. Las capacidades de detección de anomalías basadas en IA, como las del software de análisis del comportamiento del usuario, analizan continuamente el tráfico de red para identificar actividad sospechosa. Al confirmar una intrusión de ransomware, el equipo de seguridad puede poner en cuarentena los dispositivos infectados para evitar más movimientos laterales e infecciones.

- Microsegmentación de red. La microsegmentación permite a los equipos de TI restringir el movimiento lateral. La separación lógica de las redes en subredes granulares, cada una con reglas de control de acceso personalizadas, previene la propagación de infecciones de malware.

Una estrategia mejorada de defensa en profundidad se basa en múltiples tecnologías de detección, protección y fortalecimiento para mitigar el riesgo en cada punto de la cadena de ataque potencial. Para protegerse contra los nuevos comportamientos del ransomware, considere dos estrategias. Primero, refuerce los controles de seguridad para detectar actividad adicional en los procesos y el movimiento de la carga útil. Segundo, capacite el software de orquestación de seguridad y respuesta automatizada para detectar y remediar los cambios en su entorno que indiquen actividad anómala.

La evolución del ransomware y los cambios en el comportamiento de los atacantes eran inevitables, y es probable que sigan evolucionando y volviéndose aún más sigilosos. Se puede decir que estos cambios reflejan la mercantilización del servicio. El auge del ransomware como servicio genera una mayor oferta de atacantes. Para proteger los datos, los profesionales de la ciberseguridad deben mantenerse al día con estas amenazas de ransomware en constante evolución.

Char Sample es investigador en ciberseguridad en ICF International.

Andrew Froehlich es fundador de InfraMomentum, una firma de investigación y análisis de TI empresarial, y presidente de West Gate Networks, una consultora de TI. Lleva más de 20 años involucrado en TI empresarial.