rvlsoft - Fotolia

Cómo mejorar la seguridad del servidor FTP

Si aún usa servidores FTP en su organización, use las listas blancas de direcciones IP, las restricciones de inicio de sesión y el cifrado de datos, y solo unas pocas instrucciones de comando, para mantenerlos seguros.

Hay dos formas en que los servidores FTP pueden ser un problema de seguridad: La información puede filtrarse desde un servidor FTP inseguro, y el contenido inseguro cargado en el servidor puede causar caos en la infraestructura. Afortunadamente, hay pasos fáciles para proteger este hardware, establecer protocolos de inicio de sesión y asignar permisos.

En el mejor de los casos, durante un hackeo, el servidor se usa para un sitio warez de FTP con contenido pirateado. En el peor de los casos, un hackeo puede proporcionar una puerta trasera explotable en su centro de datos, lo que puede comprometer las garantías de seguridad.

Si decide experimentar con la seguridad del servidor FTP desde cero, puede instalar VSFTPD utilizando la versión apropiada para la distribución del comando:

sudo apt-get install vsftpd (Ubuntu)

sudo yum install vsftpd (Red Hat)

Dependiendo de su sistema operativo Linux, el archivo de configuración VSFTPD puede estar ubicado en una ruta alternativa. Las opciones de configuración varían entre los sistemas operativos y la ubicación de los archivos clave.

Se recomienda habilitar el tráfico cifrado para detener el tráfico que se está detectando en tránsito; las contraseñas de FTP se envían como texto simple, que no es seguro. Es importante cifrar el tráfico antes de iniciar cualquier paso de configuración adicional. También necesitará una contraseña segura y la capacidad de hacerla cumplir a nivel del sistema operativo.

Después de cifrar el tráfico, existen varias configuraciones, como los inicios de sesión, los directorios y los filtros de tráfico, que puede actualizar para proteger el servidor. Esta demostración utiliza VSFTPD en Ubuntu.

Reforzar la seguridad del servidor FTP con permisos de inicio de sesión

Una de las formas más fáciles de ayudar a la seguridad del servidor FTP es desactivar el inicio de sesión anónimo. Con el inicio de sesión anónimo activo, el acceso al servidor está abierto.

El inicio de sesión anónimo está deshabilitado de forma predeterminada, pero para verificar, useudo grep 'anonymous_enable' /etc/vsftpd.conf. Puede usar el mismo comando en Red Hat Enterprise Linux, aunque la ubicación del archivo puede ser diferente.

Este comando localiza la línea de configuración y su salida. Si está establecido en sí, debe cambiarse a no. Inicie este proceso e inicie sesión con sudo vi /etc/vsftpd.conf.

Localice la habilitación de inicio de sesión anónimo y cámbiela de sí a no. Una vez que cambie la configuración, debe reiniciar el servidor para que los cambios surtan efecto. Este proceso funciona en cualquier distribución de Linux que use systemd, y puede usar sudo systemctl restart vsftpd.

También debe considerar el acceso a la capacidad de escritura, que está deshabilitado de forma predeterminada. Para habilitarlo, localice la línea write_enable=YES, y descoméntela. Esto permite a los usuarios escribir archivos si tienen el nivel de acceso correcto. Nuevamente, dependiendo de los requisitos de seguridad, es posible que no necesite que los usuarios puedan escribir archivos.

Solidificar el acceso a roles con chroot

Otro paso de seguridad es restringir a los usuarios a su directorio de inicio. Dependiendo de la configuración de su sistema, puede o no necesitar esto, pero evita que los usuarios sean entrometidos. Puede hacer esto con el comando chroot.

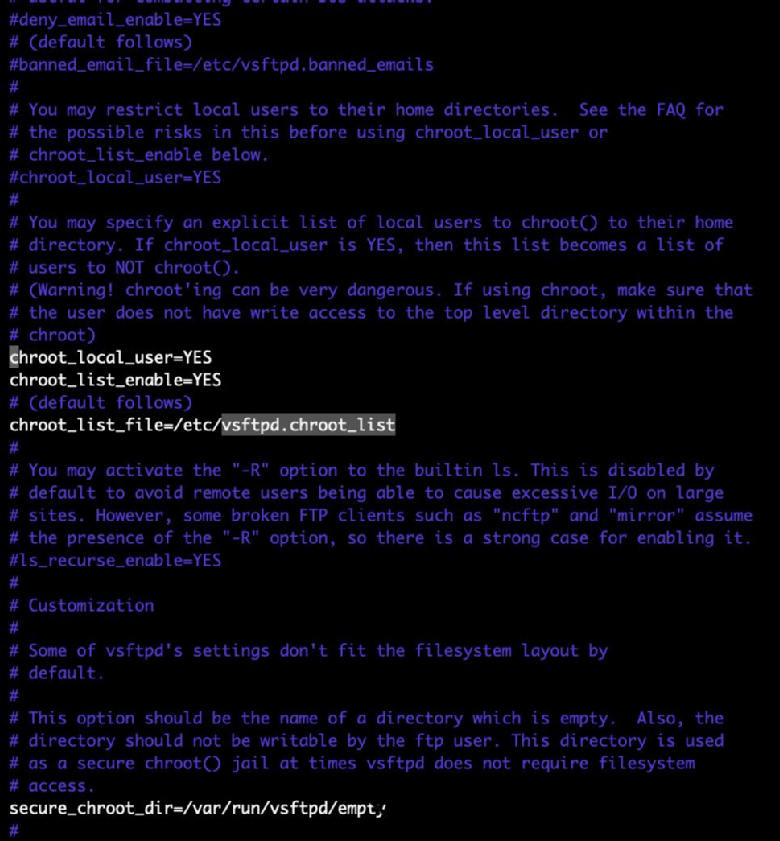

Para habilitar esto o ver si está habilitado, abra el archivo vsftpd.conf y busque la línea que comienza con chroot_list_enable. También debe llenar el archivo chroot_list_file para incluir a todos los usuarios que debe agregar. Esta lista está comentada por defecto. Para actualizar el archivo de lista chroot, elimine el comentario de todas las líneas y reinicie el archivo. Las líneas relevantes aparecen como esta:

Debe eliminar todos los comentarios y reiniciar el archivo para agregar usuarios a chroot_list_file.

Debe eliminar todos los comentarios y reiniciar el archivo para agregar usuarios a chroot_list_file.

Hay muchas configuraciones posibles con chroot, por lo que sería prudente pasar un tiempo mirando las configuraciones y los manuales para asegurarse de que cumplan con los criterios requeridos.

Los usuarios nombrados del sistema podrán iniciar sesión automáticamente en el sistema. Este privilegio permite a los usuarios cargar archivos binarios aleatorios en el directorio principal y luego usar Secure Socket Shell para iniciar sesión, cambiar los permisos del archivo y ejecutarlo.

Las cargas de archivos aleatorias no son un comportamiento deseable en los sistemas de producción y pueden comprometer la seguridad del servidor FTP. Un usuario que tiene derechos para iniciar sesión en un shell interactivo y cargar datos tiene todos los recursos necesarios para cargar y ejecutar un archivo cuestionable.

Para una prevención adicional, si sabe de dónde provendrán los datos del servidor, como las empresas con direcciones IP estáticas, puede usar iptables para restringir el acceso a direcciones IP conocidas y seguras. El programa iptables funciona para bloquear efectivamente a los usuarios que no deberían tener acceso y aumenta la seguridad del servidor FTP.