Julien Eichinger - Fotolia

Ataque de PetitPotam, ¿ya reforzaron su Directorio Activo?

Tratando de hacer uso del ataque PetitPotam, los ciberdelincuentes descubrirán servidores que ejecutan el servicio de certificados del AD a través de un enrolamiento web.

El investigador de seguridad Gilles Lionel reveló recientemente una técnica de ataque llamada PetitPotam, que permite a los atacantes comprometer el dominio con tan solo tener acceso a la infraestructura de red empresarial. La técnica es un ataque clásico de retransmisión NTLM en cualquier servicio de servidor ofrecido (por ejemplo, un controlador de dominio). Lionel también puso a disposición el código de prueba de concepto en GitHub, que demuestra cómo los atacantes pueden usar esta técnica de ataque específica para lograr comprometer el dominio. Algunos otros investigadores de seguridad confirmaron la gravedad y el impacto de esta técnica de ataque poco después.

Según el aviso de Microsoft, los clientes son vulnerables a este ataque si utilizan Servidores de Certificados de Directorio Activo (AD CS) con cualquiera de los siguientes servicios: Certificate Authority Web Enrollment o Certificate Enrollment Web Service.

La técnica obliga a un controlador de dominio a autenticarse contra un repetidor NTLM malicioso (utilizando el protocolo MS-EFSRPC), lo que permite a los atacantes obtener las credenciales NTLM para el Controlado de Dominio, que luego envían a los Servicios de Certificados de Directorio Activo del dominio a través de HTTP. El atacante eventualmente obtendrá un ticket de concesión de Kerberos (TGT) que le permitiría tomar la identidad de cualquier dispositivo en la red, incluso un controlador de dominio, lo que podría comprometer el dominio completo.

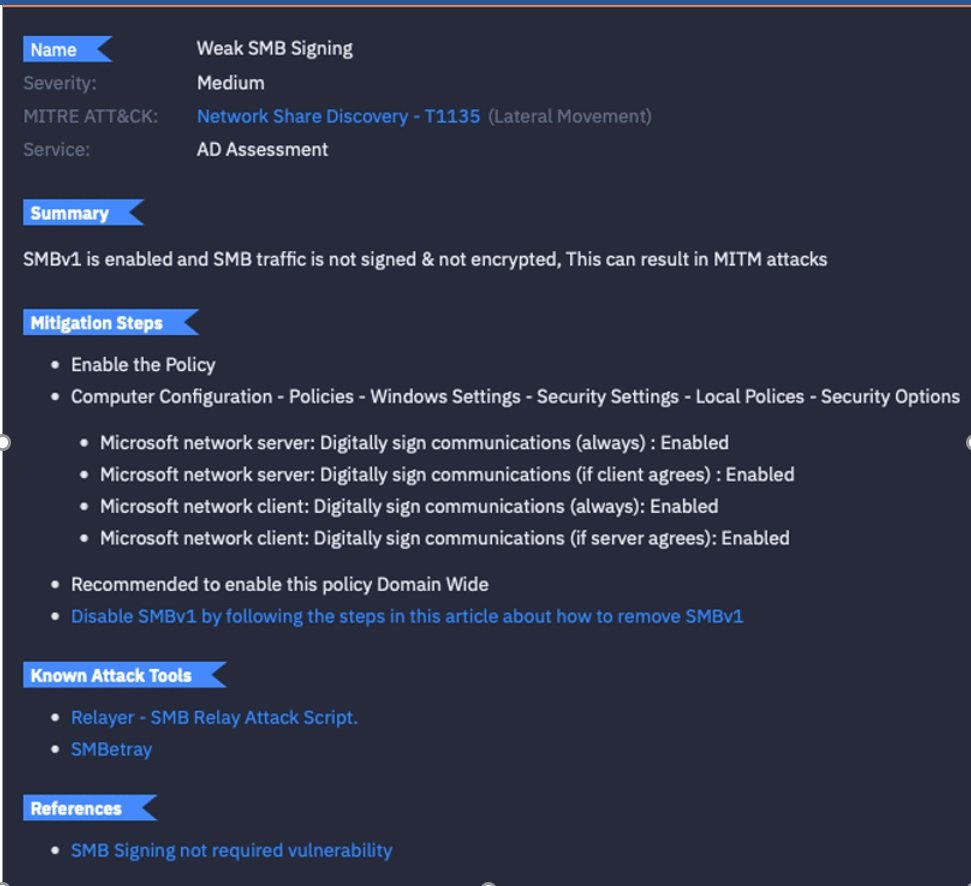

Con técnicas de ataque como estas, se vuelve cada vez más importante monitorear continuamente las configuraciones incorrectas, las exposiciones, el uso de protocolos heredados en un Directorio Activo, así como ataques en tiempo real. Los atacantes tratando de hacer uso del ataque PetitPotam, descubrirán servidores que ejecutan el servicio de certificados del AD a través de un enrolamiento web.

Recomendaciones para combatir el ataque PetitPotam

De acuerdo con mi colega Nitin Jioty, vicepresidente de Administración de Producto en Attivo Networks, varias revelaciones de ataques y vulnerabilidades alrededor del Directorio Activo de Microsoft, subrayan el hecho de que los atacantes están trabajando horas extras para explotar vulnerabilidades y configuraciones erróneas alrededor de la infraestructura de directorio.

Los adversarios a menudo continúan ingresando a los sistemas a través de simples correos electrónicos de phishing que comprometen un punto final inicial. A partir de ahí, no les resulta tan difícil obtener credenciales para el DC, que luego envían a los servicios de certificados de Directorio Activo del dominio a través de HTTP. Luego, en el caso del ataque PetitPotam, eventualmente obtendrán un ticket de otorgamiento de tickets (TGT) de Kerberos que les permite tomar la identidad de cualquier dispositivo en la red, incluso un controlador de dominio, lo que lleva al compromiso del dominio.

Fuente: Attivo Networks

Fuente: Attivo Networks

Para garantizar que los atacantes no aprovechen este ataque en la infraestructura empresarial, las organizaciones deben comprender que no pueden evitar todos los ataques. Esto significa que deben implementar sistemas que detecten e impidan el éxito de la enumeración inicial, el movimiento lateral dentro de la empresa, la escalación de privilegios y protejan las identidades y sistemas como el Directorio Activo. De lo contrario, continuaremos leyendo sobre estos ataques exitosos y de gran escala en el futuro previsible. Proteger la identidad es una prioridad acorde a Gartner y este es el momento correcto para dar los primeros pasos.

Hay formas adicionales de evitar que los atacantes utilicen esta técnica específica dentro de las organizaciones, como las recomendaciones de Benjamin Delpy y algunas recomendaciones de Microsoft.

Sobre el autor: Venu Vissamsetty es vicepresidente de Investigación en Attivo Networks.