Más de 100 aplicaciones diferentes originan descargas de malware

Netskope Threat labs alerta también de un resurgimiento del malware de Office tras revertir Microsoft su decisión de deshabilitar las macros de VBA

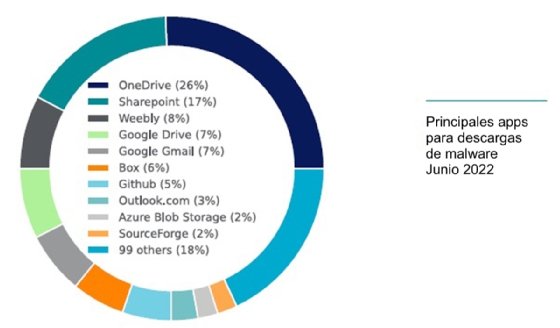

Netskope dio a conocer que ha identificado 105 aplicaciones diferentes que originan descargas de malware, según revela el informe más reciente de Netskope Threat labs, correspondiente al mes de junio.

OneDrive, Sharepoint y Weebly ocupan los primeros puestos, siendo las tres principales fuentes de origen de la mayoría de las descargas de malware. A este respecto, llama la atención que Weebly sigue atrayendo la atención de los expertos en amenazas debido al patrón de entrega, a través de archivos PDF maliciosos que redirigen a las víctimas a sitios web de phishing, spam, fraude y distribución de malware. La misma estrategia se está utilizando en Squarespace, Wordpress, así como en otras plataformas.

Por su parte, Baidu Object Storage, Google Gmail y Outlook.com subieron en la clasificación como resultado de un aumento en la propagación de malware a través de campañas de correo electrónico durante el mes de junio. A su vez, Amazon S3 y Baidu Object Storage salieron esta vez del top 10.

El informe también destaca que los cinco primeros dominios de phishing del mes estaban alojados en dos plataformas del ranking: Weebly y Blogger. Aunque el almacenamiento Azure Blob no ocupó un lugar destacado, los investigadores de Netskope observaron un aumento del tráfico hacia los sitios web de phishing alojados en esa plataforma.

Las cinco primeras familias de malware en junio fueron:

- PhishingX, utilizado en PDF para el phishing;

- AgentTesla, troyano de acceso remoto o RAT, por sus siglas en inglés, en uso desde 2014;

- Zmutzy, escrito en .NET para robar credenciales y carteras de criptomonedas;

- Abracadabra, en macros de hojas de cálculo de Excel; y

- Razy, utilizado para el robo de datos y anuncios maliciosos.

Entre las familias de ransomware, Pandora y Black Basta, ambas recién llegadas en 2022, ocuparon los dos primeros puestos, seguidas por tres familias que llevan mucho más tiempo en el mercado: LokiLocker, Hive y Lockbit.

Vuelve el malware de Office

Por otro lado, y tras la reciente decisión de Microsoft de habilitar de nuevo las macros de VBA (Visual Basic para Aplicaciones, lenguaje de programación de Microsoft) para los archivos descargados de internet, Netskope Threat Labs alertó de las consecuencias que esta medida podría tener para los usuarios.

“Tras la resolución tomada por Microsoft a principios de año de restringir las macros de Excel 4.0 y, posteriormente, las de VBA para los archivos descargados de internet, los documentos maliciosos de Office disminuyeron”, afirma Ray Canzanese, director del Laboratorio de Amenazas de Netskope. “Sin embargo, el 7 de julio de 2022, Microsoft revirtió silenciosamente el curso y volvió a habilitar las macros de VBA para los archivos descargados de internet. Esperamos que los atacantes continúen justo donde lo dejaron, y pronto veremos un aumento en los documentos maliciosos de Office”.

Efectivamente, según datos de la plataforma Netskope Security Cloud, el porcentaje de malware de Office detectado disminuyó progresivamente tras la decisión de Microsoft. Así, a partir de febrero, los documentos de Office representaron menos del 15 % de todo el malware, mientras que la mayor parte de los últimos cinco meses estuvieron por debajo del 10 %. Estos resultados contrastan con los del año anterior, cuando los documentos de Office supusieron el 35 % de todo el malware desde febrero y más del 25 % del malware durante la mayor parte de la segunda mitad de 2021.

Por tanto, “recomendamos encarecidamente a todos que anulen los valores predeterminados y deshabiliten las macros de VBA para ayudar a protegerse contra las macros maliciosas”, concluye Canzanese.