Getty Images

Ataques se enfocaron en organizaciones de respuesta ante COVID-19 en 2020

El ransomware sigue siendo el principal modo de ataque de los cibercriminales, pero en 2020 se enfocó en industrias relacionadas con la respuesta a la pandemia; además, creció el malware de código abierto que amenaza a la nube, según el Índice de Inteligencia de Amenazas X-Force 2021 de IBM Security X-Force.

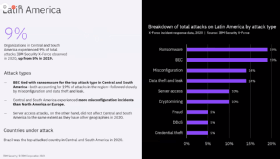

En 2020, los atacantes se centraron en organizaciones vitales para los esfuerzos globales de respuesta al COVID-19, como hospitales, fabricantes de insumos médicos y farmacéuticos, así como compañías de energía que alimentan la cadena de suministro de COVID-19, observó IBM Security X-Force en su más reciente Índice de Inteligencia de Amenazas X-Force 2021. En América Latina, el número de ataques subió de 5 % en 2019 a 9 % el año pasado, con Brasil como el país que más ataques recibió en ese período.

Juan Francisco García.

Juan Francisco García.

Juan Francisco García, líder de IBM Security México, comentó que, según el nuevo informe, los ataques cibernéticos a organizaciones de atención médica, fabricación y energía se duplicaron a nivel mundial con respecto al año anterior, ya que los agentes de amenazas cibernéticas tomaron como blancos las organizaciones que no podían permitirse el tiempo de inactividad debido a los riesgos de interrumpir los esfuerzos médicos o las cadenas de suministro críticas.

De hecho, la industria manufacturera y la de energía fueron los sectores más atacados en 2020, solo superados por el sector financiero y de seguros, ya que los atacantes aprovecharon el aumento de casi 50 % en las vulnerabilidades en los sistemas de control industrial (ICS), de los que tanto la fabricación como la energía dependen en gran medida.

«En esencia, la pandemia ha reformulado lo que hoy se considera infraestructura crítica, y los atacantes tomaron nota. Muchas organizaciones debieron pasar a la línea de frente en los esfuerzos de respuesta por primera vez, ya sea para apoyar la investigación de COVID-19, defender las cadenas de suministro de vacunas y alimentos, o producir equipo de protección personal», comentó Nick Rossmann, líder de Inteligencia de Amenazas Globales en IBM Security X-Force. «La victimología de los atacantes cambió conforme se fueron sucediendo los hechos en la línea de tiempo de COVID-19 lo que señala, una vez más, la adaptabilidad, el ingenio y la persistencia de los adversarios del ciberespacio».

Entre los aspectos más destacados del informe, están:

- Grupos de ransomware aprovechan un modelo de negocio rentable: El ransomware fue la causa de casi uno de cada cuatro ataques a los que respondió X-Force en 2020, lo que evidenció una evolución agresiva para incluir tácticas de doble extorsión. Para X-Force, Sodinokibi (el grupo de ransomware más observado en 2020) tuvo un año muy rentable, pues estima que el grupo ganó más de 123 millones de dólares el año pasado, con base en una estimación conservadora, y aproximadamente dos tercios de sus víctimas pagaron un rescate, según el informe.

- Los ciberdelincuentes aceleran el uso de malware Linux: Con un aumento del 40 % en las familias de malware relacionado con Linux en el último año, según Intezer, y un aumento del 500 % en el malware escrito en Go en los primeros seis meses de 2020, los atacantes están acelerando una migración a malware de Linux, que se puede ejecutar más fácilmente en varias plataformas, incluidos los entornos de nube.

- La pandemia impulsa la falsificación de marcas líderes: En un año de distanciamiento social y trabajo remoto, las marcas que ofrecen herramientas de colaboración como Google, Dropbox y Microsoft, o las de compras en línea como Amazon y PayPal, figuraron entre las 10 principales marcas falsificadas en 2020. YouTube y Facebook, las fuentes a las que más recurrieron los consumidores para la síntesis de noticias el año pasado, también encabezan la lista. Sorprendentemente, Adidas hizo su debut como la séptima marca más imitada en 2020, probablemente como consecuencia de la demanda de las líneas de zapatillas Yeezy y Superstar.

La inversión en malware de código abierto amenaza los entornos de nube

En medio de la pandemia de COVID-19, muchas empresas buscaron acelerar su adopción de la nube. «Una encuesta reciente de Gartner descubrió que casi el 70 % de las organizaciones que utilizan servicios en la nube planean aumentar su gasto en la nube a raíz de la disrupción causada por COVID-19», señaló la consultora en noviembre pasado. Pero, considerando que Linux actualmente impulsa el 90 % de las cargas de trabajo en la nube, y que el informe X-Force detalla un aumento del 500 % en las familias de malware relacionado con Linux en la última década, los entornos en la nube pueden convertirse en un vector de ataque importante para los agentes de amenazas cibernéticas.

García señaló que los atacantes buscan constantemente formas de mejorar sus márgenes de ganancia, reduciendo costos, aumentando la efectividad y creando oportunidades para escalar ataques más rentables. El informe destaca varios grupos de amenazas, como APT28, APT29 y Carbanak, que recurren al malware de código abierto, lo que indica que esta tendencia será un acelerador para más ataques a la nube el próximo año.

El informe también sugiere que los atacantes están explotando la potencia de procesamiento expandible que brindan los entornos de nube, transfiriendo altos cargos por uso de la nube a las organizaciones víctimas, ya que Intezer observó más del 13 % de código nuevo, previamente no observado, en el malware de criptominería de Linux en 2020.

Con la mirada de los atacantes puesta en las nubes, García recomendó que las organizaciones consideren un enfoque de confianza cero para su estrategia de seguridad, así como la implementación de la computación confidencial como componente central de su infraestructura de seguridad para proteger sus datos más confidenciales: al cifrar los datos en uso, las organizaciones pueden ayudar a reducir el riesgo de su explotación por un agente malintencionado, incluso si este pudiera acceder a sus ambientes confidenciales.

Ransomware, en el podio de los ataques de 2020

Según el informe de IBM Security, en 2020 el mundo experimentó más ataques de ransomware en comparación con 2019. Casi el 60 % de los ataques de ransomware a los que X-Force respondió utilizaron una estrategia de doble extorsión, en la cual los atacantes cifraban los datos, los robaban y luego amenazaban con filtrarlos si no se pagaba el rescate. De hecho, comentó García, en 2020, el 36 % de las filtraciones de datos que X-Force rastreó provinieron de ataques de ransomware que también implicaban un supuesto robo de datos, lo que sugiere que las filtraciones de datos y los ataques de ransomware están comenzando a colisionar.

En América Latina, el ejecutivo de IBM indicó que los ataques de ransomware representaron 19 % del total de ataques, lo que lo ubica en primer lugar, junto con el compromiso del correo empresarial (BEC, por sus siglas en inglés).

El grupo de ransomware más activo reportado en 2020 fue Sodinokibi (también conocido como REvil), responsable del 22 % de todos los incidentes de ransomware a nivel global. X-Force estima que Sodinokibi robó aproximadamente 21,6 terabytes de datos de sus víctimas, casi dos tercios de las víctimas pagaron un rescate y en aproximadamente el 43 % de los casos se filtraron datos. De hecho, los grupos de ransomware más exitosos en 2020, de acuerdo con el informe, se dedicaron a robar y filtrar datos, así como a crear cárteles de ransomware como servicio y subcontratar aspectos clave de sus operaciones a ciberdelincuentes que se especializan en diferentes aspectos de un ataque.

Como respuesta a estos ataques de ransomware más agresivos, X-Force recomienda que las organizaciones limiten el acceso a los datos confidenciales y protejan las cuentas clave con administración de acceso privilegiado (PAM) y administración de identidades y accesos (IAM).

Finalmente, el informe también encontró que, el año pasado, el escaneo y explotación de vulnerabilidades (35 %) superaron al phishing (31 %) como vector de infección más común. En términos geográficos, Europa fue la región que tuvo más ataques de 2020, representando 31 % de los ataques a los que X-Force respondió en 2020, con el ransomware como principal culpable. Europa experimentó más ataques de amenazas internas que cualquier otra región, con el doble de ataques que América del Norte y Asia juntos.

Cabe señalar que el Índice de Inteligencia de Amenazas X-Force se basa en conocimientos y observaciones obtenidos gracias al monitoreo de más de 150 mil millones de eventos de seguridad por día en más de 130 países. Estos datos se recopilan y analizan de múltiples fuentes dentro de IBM, incluyendo las áreas IBM Security X-Force Threat Intelligence and Incident Response, X-Force Red, IBM Managed Security Services, y los datos proporcionados por Quad9 e Intezer, los cuales contribuyeron al informe 2021.