Protección de datos

¿Qué es la protección de los datos y por qué es importante?

La protección de datos es el proceso de salvaguardar información importante contra corrupción, filtraciones, pérdida o compromiso de los datos.

La importancia de la protección de datos aumenta a medida que la cantidad de datos creados y almacenados sigue creciendo a un ritmo sin precedentes. También hay poca tolerancia para el tiempo de inactividad que puede hacer que sea imposible acceder a información importante.

En consecuencia, una gran parte de una estrategia de protección de datos es garantizar que los datos se puedan restaurar rápidamente después de cualquier daño o pérdida. Proteger los datos de cualquier compromiso y garantizar la privacidad de los datos son otros componentes clave de la protección de datos.

La pandemia de coronavirus provocó que millones de empleados trabajaran desde casa, lo que resultó en la necesidad de una protección de datos remota. Las empresas deben adaptarse para asegurarse de proteger los datos dondequiera que estén los empleados, desde un centro de datos central en la oficina hasta las computadoras portátiles en casa.

En esta guía, explore lo que implica la protección de datos, las estrategias y tendencias clave, y los requisitos de cumplimiento para mantenerse al frente de los muchos desafíos de proteger las cargas de trabajo críticas.

Principios de protección de datos

Los principios clave de la protección de datos son salvaguardar y poner a disposición los datos en todas las circunstancias. El término protección de datos se utiliza para describir tanto la copia de seguridad operativa de datos como la continuidad del negocio/recuperación ante desastres (BC/DR). Las estrategias de protección de datos están evolucionando en dos líneas: disponibilidad de datos y gestión de datos.

La disponibilidad de datos garantiza que los usuarios tengan los datos que necesitan para realizar negocios, incluso si los datos se dañan o se pierden.

Hay dos áreas clave de la gestión de datos que se utilizan en la protección de datos: la gestión del ciclo de vida de los datos y la gestión del ciclo de vida de la información. La gestión del ciclo de vida de los datos es el proceso de automatizar el movimiento de datos críticos al almacenamiento en línea y fuera de línea. La gestión del ciclo de vida de la información es una estrategia integral para valorar, catalogar y proteger los activos de información de errores de aplicaciones y usuarios, ataques de virus y malware, fallos de máquinas o interrupciones e interrupciones de las instalaciones.

Más recientemente, la gestión de datos ha llegado a incluir la búsqueda de formas de desbloquear el valor comercial de copias de datos que de otro modo estarían inactivas para la elaboración de informes, la habilitación de pruebas/desarrollo, análisis y otros fines.

Este cuadro de Enterprise Strategy Group describe las ramas complementarias, aunque distintas, del árbol genealógico de protección de datos.

¿Cuál es el propósito de la protección de datos?

Las tecnologías de almacenamiento que las organizaciones pueden utilizar para proteger los datos incluyen una copia de seguridad en cinta o disco que copia la información designada en una matriz de almacenamiento basada en disco o en un dispositivo de cartucho de cinta para que pueda almacenarse de forma segura. La copia de seguridad basada en cinta es una opción sólida para la protección de datos contra ataques cibernéticos. Aunque el acceso a las cintas puede ser lento, son portátiles e intrínsecamente fuera de línea cuando no se cargan en una unidad y, por lo tanto, están a salvo de amenazas a través de una red.

Las organizaciones pueden usar la duplicación para crear una réplica exacta de un sitio web o archivos para que estén disponibles en más de un lugar.

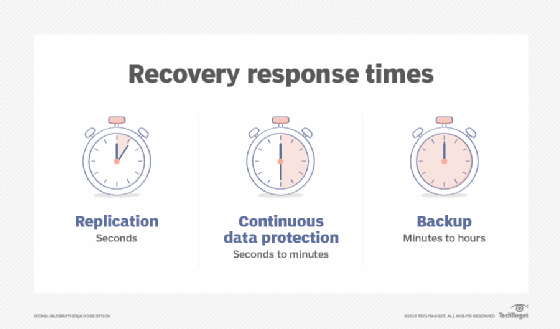

Las instantáneas de almacenamiento pueden generar automáticamente un conjunto de punteros a la información almacenada en cinta o disco, lo que permite una recuperación de datos más rápida, mientras que la protección continua de datos (CDP) realiza una copia de seguridad de todos los datos de una empresa cada vez que se realiza un cambio.

Portabilidad de datos

La portabilidad de datos —la capacidad de mover datos entre diferentes programas de aplicaciones, entornos informáticos o servicios en la nube— presenta otro conjunto de problemas y soluciones para la protección de datos. Por un lado, la informática basada en la nube hace posible que los clientes migren datos y aplicaciones entre proveedores de servicios en la nube. Por otro lado, requiere salvaguardias contra la duplicación de datos.

De cualquier manera, la copia de seguridad en la nube es cada vez más frecuente. Las organizaciones mueven con frecuencia sus datos de respaldo a nubes públicas o nubes mantenidas por proveedores de respaldo. Estas copias de seguridad pueden reemplazar las bibliotecas de cintas y discos en el sitio, o pueden servir como copias protegidas adicionales de datos.

La copia de seguridad ha sido tradicionalmente la clave para una estrategia de protección de datos eficaz. Los datos se copiaban periódicamente, por lo general cada noche, a una unidad de cinta o biblioteca de cintas donde se colocarían hasta que algo saliera mal con el almacenamiento de datos principal. Ahí es cuando se accede a los datos de la copia de seguridad y se utilizan para restaurar los datos perdidos o dañados.

Las copias de seguridad ya no son una función independiente. En cambio, se combinan con otras funciones de protección de datos para ahorrar espacio de almacenamiento y reducir costos.

La copia de seguridad y el archivo, por ejemplo, se han tratado como dos funciones independientes. El propósito de la copia de seguridad era restaurar los datos después de una falla, mientras que un archivo proporcionaba una copia de los datos con capacidad de búsqueda. Sin embargo, eso dio lugar a conjuntos de datos redundantes. Hoy en día, existen productos que realizan copias de seguridad, archivan e indexan datos en una sola pasada. Este enfoque ahorra tiempo a las organizaciones y reduce la cantidad de datos en el almacenamiento a largo plazo.

La convergencia de la recuperación ante desastres y la copia de seguridad

Otra área en la que las tecnologías de protección de datos se están uniendo es en la fusión de las capacidades de respaldo y recuperación ante desastres (DR). La virtualización ha jugado un papel importante aquí, cambiando el enfoque de la copia de datos en un momento específico a la protección continua de datos.

Históricamente, la copia de seguridad de datos ha consistido en realizar copias duplicadas de datos. La recuperación ante desastres, por otro lado, se ha centrado en cómo se utilizan las copias de seguridad una vez que ocurre un desastre.

Las instantáneas y la replicación han hecho posible recuperarse mucho más rápido de un desastre que en el pasado. Cuando un servidor falla, los datos de una matriz de respaldo se utilizan en lugar del almacenamiento principal —pero solo si una organización toma medidas para evitar que se modifique ese respaldo.

Esos pasos implican el uso de una instantánea de los datos de la matriz de respaldo para crear inmediatamente un disco de diferenciación. Los datos originales de la matriz de respaldo se utilizan para operaciones de lectura y las operaciones de escritura se dirigen al disco de diferenciación. Este enfoque no modifica los datos de la copia de seguridad original. Y mientras todo esto sucede, el almacenamiento del servidor fallido se reconstruye y los datos se replican desde la matriz de respaldo al almacenamiento recién reconstruido del servidor fallido. Una vez que se completa la replicación, el contenido del disco de diferenciación se fusiona en el almacenamiento del servidor y los usuarios vuelven al negocio.

La deduplicación de datos, también conocida como data dedupe, juega un papel clave en la copia de seguridad basada en disco. La eliminación de datos duplicados elimina las copias redundantes de datos para reducir la capacidad de almacenamiento necesaria para las copias de seguridad. La deduplicación se puede integrar en el software de respaldo o puede ser una función habilitada por software en las bibliotecas de discos.

Las aplicaciones de eliminación de datos duplicados reemplazan los bloques de datos redundantes con punteros a copias de datos únicas. Las copias de seguridad posteriores solo incluyen bloques de datos que han cambiado desde la copia de seguridad anterior. La deduplicación comenzó como una tecnología de protección de datos y se ha trasladado a los datos primarios como una característica clave valiosa para reducir la cantidad de capacidad requerida para los medios flashes más costosos.

CDP ha llegado a desempeñar un papel clave en la recuperación de desastres y permite restauraciones rápidas de los datos de respaldo. CDP permite a las organizaciones revertir a la última copia buena de un archivo o base de datos, reduciendo la cantidad de información perdida en caso de corrupción o eliminación de datos. CDP comenzó como una categoría de producto separada, pero evolucionó hasta el punto en que ahora está integrado en la mayoría de las aplicaciones de replicación y respaldo. CDP también puede eliminar la necesidad de mantener múltiples copias de datos. En cambio, las organizaciones conservan una única copia que se actualiza continuamente a medida que ocurren los cambios.

El tiempo de respuesta continuo de la protección de datos se encuentra en algún punto entre la replicación y la copia de seguridad.

Estrategias de protección de datos empresariales

La protección de datos moderna para el almacenamiento primario implica el uso de un sistema integrado que complementa o reemplaza las copias de seguridad y protege contra los problemas potenciales que se describen a continuación.

Fallo de los medios. El objetivo aquí es hacer que los datos estén disponibles incluso si falla un dispositivo de almacenamiento. La duplicación síncrona es un enfoque en el que los datos se escriben en un disco local y en un sitio remoto al mismo tiempo. La escritura no se considera completa hasta que se envía una confirmación desde el sitio remoto, asegurando que los dos sitios sean siempre idénticos. La duplicación requiere una sobrecarga de capacidad del 100%.

La protección RAID es una alternativa que requiere menos capacidad de sobrecarga. Con RAID, las unidades físicas se combinan en una unidad lógica que se presenta como un solo disco duro al sistema operativo. RAID permite almacenar los mismos datos en diferentes lugares en varios discos. Como resultado, las operaciones de E/S se superponen de manera equilibrada, mejorando el rendimiento y aumentando la protección.

La protección RAID debe calcular la paridad, una técnica que verifica si los datos se perdieron o se sobrescribieron cuando se movieron de una ubicación de almacenamiento a otra, y ese cálculo consume recursos informáticos.

El costo de recuperarse de una falla en los medios es el tiempo que lleva volver a un estado protegido. Los sistemas duplicados pueden volver a un estado protegido rápidamente; los sistemas RAID tardan más porque deben volver a calcular toda la paridad. Los controladores RAID avanzados no tienen que leer una unidad completa para recuperar datos cuando hacen una reconstrucción de la unidad, solo necesitan reconstruir los datos que están en esa unidad. Dado que la mayoría de las unidades funcionan a aproximadamente un tercio de su capacidad, RAID inteligente puede reducir significativamente los tiempos de recuperación.

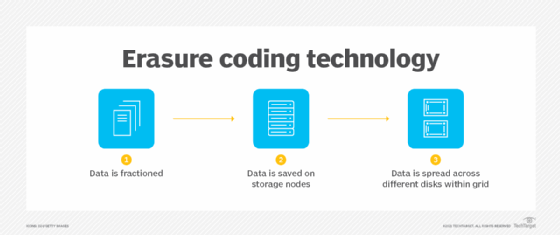

La codificación de borrado es una alternativa al RAID avanzado que se usa a menudo en entornos de almacenamiento escalables. Al igual que RAID, la codificación de borrado utiliza sistemas de protección de datos basados en paridad, escribiendo tanto datos como paridad en un grupo de nodos de almacenamiento. Con la codificación de borrado, todos los nodos del clúster de almacenamiento pueden participar en el reemplazo de un nodo fallido, por lo que el proceso de reconstrucción no se ve limitado por la CPU y ocurre más rápido que en una matriz RAID tradicional.

La replicación es otra alternativa de protección de datos para el almacenamiento escalable, donde los datos se reflejan de un nodo a otro o a varios nodos. La replicación es más simple que la codificación de borrado, pero consume al menos el doble de la capacidad de los datos protegidos.

Con la codificación de borrado, los datos se almacenan en diferentes discos para protegerlos contra cualquier punto de falla.

Corrupción de datos. Cuando los datos se corrompen o se eliminan accidentalmente, las instantáneas se pueden usar para arreglar las cosas. La mayoría de los sistemas de almacenamiento actuales pueden rastrear cientos de instantáneas sin ningún efecto significativo en el rendimiento.

Los sistemas de almacenamiento que utilizan instantáneas pueden funcionar con aplicaciones clave, como Oracle y Microsoft SQL Server, para capturar una copia limpia de los datos mientras se produce la instantánea. Este enfoque permite instantáneas frecuentes que se pueden almacenar durante largos períodos de tiempo.

Cuando los datos se corrompen o se eliminan accidentalmente, se puede montar una instantánea y copiar los datos al volumen de producción, o la instantánea puede reemplazar el volumen existente. Con este método, se pierden datos mínimos y el tiempo de recuperación es casi instantáneo.

Fallo del sistema de almacenamiento. Para protegerse contra múltiples fallas de unidades o algún otro evento importante, los centros de datos dependen de la tecnología de replicación construida sobre instantáneas.

Con la replicación de instantáneas, solo los bloques de datos que han cambiado se copian desde el sistema de almacenamiento primario a un sistema de almacenamiento secundario externo. La replicación de instantáneas también se usa para replicar datos en el almacenamiento secundario en el sitio que está disponible para la recuperación si falla el sistema de almacenamiento primario.

Fallo total del centro de datos. La protección contra la pérdida de un centro de datos requiere un plan completo de recuperación ante desastres. Al igual que con los otros escenarios de falla, existen múltiples opciones. La replicación de instantáneas, donde los datos se replican en un sitio secundario, es una opción. Sin embargo, el costo de administrar un sitio secundario puede ser prohibitivo.

Los servicios en la nube son otra alternativa. Una organización puede usar la replicación junto con los productos y servicios de respaldo en la nube para almacenar las copias más recientes de los datos que es más probable que se necesiten en caso de un desastre mayor y para crear instancias de imágenes de aplicaciones. El resultado es una recuperación rápida en caso de pérdida del centro de datos.

Tendencias de protección de datos

Aunque las investigaciones muestran una brecha en las habilidades de protección de datos, es importante mantenerse al frente de estas últimas tendencias en políticas y tecnología de protección de datos.

Hiperconvergencia. Con el advenimiento de la hiperconvergencia, los proveedores han comenzado a ofrecer dispositivos que brindan respaldo y recuperación para entornos físicos y virtuales que son hiperconvergentes, no hiperconvergentes y mixtos. Las capacidades de protección de datos integradas en la infraestructura hiperconvergente están reemplazando una variedad de dispositivos en el centro de datos.

Cohesity, Rubrik y otros proveedores ofrecen hiperconvergencia para el almacenamiento secundario, proporcionando respaldo, recuperación ante desastres, archivo, gestión de copia de datos y otras funciones de almacenamiento no primarias. Estos productos integran software y hardware, y pueden servir como destino de respaldo para aplicaciones de respaldo existentes en el centro de datos. También pueden utilizar la nube como destino y proporcionar respaldo para entornos virtuales.

Secuestro de datos. Este tipo de malware, que retiene datos como rehenes a cambio de una tarifa de extorsión, es un problema creciente. Se han utilizado métodos de copia de seguridad tradicionales para proteger los datos del ransomware. Sin embargo, el ransomware más sofisticado se está adaptando y eludiendo los procesos de copia de seguridad tradicionales.

La última versión del malware se infiltra lentamente en los datos de una organización a lo largo del tiempo, por lo que la organización termina haciendo una copia de seguridad del virus ransomware junto con los datos. Esta situación hace que sea difícil, si no imposible, revertir a una versión limpia de los datos.

Para contrarrestar este problema, los proveedores están trabajando para adaptar productos y metodologías de respaldo y recuperación para frustrar las nuevas capacidades de ransomware.

Además, las empresas deben asegurarse de proteger los datos almacenados de forma remota, ya que las amenazas de ransomware se amplifican cuando los empleados son más vulnerables y operan en redes menos seguras.

Gestión de las copias de datos. Copy Data Management (CDM) reduce la cantidad de copias de datos que una organización debe guardar, lo que reduce la sobrecarga requerida para almacenar y administrar datos y simplifica la protección de datos. CDM puede acelerar los ciclos de lanzamiento de aplicaciones, aumentar la productividad y reducir los costos administrativos a través de la automatización y el control centralizado.

El siguiente paso con CDM es agregar más inteligencia. Empresas como Veritas Technologies están combinando CDM con sus plataformas inteligentes de gestión de datos.

Servicio de recuperación ante desastres. El uso de la recuperación ante desastres como servicio, o DRaaS, se está expandiendo a medida que se ofrecen más opciones y los precios bajan. Se utiliza para sistemas comerciales críticos en los que se replica una cantidad cada vez mayor de datos en lugar de simplemente realizar copias de seguridad.

Protección de datos móviles

Entre los desafíos comunes de protección de datos, la copia de seguridad y la recuperación para dispositivos móviles es difícil. Puede ser difícil extraer datos de estos dispositivos, y la conectividad inconsistente —si no imposible, la programación de copias de seguridad. Y la protección de datos móviles se complica aún más por la necesidad de mantener los datos personales almacenados en dispositivos móviles separados de los datos comerciales.

La sincronización y el intercambio selectivo de archivos es un enfoque para la protección de datos en dispositivos móviles. Si bien no es una verdadera copia de seguridad, los productos de sincronización y uso compartido de archivos suelen utilizar la replicación para sincronizar los archivos de los usuarios con un repositorio en la nube pública o en la red de una organización. A continuación, se debe realizar una copia de seguridad de esa ubicación. La sincronización y el uso compartido de archivos brindan a los usuarios acceso a los datos que necesitan desde un dispositivo móvil mientras sincronizan cualquier cambio que realicen en los datos con la copia original. Sin embargo, no protege el estado del dispositivo móvil, que es necesario para una recuperación rápida.

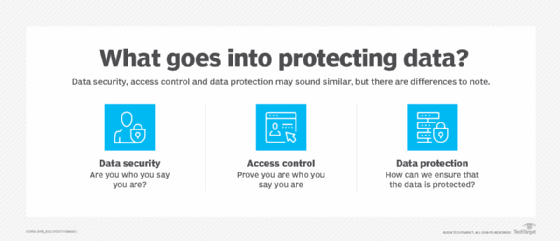

Diferencias entre protección de datos, seguridad y privacidad

Aunque las empresas pueden usar los términos protección de datos, seguridad de datos y privacidad de datos de manera intercambiable y están conectados entre sí, tienen diferentes propósitos:

- La protección de datos protege la información de la pérdida a través de la copia de seguridad y la recuperación.

- La seguridad de los datos se refiere específicamente a las medidas tomadas para proteger la integridad de los datos en sí contra la manipulación y el malware. Proporciona defensa contra amenazas internas y externas.

- La privacidad de los datos se refiere al control del acceso a los datos. Las organizaciones deben determinar quién tiene acceso a los datos. Es comprensible que una violación de la privacidad pueda generar problemas de seguridad de los datos.

La seguridad de los datos se refiere a las medidas tomadas para proteger la integridad de los datos contra la manipulación y el malware, mientras que la privacidad se refiere al control del acceso a los datos.

Leyes de privacidad y protección de datos

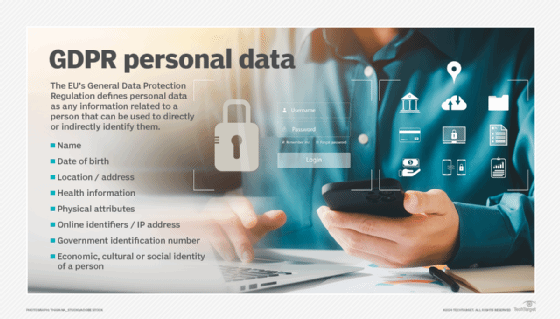

Las leyes y regulaciones de protección de datos y privacidad varían de un país a otro, e incluso de un estado a otro, y hay un flujo constante de leyes nuevas. La ley de privacidad de datos de China entró en vigencia el 1 de junio de 2017. El Reglamento General de Protección de Datos (GDPR) de la Unión Europea entró en vigencia en 2018. En los Estados Unidos, la Ley de Privacidad del Consumidor de California respalda el derecho de las personas a controlar su propia información de identificación personal. El cumplimiento de cualquier conjunto de reglas es complicado y desafiante.

Los datos personales pueden consistir en cualquier cosa, desde un nombre, una foto, una dirección de correo electrónico o detalles de una cuenta bancaria hasta publicaciones en sitios web de redes sociales, datos biométricos o la dirección IP de la computadora de una persona.

La coordinación entre todas las reglas y regulaciones dispares es una tarea enorme. El incumplimiento puede significar multas elevadas y otras sanciones, incluido el tener que dejar de hacer negocios en el país o la región cubiertos por la ley o el reglamento.

Para una organización global, los expertos recomiendan tener una política de protección de datos que cumpla con el conjunto de reglas más estricto que enfrenta la empresa, mientras que al mismo tiempo utiliza un marco de seguridad y cumplimiento que cubre un amplio conjunto de requisitos. Las pautas para la protección de datos y la privacidad se aplican en todos los ámbitos e incluyen lo siguiente:

- salvaguardar los datos;

- obtener el consentimiento de la persona cuyos datos se recopilan;

- identificar las regulaciones que se aplican a la organización en cuestión y los datos que recopila; y

- garantizar que los empleados estén completamente capacitados en los matices de la privacidad y la seguridad de los datos.

Protección de datos para el cumplimiento de GDPR

La Unión Europea actualizó sus leyes de privacidad de datos con una directiva que entró en vigor el 25 de mayo de 2018. El GDPR reemplaza la Directiva de protección de datos de la UE de 1995 y se centra en hacer que las empresas sean más transparentes. También amplía los derechos de privacidad con respecto a los datos personales.

El GDPR cubre todos los datos de los ciudadanos de la UE, independientemente de dónde se encuentre la organización que recopila los datos. También se aplica a todas las personas cuyos datos se almacenan dentro de la Unión Europea, sean o no ciudadanos de la UE.

Los requisitos de cumplimiento de GDPR incluyen lo siguiente:

- Impedir que las empresas almacenen o utilicen la información de identificación personal de un individuo sin el consentimiento expreso de esa persona.

- Exigir a las empresas que notifiquen a todas las personas afectadas y a la autoridad supervisora dentro de las 72 horas posteriores a una violación de datos.

- Para empresas que procesan o monitorean datos a gran escala, tener un oficial de protección de datos que sea responsable del gobierno de datos y garantizar que la empresa cumpla con GDPR.

Las organizaciones deben cumplir con GDPR o arriesgarse a recibir multas de hasta 20 millones de euros o el 4% de la facturación mundial del año fiscal anterior, dependiendo de cuál sea mayor.

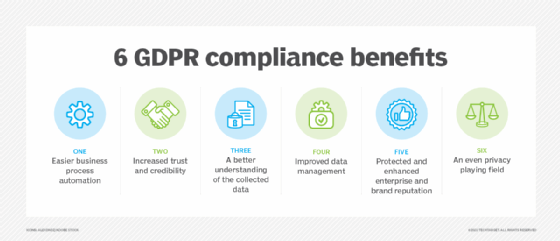

GDPR puede impulsar a las empresas a adoptar prácticas que brinden ventajas competitivas a largo plazo.

En la fracción Recital 1 del GDPR, se señala que la protección de datos personales es un derecho fundamental. Sin embargo, en el apartado 4, dice que este derecho debe equilibrarse con otros derechos.

El Recital 1 establece: "La protección de las personas físicas en relación con el tratamiento de datos personales es un derecho fundamental. Artículo 8, apartado 1, de la Carta de los Derechos Fundamentales de la Unión Europea (la "Carta") y artículo 16, apartado 1 del Tratado de Funcionamiento de la Unión Europea (TFUE) establece que toda persona tiene derecho a la protección de los datos personales que le conciernen".

El Recital 4 establece: "El tratamiento de datos personales debe estar diseñado para servir a la humanidad. El derecho a la protección de datos personales no es un derecho absoluto; debe considerarse en relación con su función en la sociedad y equilibrarse con otros derechos fundamentales, de conformidad con el principio de proporcionalidad. El presente Reglamento respeta todos los derechos fundamentales y observa las libertades y principios reconocidos en la Carta, consagrados en los Tratados, en particular el respeto de la vida privada y familiar, el hogar y las comunicaciones, la protección de datos personales, libertad de pensamiento, conciencia y religión, libertad de expresión e información, libertad para realizar negocios, derecho a un recurso efectivo ya un juicio justo, y diversidad cultural, religiosa y lingüística".