blvdone - Fotolia

Qué debe saber antes de implementar un sistema IAM

Los administradores de TI tienen muchas características para elegir y requisitos que cumplir al buscar una herramienta de IAM. Siga esta lista antes de comprometerse con IAM.

Cuando se trata de gestión de identidad y acceso, TI debe considerar una variedad de factores. Así es como los profesionales de TI pueden seleccionar e implementar el sistema de gestión de acceso e identidad (IAM) correcto para su organización.

Haga su investigación

Para elegir el sistema de IAM correcto, es importante saber dónde alojar la plataforma. TI puede implementar sistemas IAM en las instalaciones, como un servicio en la nube o puede integrarlos en una plataforma de gestión de movilidad empresarial.

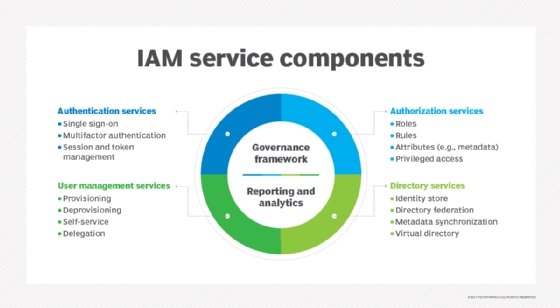

Una vez que los profesionales de TI seleccionan una ubicación de alojamiento, deben determinar qué servicios de administración de identidades necesitan. TI debe decidir si utilizarán el inicio de sesión único (SSO) y luego elegir un método de autenticación de usuario, como la autenticación multifactor (MFA).

Cuando los profesionales de TI evalúan las herramientas de IAM, deben asegurarse de que la implementación encaje. Primero, verifique la compatibilidad de las herramientas con la política de seguridad de su organización y otros requisitos. Asegúrese de que cuando se ponga en producción completa, el producto IAM mantendrá la política de seguridad. Además, prepárese para capacitar a su personal sobre las políticas y procedimientos del producto IAM seleccionado.

Productos de IAM a considerar

A medida que crece el mercado de los sistemas IAM, hay más opciones para que TI elija. Los productos de IAM como Ping Identity y ForgeRock se centran en la autenticación y el intercambio de atributos, mientras que Trulioo y Signicat se centran en recopilar datos de identidad para ayudar a identificar las amenazas.

También es importante considerar la experiencia del usuario con un producto de IAM. Por ejemplo, puede ser irritante para los usuarios tener que ingresar repetidamente una contraseña. Los productos de IAM, como OAuth, apuntan a solucionar eso permitiendo a los usuarios iniciar sesión una vez para todos los portales empresariales.

Los profesionales de TI también deben buscar herramientas que sigan las métricas, como el historial de acceso y el uso. Las herramientas deben incorporar el protocolo ligero de acceso a directorios (LDAP) y Active Directory para administrar y controlar el acceso. Alternativamente, los administradores pueden externalizar la gestión de acceso utilizando una aplicación blockchain.

Características a considerar después de la compra

Es fácil comprar un sistema IAM que se adapte a las necesidades actuales de su organización, pero TI también debe considerar el futuro del sistema. A medida que se forman nuevas amenazas, asociaciones y tecnologías, los administradores deberán considerar cambiar las políticas de administración de contraseñas, simplificar el acceso a los recursos en todos los sistemas e implementar nuevas herramientas.

Los sistemas IAM se enfocan en administrar contraseñas para reducir los riesgos de seguridad. Las herramientas de IAM deben estar en cumplimiento, pero los administradores pueden hacer más. Para una mayor granularidad, TI puede controlar la autenticación en una página individual y nivel de directorio, o en un sitio completo.

Una vez que un sistema autoriza a los usuarios a través de SSO y MFA, todavía no se realiza un trabajo de profesionales de TI. Tendrán que seguir monitoreando los riesgos y cambiar su política de administración de contraseñas para combatir nuevas amenazas. TI puede agilizar aún más la administración de identidades mediante la automatización de la inscripción de usuarios.

Si los usuarios necesitan acceder a recursos fuera de un único dominio de seguridad, TI debe considerar la gestión de identidad federada. Esto permite a los usuarios internos acceder a recursos externos y a los usuarios externos acceder a los recursos internos.

Con la federación de identidades, los usuarios solo necesitan autenticarse una vez en todos los dominios miembros. La identidad federada también alivia los problemas causados por el acceso a múltiples dominios. Los administradores aún administran el nivel de acceso de su propio dominio. Cuando las organizaciones deciden crear una federación de identidades, todos los miembros deben aceptar las políticas y las tecnologías necesarias para construir la federación.

La inteligencia artificial y la biometría también están dando forma a los productos de IAM. A medida que estas tecnologías progresan, IAM se desarrollará con ellas para manejar las nuevas formas en que los usuarios acceden a la tecnología y una mayor diversidad de dispositivos y aplicaciones.

Actualmente, muchos administradores usan credenciales de nombre de usuario y contraseña para determinar el acceso empresarial. Las nuevas herramientas de IAM podrían usar reconocimiento de huellas dactilares, faciales o de voz, combinado con funciones de IA, como análisis de pulsaciones de tecla, ubicación y datos de hora del día, para determinar el acceso. Es posible que desee utilizar varias herramientas para aumentar la seguridad.