Getty Images

Cinco formas de superar las vulnerabilidades de la autenticación multifactorial

Mejore la resiliencia de la autenticación multifactor proporcionando a los usuarios más información, haciendo que la configuración por defecto sea más segura, ocultando los secretos y más.

La autenticación multifactorial (AMF) aumenta la seguridad de los nombres de usuario y las contraseñas, pero dependiendo del método AMF utilizado, puede no ofrecer tanta protección como se podría pensar.

Para proteger mejor las cuentas y los datos de los usuarios, es hora de hacer que la AMF sea más resiliente.

En Authenticate 2022, Roger Grimes, evangelista de la defensa basada en datos de la empresa de concienciación de seguridad KnowBe4, presentó cómo los proveedores pueden mejorar sus productos de AMF.

La AMF aún puede ser hackeada

La AMF proporciona más protección que una simple combinación de nombre de usuario y contraseña, pero sigue siendo pirateable y susceptible de sufrir phishing. Un informe del proveedor de gestión de identidades y accesos Auth0 descubrió que los ataques para eludir la AMF están en sus niveles más altos de la historia –y mucho más altos que en 2021– con 113 millones de ataques registrados en los primeros tres meses de 2022.

Para hacer las cosas más difíciles, los atacantes utilizan kits de herramientas automatizadas, como EvilProxy, para eludir la AMF.

El nivel de protección que ofrece la AMF depende del tipo de AMF utilizado. Los mensajes de texto y el correo electrónico son particularmente débiles. En 2016, el NIST recomendó que no se utilizara el texto como opción de recuperación de cuentas.

Otros métodos de AMF, como la biometría y las notificaciones basadas en push, son más resistentes a los atacantes, pero incluso estos no son perfectos. Por ejemplo, los atacantes suelen molestar a los usuarios para que aprueben una notificación de autenticación mediante un ataque conocido como bombardeo AMF. Los atacantes de Lapsus$ bombardearon a un contratista de Uber con repetidas solicitudes hasta que una fue aprobada.

Cómo hacer que la AMF sea más resiliente

Los proveedores que ofrecen productos de AMF deben hacerlos tan resistentes a los ataques como sea posible. En su presentación, Grimes esbozó cinco opciones que los proveedores deberían considerar implementar.

1. Proporcionar suficiente información a los clientes

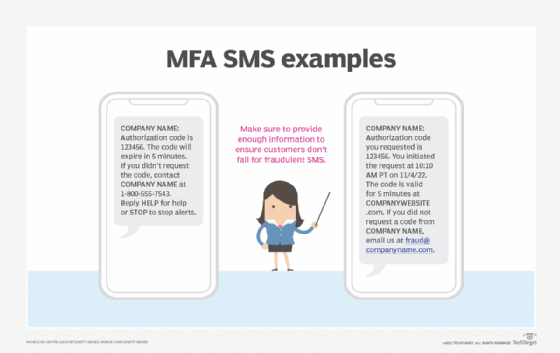

La primera opción es la más sencilla de aplicar. Proporcionar a los usuarios información suficiente para que tomen una decisión antes de aprobar una notificación push o hacer clic en un enlace de un mensaje de texto o correo electrónico. Grimes sugirió que las notificaciones de AMF sean algo más que un simple código. En lugar de eso, hay que proporcionar a los usuarios el quién, el qué, el dónde y el por qué para que puedan tomar una decisión razonable antes de actuar. Los proveedores también deberían incluir información sobre cómo denunciar los abusos.

2. Adoptar una programación segura

Al diseñar los métodos de AMF, los proveedores deben utilizar el ciclo de vida de desarrollo seguro. Esto incluye tener una revisión interna del código y una prueba de penetración interna, así como contratar a pen testers externos, participar en las recompensas por encontrar errores e investigar los informes de hacking pertinentes. Los proveedores también deberían crear y compartir un modelo de amenazas sobre cómo podrían ser atacados los métodos de AMF, desde la ingeniería social hasta los ataques del hombre en el medio, pasando por la dependencia de terceros, por ejemplo, DNS, Active Directory, etc.

3. Establecer valores predeterminados seguros

Los clientes no siempre prestan atención a la seguridad o a otras configuraciones, lo que les deja a merced de la configuración por defecto. Los proveedores deben hacer que los valores predeterminados sean lo más seguros posible. Por ejemplo, configurar una aplicación para que se cierre en lugar de abrirse si se produce un error o una excepción durante la autenticación. Los proveedores también deben desactivar los protocolos heredados más antiguos y vulnerables.

4. Ocultar o transformar los secretos

Las organizaciones nunca deben guardar los secretos en texto plano. Numerosas violaciones de datos han demostrado por qué esto es un fallo de seguridad. Por el contrario, las organizaciones deben ocultar o transformar los secretos para evitar que los atacantes los utilicen después de una brecha exitosa. Las opciones para ello son las siguientes:

- Utilizar tokens para almacenar secretos en un estado no reversible.

- Transformar los secretos utilizando el Protocolo de Aprovisionamiento de Clave Simétrica Dinámica.

- Utilizar cifrado homomórfico.

5. Prevenir los ataques de fuerza bruta

Los productos de AMF deben prevenir los ataques de fuerza bruta. Una forma de hacerlo es imponer el bloqueo de la cuenta después de varios intentos fallidos de inicio de sesión. Establecer una estricta limitación o estrangulamiento de la tasa también puede evitar que los hackers intenten iniciar sesión continuamente en un periodo de tiempo determinado.

Opciones adicionales para la resistencia de AMF

Algunas formas adicionales de hacer que AMF sea más resiliente son las siguientes:

- Configurar los secretos de autenticación para que caduquen en un periodo de tiempo determinado.

- Utilizar los métodos criptográficos existentes en lugar de idear los propios.

- Hacer que la AMF sea cripto-ágil.

- Educar a los usuarios sobre cómo utilizar correctamente la AMF y explicarles que ningún método de AMF es infalible.