James Thew - Fotolia

Cinco descuidos de seguridad que evitar en las configuraciones IAM

IAM proporciona la granularidad que las organizaciones necesitan para asegurar sus cargas de trabajo en la nube, pero solo si se implementa correctamente. Absténgase de cometer estos errores comunes en IAM.

Los recursos de la nube pública pueden ser extremadamente seguros cuando los permisos se configuran correctamente, pero hacerlo requiere una cuidadosa consideración y previsión. Los errores pueden exponer cargas de trabajo y datos confidenciales, poniendo en riesgo un negocio.

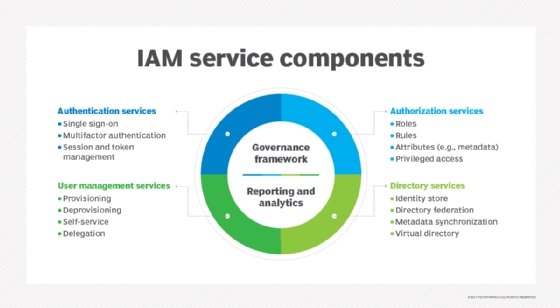

La seguridad en la nube gira en torno a la noción de permisos: los mecanismos utilizados para asignar la aprobación granular a las entidades que acceden a los recursos en la nube. Estas entidades pueden incluir usuarios, clientes, socios, servicios y aplicaciones. Los permisos generalmente se asignan y administran a través de servicios vitales en la nube como AWS Identity and Access Management (IAM), Microsoft Azure Active Directory y Google IAM.

Examinemos cinco de los mayores descuidos en las configuraciones de IAM, a veces denominada administración de acceso de usuario o UAM, y consideremos formas de evitarlas.

1. Aprovisionamiento incompleto

Las organizaciones invierten considerables recursos para racionalizar y automatizar el proceso de aprovisionamiento para que cada nueva entidad pueda acceder a los recursos apropiados de la nube. Sin embargo, proporcionar acceso a los recursos es solo la mitad del rompecabezas. El desaprovisionamiento es igualmente importante, aunque la mayoría de las organizaciones lo tratan como una ocurrencia tardía o lo ignoran por completo.

Por ejemplo, es alarmantemente común que los empleados usen y compartan la cuenta de un ex compañero de trabajo porque la cuenta tenía los permisos «correctos» y todos sabían la contraseña. No importa si se está produciendo algún inconveniente, la cuenta debe desactivarse porque crea una falla de seguridad enorme. Y este riesgo puede multiplicarse a medida que más empleados u otros usuarios se van con el tiempo.

La respuesta es, a menudo, una cuestión de procesos, no de herramientas. Del mismo modo que un proceso se usaría para incorporar y configurar una entidad, se debe crear otro proceso para que se desactive con igual atención a los detalles. Esto es cierto independientemente del grado de automatización. La entidad podría ser una aplicación retirada, un empleado despedido, un cliente o un socio comercial inactivo, etc. Las empresas deben auditar periódicamente las cuentas para identificar y bloquear el acceso innecesario.

2. Mala automatización del proceso

A diferencia de la seguridad perimetral tradicional, IAM está diseñado para proteger una empresa desde adentro hacia afuera. El acceso y los permisos se administran en toda la empresa y, aunque puede ser eficaz, también agrega complejidad.

El éxito de IAM es más que solo administrar nombres de usuario y contraseñas para empleados en el edificio o en la red. Las organizaciones necesitan identificar los activos y clasificar a los usuarios para determinar el acceso a los recursos, que debe realizarse rápidamente y a escala. Para exacerbar las cosas, esto debe implementarse en varios modelos de usuario, como:

- Usuarios temporales, por contrato y remotos;

- Modelos de usuario de gran volumen, como el acceso de clientes y socios comerciales;

- Acceso a través de una proliferación de dispositivos móviles, a menudo BYOD; y

- Amplias implementaciones de entornos de dispositivos IoT.

La automatización es vital para manejar la velocidad y la complejidad asociadas con este proceso, pero solo después de que el proceso se haya concebido y probado adecuadamente. Una organización puede implementar una plataforma de automatización para manejar el aprovisionamiento de IAM, solo para descubrir que el proceso es demasiado complejo, demasiado inflexible o no puede satisfacer las demandas de escala. No ajuste a la fuerza un proceso deficiente en una herramienta que nadie sabe realmente cómo solucionar. Puede conducir a fallas de seguridad y una iniciativa fallida de IAM.

Aborde estos problemas mediante una combinación de planificación y pruebas. Los administradores y los líderes empresariales deben colaborar para identificar el mejor proceso para el negocio y luego probarlo a través de herramientas de automatización en implementaciones de prueba de principio. Para cada prueba, calcule qué tan efectivamente ha logrado el resultado deseado de IAM, qué tan fácil es ajustar el proceso a medida que cambian las necesidades del negocio y qué tan bien se escala la implementación.

3. Alcance inadecuado

IAM está destinado a administrar credenciales para una amplia gama de entidades. Las empresas deben abordar las implementaciones de IAM en un amplio espectro de casos de uso, pero a menudo se emplea solo para un subconjunto de entidades, como los empleados.

IAM se puede usar de esta manera, pero no se recomienda porque exige procesos adicionales o duplicados para administrar las entidades que aún no se manejan. Por ejemplo, si IAM solo se usa para administrar permisos para empleados locales, se puede requerir otros procesos para manejar permisos para clientes, socios externos, servicios internos o aplicaciones, etc. El resultado es procesos duplicados, y posiblemente divergentes, que utilizan diferentes herramientas y políticas que prácticamente garantizan que los esfuerzos de seguridad serán más difíciles de lo necesario. Descuidos en las diferencias de procesos podría crear vulnerabilidades de seguridad.

Adopte todo el alcance de IAM desde el principio para centrarse en un solo sistema de identidad y permisos. Esto simplificará el entorno de seguridad, reducirá errores y descuidos y creará una postura de seguridad general más sólida.

Asegúrese de considerar también cómo IAM maneja el volumen real de cada entidad. Por ejemplo, las organizaciones pueden necesitar lidiar con un gran número de usuarios finales o dispositivos IoT, por lo que es extremadamente importante que la empresa pueda aprovisionar, buscar y auditar adecuadamente esas entidades.

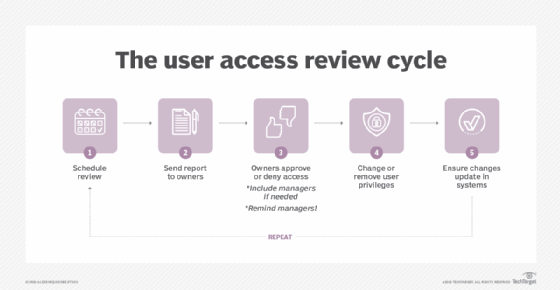

4. Revisiones insuficientes

La seguridad no es un proceso único. Una buena postura de seguridad de IAM exige una revisión cuidadosa y frecuente por parte de los administradores de TI y los líderes empresariales. Desafortunadamente, las políticas y configuraciones de IAM a menudo se implementan y olvidan, solo para ser revisadas y evaluadas cuando ocurre un incidente o auditoría. Con el enfoque de los administradores en otra parte, las necesidades de seguridad en evolución de la organización pueden ignorarse, lo que resulta en vulnerabilidades de seguridad que pueden comprometer el negocio.

Por ejemplo, una revisión de IAM podría revelar que una nueva aplicación es utilizada por una variedad única de empleados, lo que justifica la creación de un nuevo grupo de usuarios o categoría para simplificar el aprovisionamiento. Esto puede ser más rápido y más efectivo que otorgar acceso manualmente a cada usuario. También ayuda a evitar otorgar acceso a una categoría de usuario existente que incluye a algunos empleados que no necesitan o no deberían tener acceso a la aplicación.

Revise y ajuste periódicamente las configuraciones de IAM, porque el cambio es inevitable en una empresa ocupada. Las empresas más grandes con implementaciones de IAM significativas o activas se beneficiarán de revisiones más frecuentes.

5. Supervise la autorización

Cuando se trata de seguridad, la granularidad es importante. IAM es ideal para esto, pero las organizaciones a menudo no aprovechan al máximo sus tecnologías y servicios de IAM. Los líderes de TI y de negocios realizan grandes inversiones en mecanismos como autenticación, tecnologías de dos factores y biometría para implementar IAM. Pero el liderazgo organizacional puede distraerse con prioridades en competencia. De hecho, IAM es realmente útil solo cuando se utiliza la granularidad, y la falta de enfoque puede llevar a pasar por alto detalles importantes, como grupos de seguridad significativos y políticas de contraseña adecuadas.

Una empresa puede implementar IAM, pero coloca a todos los empleados en el mismo grupo de seguridad y les da acceso a las mismas aplicaciones y datos. Esto podría crear serias vulnerabilidades para datos confidenciales sobre recursos humanos, nómina, contabilidad y más.

Investigue más sobre Identidad y acceso empresarial

-

![]()

Crear programas de seguridad eficaces requiere estrategia, paciencia y una visión clara

-

![]()

Multinube en Brasil 2025: Estrategia, gobernanza e innovación en una era distribuida

-

![]()

Desafíos y mejores prácticas en materia de seguridad en la migración a la nube

-

![]()

Adaptarse a entornos cambiantes será clave para la ciberseguridad en 2025