Getty Images/iStockphoto

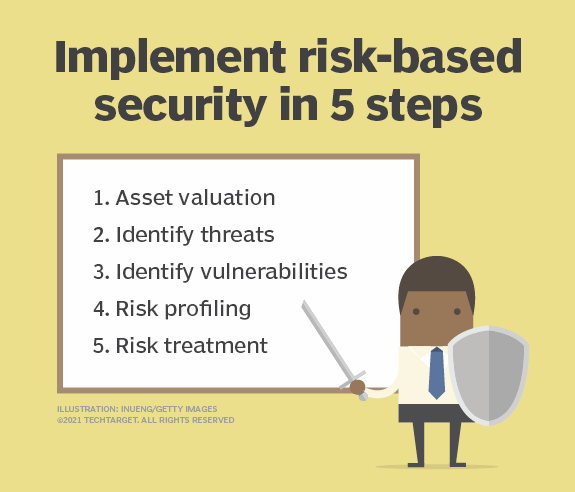

5 pasos para lograr una estrategia de seguridad basada en riesgos

Conozca los pasos para implementar una estrategia de seguridad basada en riesgos que ayudará naturalmente a cumplir con las normativas, como consecuencia de un planteamiento de seguridad mejorado.

El cumplimiento con estándares de seguridad tales como ISO/IEC 27001, PCI DSS, CCPA y GDPR no significa que los controles de seguridad de una empresa sean eficaces y económicos. El simple hecho de palomear largas listas de quehaceres e implementar controles básicos para cumplir con los requisitos de un estándar no creará automáticamente una estrategia coherente que construya a su vez un ambiente operativo resistente que pueda lidiar con amenazas actuales y futuras.

Un enfoque de seguridad basado en riesgos, por otro lado, identifica los riesgos verdaderos para los activos más valiosos de una compañía y prioriza el gasto para mitigar dichos riesgos hasta un nivel aceptable. Una estrategia de seguridad delineada por decisiones basadas en riesgos le permite a una compañía desarrollar metas de seguridad más prácticas y realistas y emplear sus recursos de una manera más efectiva. También brinda cumplimiento, no como un fin en sí mismo, sino como una consecuencia natural de un planteamiento de seguridad fuerte y optimizado.

Aunque una estrategia de seguridad basada en riesgos requiere de una planeación minuciosa, así como de monitoreo y evaluación permanentes, no tiene por qué ser un proceso complejo en demasía. Hay cinco pasos clave para implementar la seguridad basada en riesgos y, aunque consumen cierto tiempo, alinearán la seguridad con las metas de la compañía.

Paso 1: Avalúo de los activos

Determine cuáles son los activos de información clave de la compañía, dónde están y quién los tiene. Mire más allá de las características materiales para determinar su valor. Incluya cualquier impacto al negocio y costos asociados con la confidencialidad, integridad o disponibilidad de un activo comprometido dentro de una evaluación, tales como una ganancia perdida por el colapso del sistema de registro de pedidos o el daño en la reputación causado por el hackeo de un sitio web.

Evaluar los activos de esta manera asegura que a aquéllos que son los más importantes para la continuidad diaria de la empresa se les dé la máxima prioridad cuando se trate de seguridad.

Paso 2: Identificación de amenazas

A continuación, identifique quién podría querer robar o dañar los activos identificados en el paso uno, así como por qué y cómo podrían hacerlo. Esto puede incluir competidores, naciones hostiles, empleados molestos o clientes inconformes o descontentos, terroristas y activistas, así como amenazas no hostiles, tales como un empleado sin pericia. También considere la amenaza que representan los desastres naturales como inundaciones e incendios.

Cada amenaza identificada precisa que le sea asignado un nivel de amenaza basado en la probabilidad de que ocurra. La probabilidad de que un escenario en particular ocurra requerirá aportaciones por parte de los administradores del negocio para proveer conocimiento específico del sector que añadir a las propias evaluaciones de amenazas del equipo de seguridad.

Paso 3: Identificación de vulnerabilidades

Una vulnerabilidad es una debilidad que una amenaza puede explotar para abrir una brecha en la seguridad y robar o dañar activos clave. Durante este paso, las pruebas de penetración y las herramientas automatizadas de escaneo de vulnerabilidad pueden ayudar a identificar las vulnerabilidades en los programas y la red de trabajo.

Note que las vulnerabilidades físicas también deben ser tomadas en cuenta. ¿Se encuentran patrullados y seguros los perímetros? ¿Son revisados los extintores contra incendios periódicamente? ¿Se prueban los sistemas del generador de emergencia?

Las vulnerabilidades asociadas con los empleados, contratistas y proveedores también deben ser consideradas –ya que estos grupos son susceptibles a los ataques de ingeniería social.

Paso 4: Perfil de riesgo

Una vez que los activos de una organización, las amenazas y las vulnerabilidades han sido identificados, el perfil de riesgo puede comenzar. El riesgo puede ser considerado como la probabilidad de que una amenaza aproveche una vulnerabilidad, resultando así en un impacto al negocio. El proceso de perfil de riesgo evalúa los controles y protecciones existentes y mide el riesgo para cada combinación de activo-amenaza-vulnerabilidad y luego le asigna un puntaje de riesgo. Estos puntajes están basados en el nivel de amenaza y el impacto en la compañía si el riesgo de verdad ocurriese.

El enfoque basado en riesgos le permite a una empresa priorizar correctamente las vulnerabilidades que ha identificado y concentrar sus esfuerzos en los riesgos que son más significativos para sus operaciones.

Paso 5: Tratamiento de riesgos

Los riesgos van desde aquéllos lo suficientemente bajos como para que una compañía pueda admitirlos sin un impacto adverso hasta aquéllos tan severos que deben ser evitados a toda costa. Una vez que cada riesgo ha sido evaluado, una decisión debe ser tomada para tratarlo, transferirlo, tolerarlo o eliminarlo. Cada decisión debe ser documentada junto con las razones que llevaron a ella. Repita el proceso para cada escenario de amenaza de tal suerte que los recursos puedan ser aplicados a los riesgos que probablemente tendrán el efecto más significativo en el negocio. Una vez que estas decisiones han sido implementadas, lleve a cabo simulacros de amenazas clave para asegurarse de que los nuevos controles de seguridad realmente mitiguen los riesgos más peligrosos.

Consejos de ayuda

Tome en cuenta que el apoyo a nivel directivo al momento de crear una estrategia de seguridad basada en riesgos es fundamental. Las aportaciones de numerosos accionistas a lo largo de la organización son esenciales debido a que las decisiones de mitigación de riesgos pueden tener un serio efecto en las operaciones, el cual los equipos de seguridad podrían no alcanzar a comprender plenamente si toman esas decisiones por sí solos.

Si bien es cierto que emprender una evaluación de seguridad basada en riesgos parece ser una tarea desalentadora, existe una gran variedad de herramientas en línea para ayudarse en la evaluación de activos, niveles de amenaza y puntajes de riesgo. El análisis de factores en el riesgo de la información (Factor Analysis of Information Risk) y el marco de trabajo para la gestión de riesgos (Risk Management Framework) del NIST son dos ejemplos de marcos de trabajo que pueden ser utilizados para cuantificar el riesgo operacional. Ellos ayudan a asegurar que una empresa comprenda los verdaderos riesgos para los activos capitales detrás de sus operaciones cotidianas y la mejor manera de mitigarlos.

Alcanzar la seguridad total en una organización es imposible, pero mediante el despliegue de recursos y experiencia de forma inteligente y eficiente, los profesionales de las TI pueden sacar el máximo provecho de los presupuestos arduamente conseguidos.