Getty Images/iStockphoto

Recorded Future: Rússia pode retaliar com ciberataques

A Recorded Future alertou que organizações dos EUA e da Europa poderiam ser atingidas por "ataques colaterais" ou ataques retaliatórios intencionais da Rússia após sua invasão à Ucrânia.

Ataques cibernéticos retaliatórios contra organizações ocidentais que apoiam as sanções russas são uma possibilidade real, de acordo com a Recorded Future.

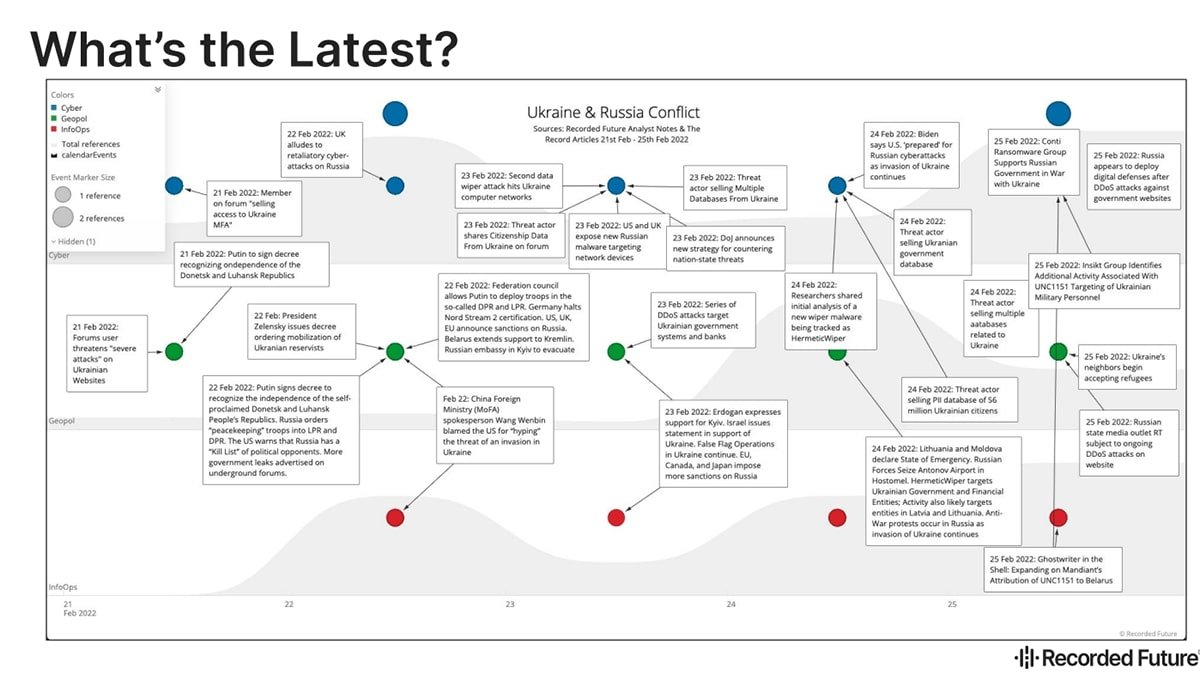

Durante uma reunião na segunda-feira a respeito da invasão russa da Ucrânia em larga escala, Craig Terron e Brian Liston, analistas de ameaças do Grupo Insikt da Recorded Future, discutiram possíveis ameaças e atribuições, bem como recomendações de mitigação. Relatórios e dados analisados até agora, incluindo um aumento da atividade antes da invasão, "sugerem que a Rússia e os governos ocidentais estão em um impasse esperando para ver quem irá conduzir um ataque cibernético primeiro", segundo Terron.

Grupos de ameaça persistente avançada (APT) como o UNC1151 ligado ao governo bielorrusso, bem como a prolífica gangue de ransomware Conti, oferecem potencialmente à Rússia uma forma de retaliar.

Antes da invasão, a polícia russa anunciou a prisão de membros do ransomware REvil e o fechamento do SkyFraud, um fórum usado para venda de cartões de crédito roubados. Agora, Terron disse que a Rússia "não possui mais" o mesmo incentivo para reprimir esses grupos, especialmente os de ransomware.

"Semelhante ao uso de empresas militares privadas por parte da Rússia, impulsionar grupos de cibercriminosos que miram organizações ocidentais está em consonância com os objetivos estratégicos russos, ao mesmo tempo em que fornece ao governo russo uma oportunidade de negar envolvimento nos ataques", disse Terron durante o webinar.

Um exemplo que ele citou foi a probabilidade de que o governo russo "operava com, treinou indivíduos em, alavancou infraestrutura localizada em ou realizou operações conjuntas com entidades bielorrussas envolvidas com atividades do UNC1151".

Durante a invasão, analistas do Grupo Insikt observaram a infraestrutura UNC1151 atacando militares ucranianos. Uma ameaça específica que as organizações devem ter ciência é o malware apagador de dados apelidado de HermeticWiper.

Um dia antes da invasão em larga escala da Ucrânia, surgiram relatos de que o malware apagador de dados estava instalado em centenas de máquinas na Ucrânia, com algumas vítimas estando comprometidas já em novembro do ano passado. Embora a análise do cronograma do malware tenha mostrado que ele pode ter sido preparado há dois ou três meses, Terron disse que essa data poderia ter sido manipulada.

Com base no momento dos ataques, que foi um dia antes da invasão, bem como padrões de ataque semelhantes usando DDoS coordenados e malware apagador de dados, o Insikt Group avaliou que "é provável que esses ataques tenham sido conduzidos por grupos de ameaças patrocinados pelo Estado russo ou grupos de ameaças com vínculos estatais”.

"É plausível que esses ataques impactem involuntariamente organizações em outros países, como com o HermeticWiper e outros ataques de malware destrutivos patrocinados pelo Estado russo que saíram fora de controle, incluindo NotPetya e Bad Rabbit em 2017", disse Terron durante o webinar.

Embora a retaliação cibernética da Rússia seja uma possibilidade, Terron sublinhou a "resposta significativamente bem coordenada do Ocidente" que incluiu sanções e a remoção de bancos russos selecionados da rede SWIFT (Society for Worldwide Interbank Financial Telecommunication). O Insikt Group disse ao SearchSecurity que é plausível que a expulsão da Rússia do SWIFT possa resultar em ataques ao sistema, mas não há indícios disso neste momento.

"Dada a amplitude das sanções impostas até agora contra a Rússia, no entanto, SWIFT é apenas um dentre uma infinidade de alvos potenciais para uma resposta cibernética por parte de Moscou", disse o Insikt Group em um e-mail para o SearchSecurity.

Além de possíveis ciberataques, Liston alertou sobre campanhas de desinformação. Após a invasão, o Insikt Group observou vídeos deep fake sendo espalhados online; Liston disse acreditar que é provável que a propaganda russa continue a se espalhar com a intenção de "criar confusão e incerteza sobre o progresso de sua invasão". Ele observou vários casos recentes de contas de mídia social se passando por políticos ucranianos ou figuras militares.

"Nós realmente antecipamos, e isso é muito provável, que a Rússia terá que interferir nos assuntos internos e políticos, nos países da OTAN e da UE, tanto em retaliação à resposta do Ocidente à invasão quanto na esperança mais ampla de promover líderes políticos e coalizões governamentais", disse Liston.

O CEO da Recorded Future, Christopher Ahlberg, discutiu brevemente o uso combinado dessas táticas durante sua introdução ao webinar na segunda-feira.

"Nós da Recorded Future afirmamos por muito tempo que o futuro da guerra é uma convergência de operações cinéticas, cibernéticas e de informação. Estamos observando isso agora", disse Ahlberg durante o webinar.

Etapas de mitigação

Os principais vetores de ataque que o Insikt Group observou antes e durante a invasão russa da Ucrânia incluem ataques DDoS, desfiguração de sites, mensagens fraudulentas e ataques destrutivos de malware.

Embora uma higiene cibernética forte seja essencial em todos os setores, Liston enfatizou sua importância nos campos de mídia e tecnologia e recomendou autenticação multifatorial, bem como uso de senhas complexas.

Terron citou vários fatores "para mitigar o risco de ataques colaterais", incluindo a implementação de planos de resposta a incidentes para o HermeticWiper e o WhisperGate, outro apagador de dados recente. Ele também aconselhou que as organizações se mantenham atualizadas com relação aos alertas governamentais, como o recente alerta sobre o APT Sandworm baseado na Rússia e seu uso de um novo malware malicioso.

No sábado, a CISA emitiu outro aviso conjunto com orientação sobre ambos HermeticWiper e WhisperGate, que a agência descreveu como "malwares destrutivos que têm sido usados para atingir organizações na Ucrânia".

Proteger contra ataques de ransomware também é importante, disse Terron, incluindo manutenção de backup e segmentação de rede de dados.

"As organizações devem dedicar recursos para entender quais entidades e indivíduos russos foram sancionados e garantir o cumprimento integral dessas sanções", afirmou Terron.