James Thew - Fotolia

A Rússia usa o cluster Kubernetes para ataques de força bruta

A NSA alertou que hackers russos patrocinados pelo estado lançaram uma nova campanha baseada em contêineres com o objetivo de invadir redes e roubar dados essenciais de vários setores.

A NSA deu o alarme para uma nova onda de ataques apoiados pelo Kremlin contra o governo dos Estados Unidos e empresas do setor privado.

A agência de inteligência emitiu um alerta sobre o que descreve como ataques de força bruta de senha que estão sendo lançados a partir de um cluster Kubernetes especialmente criado. Os ataques foram atribuídos a uma unidade da agência de inteligência estrangeira da Rússia, a Diretoria Principal de Inteligência do Estado-Maior Geral (GRU); a NSA disse que é a mesma unidade GRU que foi identificada como o grupo de ameaça APT28 ou Fancy Bear, que foi responsável por vários ataques a alvos dos EUA, como a violação do Comitê Nacional Democrata em 2016

Nesse caso, alertou a NSA, as empresas europeias também estão em destaque. Além de agências governamentais, os hackers de GRU têm como alvo empresas de mídia, empreiteiros de defesa, think tanks e políticos, e fornecedores de energia, entre outros setores.

"Esta campanha já teve como alvo centenas de organizações americanas e estrangeiras em todo o mundo, incluindo entidades do governo dos EUA e do Departamento de Defesa", disse a NSA no alerta. "Embora a soma dos objetivos seja global por natureza, a capacidade tem sido predominantemente focada em entidades nos Estados Unidos e na Europa."

A NSA se recusou a comentar sobre a taxa de sucesso dos ataques e quantas redes foram realmente comprometidas por hackers.

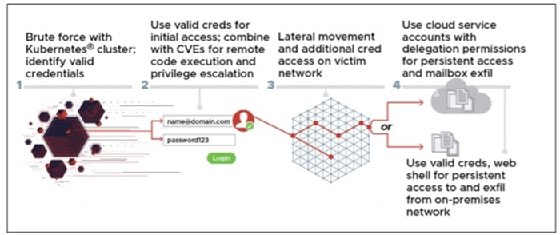

Ataques de força bruta são parte de um esforço maior para obter credenciais e ganhar tração nas redes. Depois que a operação de força bruta automatizada atinge contas de usuário válidas, os invasores mudam para uma abordagem mais prática.

Contas roubadas são usadas para fazer login na rede da empresa-alvo, onde os invasores procuram explorar vulnerabilidades de elevação de privilégio e execução remota de código para obter direitos de administrador; essas vulnerabilidades incluem duas falhas do Microsoft Exchange Server, CVE 2020-0688 e CVE 2020-17144. A partir daí, os hackers procuram mover-se lateralmente pela rede, eventualmente alcançando um servidor de e-mail ou outro cache de dados valiosos.

Depois que os dados e os detalhes da conta foram coletados e carregados em outro servidor, os invasores instalam shells da web e contas de administrador, o que lhes dá persistência na rede e a capacidade de inseri-la novamente em uma determinada data.

Embora a NSA diga que a maioria dos ataques foi lançada por trás da cobertura do Tor e de vários serviços VPN, os invasores foram negligenciados às vezes e alguns dos ataques foram diretamente do cluster do Kubernetes, permitindo que os pesquisadores coletassem um punhado de endereços IP.

De acordo com a NSA, a cadeia de ataques começa com ataques de força bruta a senhas de um cluster do Kubernetes.

Para combater ataques de força bruta, a NSA está aconselhando os administradores a tomar algumas medidas básicas para limitar as tentativas de acesso ou iniciar um bloqueio após uma série de tentativas malsucedidas. Aqueles que desejam uma camada extra de segurança também podem considerar a autenticação multifator, CAPTCHAs e a verificação de senhas comumente usadas que são fáceis de adivinhar.

As organizações também devem garantir que os servidores e dispositivos de rede estejam atualizados com patches de segurança e atualizações de firmware para evitar elevação de privilégio e movimento lateral, caso os invasores tenham sucesso na obtenção de credenciais válidas.

"A natureza escalonável da capacidade de pulverização de senha significa que indicadores específicos de comprometimento (IOC) podem ser facilmente alterados para contornar a mitigação baseada em IOC", advertiu a NSA. “Além de bloquear a atividade associada aos indicadores específicos listados neste Conselho de Segurança Cibernética, as organizações devem considerar negar todas as atividades de entrada de nós TOR conhecidos e outros serviços VPN públicos para trocar servidores ou portais onde esse acesso não está associado ao uso típico.”